Azureストレージアカウントのネットワークアクセス制限の設定手順

このブログシリーズ 「クラウドセキュリティ 実践集」 では、一般的なセキュリティ課題を取り上げ、「なぜ危険なのか?」 というリスクの解説から、 「どうやって直すのか?」 という具体的な修復手順(Azure Portal、Azure CLI、Terraformなど)まで、分かりやすく解説します。

この記事では、Azureストレージアカウントのネットワークアクセス制限の設定について、リスクと対策を解説します。

ポリシーの説明

Azureストレージアカウントは、デフォルトでインターネットを含むすべてのネットワークからの接続を許可します。これは利便性が高い一方で、セキュリティ上の重大なリスクとなります。

適切なネットワークアクセス制限を設定することで、承認された信頼済みネットワークからのアクセスのみを許可し、不正アクセスのリスクを大幅に低減できます。ネットワークアクセス制限には以下の方法があります:

- サービスエンドポイント:VNet内のリソースからAzureバックボーンネットワーク経由でアクセス

- プライベートエンドポイント:プライベートIPアドレスを使用した完全にプライベートな接続

- ファイアウォール規則:特定のIPアドレス範囲からのアクセスを許可

修復方法

コンソールでの修復手順

Azure Portalを使用して、ストレージアカウントのネットワークアクセス制限を設定します。

- Azureポータルにログイン

- Azure Portalにアクセスし、管理者権限でログインします

- ストレージアカウントの選択

- 左側のメニューから「ストレージアカウント」を選択

- 対象のストレージアカウントをクリックして開きます

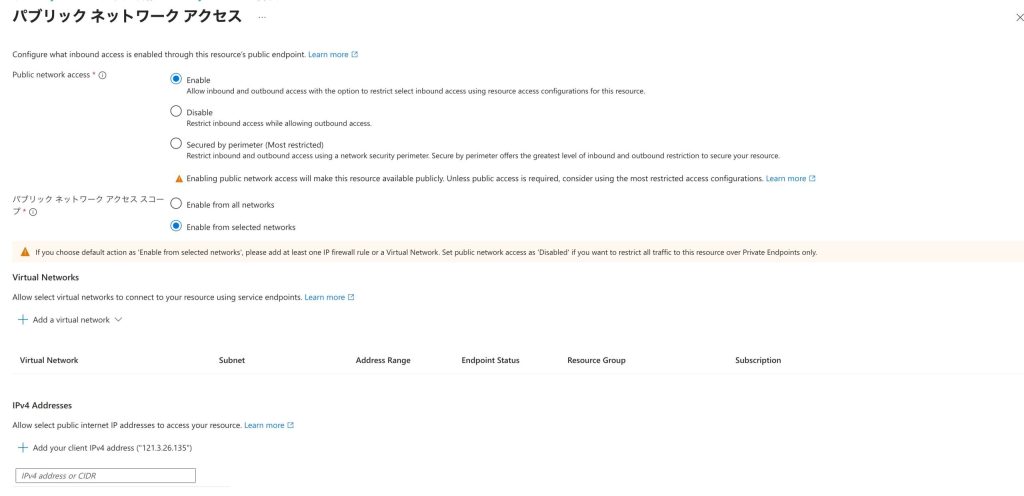

- ネットワーク設定へ移動

- ストレージアカウントの設定画面で、左側メニューの「セキュリティ + ネットワーク」セクションから「ネットワーク」を選択します

- ファイアウォールと仮想ネットワークの設定

- 「ファイアウォールと仮想ネットワーク」タブが表示されます

- 「パブリックネットワークアクセス」で以下のいずれかを選択:

- 「選択された仮想ネットワークとIPアドレスから有効」(推奨)

- 「無効」(プライベートエンドポイントのみ使用する場合)

- 注意:「すべてのネットワークから有効」は選択しないこと

- 仮想ネットワークの追加

- 「+ 既存の仮想ネットワークを追加」をクリック

- サブスクリプション、仮想ネットワーク、サブネットを選択

- 重要:サブネットで「Microsoft.Storage」サービスエンドポイントが有効になっていることを確認

- サービスエンドポイントが無効の場合は、「サービスエンドポイントを有効にする」にチェック

- 必要なすべての仮想ネットワークとサブネットを追加します

- IPアドレス範囲の追加(必要に応じて)

- 「ファイアウォール」セクションで:

- 「アドレス範囲の追加」をクリック

- CIDR形式(例:203.0.113.0/24)または個別IPアドレスを入力

- 「クライアントIPアドレスを追加」で現在のIPを追加(テスト用のみ、本番環境では非推奨)

- 追加すべきIPアドレス例:

- オフィスの固定IPアドレス

- VPNゲートウェイのIPアドレス

- CI/CDパイプラインのIPアドレス

- 重要:最小権限の原則に従い、必要最小限のIPアドレスのみを追加

- 「ファイアウォール」セクションで:

- 例外の設定

- 「例外」セクションで、必要に応じて以下を選択:

- 「信頼されたMicrosoftサービスによるこのストレージアカウントへのアクセスを許可する」:

- Azure Backup、Azure Site Recovery、Azure DevOps等で必要

- 通常は有効を推奨

- 「読み取りアクセス権を持つストレージログ」:監査ログ収集に必要

- 「読み取りアクセス権を持つストレージメトリック」:監視に必要

- 「Azure サービスインスタンスへのリソースベースのアクセスを許可する」:

- 特定のAzureリソースからのアクセスを許可する場合に有効化

- 「信頼されたMicrosoftサービスによるこのストレージアカウントへのアクセスを許可する」:

- 「例外」セクションで、必要に応じて以下を選択:

- プライベートエンドポイントの作成(推奨)

- 「プライベートエンドポイント接続」タブを選択

- 「+ プライベートエンドポイント」をクリック

- 基本設定:

- 名前:pe-storage-[環境名]-[リージョン]

- リージョン:ストレージアカウントと同じリージョン

- リソース:

- ターゲットサブリソース:blob、file、table、queue、web、dfsから選択

- ネットワーク:

- 仮想ネットワークとサブネットを選択

- DNS統合:「プライベートDNSゾーンと統合する」を選択

- 設定の保存

- すべての設定を確認後、「保存」ボタンをクリック

- 設定の反映には最大5分程度かかる場合があります

- 重要:設定変更後、既存の接続が切断される可能性があるため、メンテナンスウィンドウでの実施を推奨

まとめ

Azureストレージアカウントのネットワークアクセス制限は、データセキュリティの最も基本的かつ重要な対策です。本記事で解説した以下の対策を実施することで、セキュリティインシデントのリスクを大幅に低減できます:

- ネットワークルールのデフォルト拒否設定:すべてのアクセスをデフォルトで拒否

- サービスエンドポイントの活用:Azureバックボーンネットワーク経由の安全な通信

- プライベートエンドポイント:完全にプライベートな接続の実現

- 最小権限の原則:必要最小限のIPアドレスとVNetのみを許可

- 継続的な監視:Microsoft Defender for Storageとログ分析による脅威検出

これらの設定は、GDPR、HIPAA、PCI DSS、ISO 27001などの規制要件への準拠にも必須です。

最後までお読みいただきありがとうございました。この記事が皆さんのAzure環境のセキュリティ強化に役立てば幸いです。