Microsoft Defender for Cloud のマシンの脆弱性評価を有効化する方法

このブログシリーズ 「クラウドセキュリティ 実践集」 では、一般的なセキュリティ課題を取り上げ、「なぜ危険なのか?」 というリスクの解説から、 「どうやって直すのか?」 という具体的な修復手順(コンソール、Terraform など)まで、分かりやすく解説します。

この記事では、Microsoft Defender for Cloud の「マシンに対する脆弱性評価」コンポーネントを有効化する方法について、リスクと対策を解説します。

ポリシーの説明

Microsoft Defender for Cloud の脆弱性評価コンポーネントは、Azure VM、Azure Arc 対応マシン、およびマルチクラウド環境全体で継続的な脆弱性スキャンと管理を提供する包括的なセキュリティソリューションです。このコンポーネントは、Microsoft Defender Vulnerability Management(MDVM)をプライマリスキャンエンジンとして使用し、Qualysインテグレーションも選択可能です。

修復方法

コンソールでの修復手順

Azure コンソールを使用して、Microsoft Defender for Cloud の脆弱性評価を有効化します。

前提条件

- Azure サブスクリプションに対する「セキュリティ管理者」または「所有者」ロール

- サポートされているOS:

- Windows: Server 2012 R2、2016、2019、2022、Windows 10/11(エンタープライズ版)

- Linux: RHEL 7.2+、Ubuntu 16.04+、SUSE 12+、Debian 9+、Oracle Linux 7.2+、CentOS 7.2+、Amazon Linux 2

- Linux サーバーの要件:

- Python 3.6 以降

- systemd または SysV init システム

- 最小 1GB RAM、500MB ディスク空き容量

- ネットワーク要件:

- .oms.opinsights.azure.com への HTTPS(443)アウトバウンド接続

- .ods.opinsights.azure.com への HTTPS(443)アウトバウンド接続

- .blob.core.windows.net への HTTPS(443)アウトバウンド接続

設定手順

- Microsoft Defender for Cloud へのアクセス

- Azure Portalにサインイン

- 「Microsoft Defender for Cloud」を検索して選択

- 環境設定の構成

- 左側メニューから「環境設定」を選択

- 対象のAzureサブスクリプションを選択

- Defender プランの有効化

- 「Defenderプラン」を選択

- 「サーバー」セクションで「設定」をクリック

- 脆弱性評価の有効化

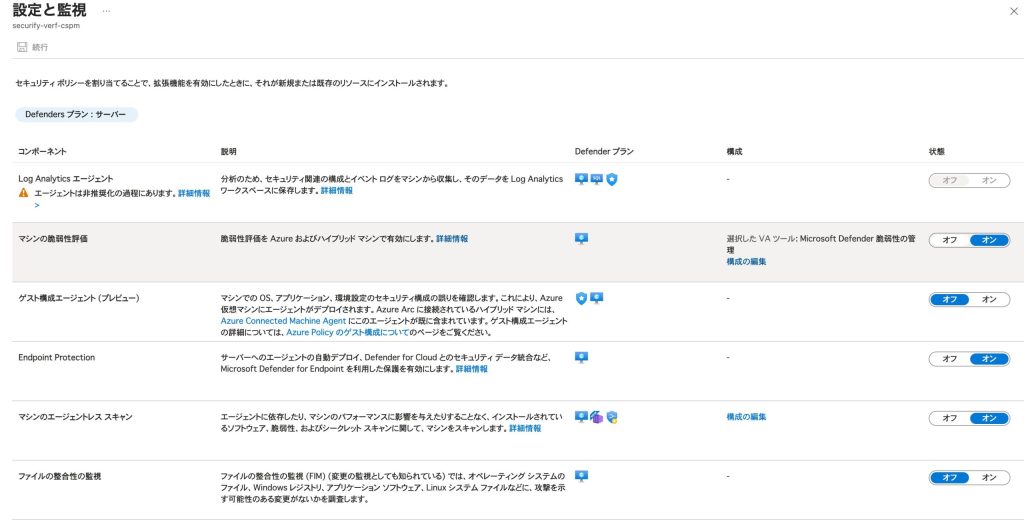

- 「設定と監視」セクションを展開

- 「マシンの脆弱性評価」を探す

- ステータスを「オン」に切り替え

- ソリューションとして「Microsoft Defender Vulnerability Management」を選択

- 「適用」をクリックして変更を確認

- プランレベルの選択

- 「Defender for Servers のプランおよび価格は変更される場合があります。MDE 統合、エージェントレススキャン、JIT、適応型アプリ制御、FIM などの提供範囲は最新版の価格・機能表をご確認ください。」

- 設定の保存

- 「続行」を選択

- 「保存」をクリック

最後に

この記事では、Microsoft Defender for Cloud の「マシンの脆弱性評価」コンポーネントを有効化する方法について、リスクと対策を解説しました。

脆弱性評価を有効にすることで、組織全体のセキュリティ態勢が大幅に向上し、プロアクティブな脆弱性管理が可能になります。特に、Microsoftの脅威インテリジェンスと統合されたリスクベースの優先順位付けにより、セキュリティチームは最も重要な脆弱性に集中できるようになります。Plan 2を選択することで、エージェントレススキャンやCIS/STIGベースライン評価などの高度な機能も利用可能になります。

この問題の検出は弊社が提供するSecurifyのCSPM機能で簡単に検出及び管理する事が可能です。 運用が非常に楽に出来る製品になっていますので、ぜひ興味がある方はお問い合わせお待ちしております。 最後までお読みいただきありがとうございました。この記事が皆さんの役に立てば幸いです。