Azure マネージドディスクで二重暗号化設定

このブログシリーズ 「クラウドセキュリティ 実践集」 では、一般的なセキュリティ課題を取り上げ、「なぜ危険なのか?」 というリスクの解説から、 「どうやって直すのか?」 という具体的な修復手順(コンソール、Azure CLI、Terraformなど)まで、分かりやすく解説します。

この記事では、Azure マネージドディスクにおけるPMKとCMKによる二重暗号化の設定方法について解説します。

ポリシーの説明

Azure マネージドディスクの二重暗号化(Double Encryption at Rest)は、プラットフォームマネージドキー(PMK)とカスタマーマネージドキー(CMK)を併用することで、データを2つの独立した暗号化レイヤーで保護する高度なセキュリティ機能です。第1レイヤーはサービスレベルでAES-256暗号化をCMKまたはPMKで実行し、第2レイヤーはインフラストラクチャレベルで異なる暗号化アルゴリズム(AES-256 XTS)とプラットフォーム管理の別キーを使用します。これにより、単一の暗号化方式が侵害された場合でも、データの機密性を確実に維持できます。この機能は2020年8月から利用可能で、特に規制の厳しい業界や高セキュリティ環境での採用が推奨されています。

修復方法

コンソールでの修復手順

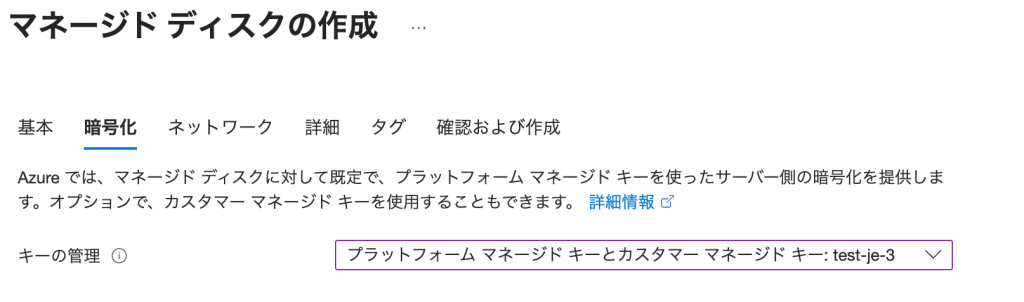

Azure Portalでマネージドディスクの二重暗号化を設定する手順:

ステップ1: Key Vaultの準備

- Key Vaultの作成または既存のKey Vaultを使用

- Azure Portalで「Key vaults」を検索

- 「+ Create」をクリック

- 必要な情報を入力:

- リソースグループ

- Key vault名(グローバルに一意、3-24文字)

- リージョン(ディスクと同じリージョン)

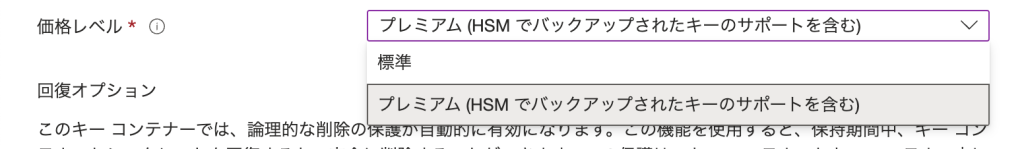

- 価格レベル(Premium推奨:HSMバックアップのキー保護)

- Key Vaultのセキュリティ設定

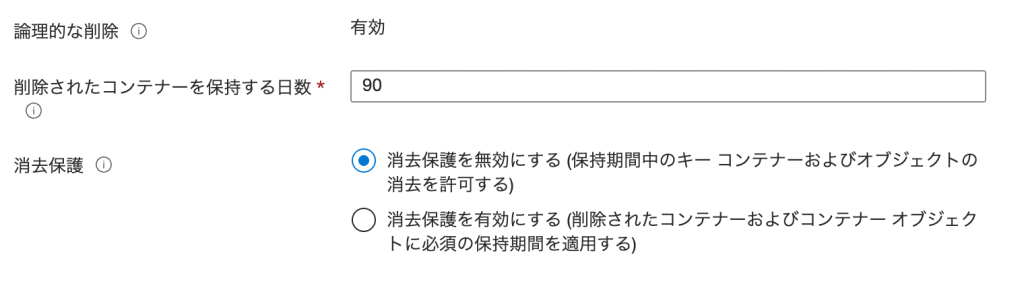

- 「Recovery options」タブで以下を有効化:

- Enable soft delete(必須)

- Enable purge protection(必須)

- Days to retain deleted vaults: 90(推奨)

- 暗号化キーの作成

- Key Vaultに移動

- 「Keys」→「+ Generate/Import」

- キー名を入力(例:disk-encryption-key)

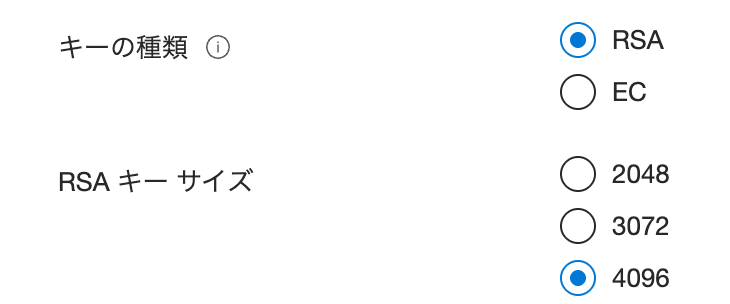

- Key type: RSA(RSA-HSMも選択可能)

- RSA Key Size: 4096(推奨)または2048

- Activation date: 必要に応じて設定

- Expiration date: キーローテーションポリシーに基づいて設定

- 「Create」をクリック

ステップ2: ディスク暗号化セットの作成

- ディスク暗号化セットの作成

- Azure Portalで「Disk Encryption Sets」を検索

- 「+ Create」をクリック

- 基本設定:

- リソースグループを選択

- 名前を入力(例:double-encryption-set)

- リージョンを選択(Key Vaultと同じ)

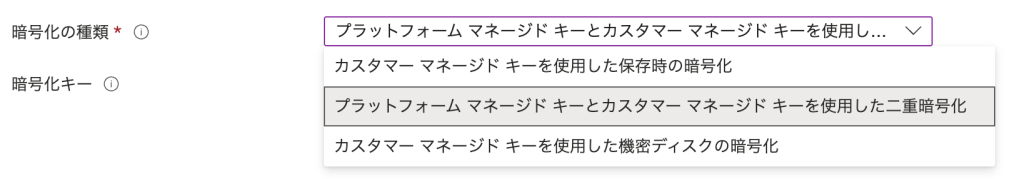

- 暗号化の種類:「Encryption at rest with platform-managed and customer-managed keys」(二重暗号化)を選択

- Key Vaultとキーの選択

- 「Select a key vault and key」をクリック

- 作成したKey Vaultを選択

- 作成した暗号化キーを選択

- 「Select」をクリック

- アクセス権の設定

- 「Review + create」→「Create」

- 作成完了後、ディスク暗号化セットに移動

- 「Identity」→システム割り当てマネージドIDが自動的に作成されていることを確認

ステップ3: 新規ディスクへの適用

- 新規マネージドディスクの作成

- 「Managed disks」→「+ Create」

- 基本設定を入力

- 「Encryption」タブで:

- Encryption type: 「Encryption at-rest with a customer-managed key」

- Disk encryption set: 作成したディスク暗号化セットを選択

- 既存VMへの新規ディスク追加

- VMの「Disks」設定で「+ Create and attach a new disk」

- 暗号化設定で作成したディスク暗号化セットを選択

最後に

Azure マネージドディスクの二重暗号化は、高度なセキュリティ要件を持つワークロードや規制の厳しい業界において不可欠な保護機能です。AES-256による二層の独立した暗号化(サービスレベルとインフラストラクチャレベル)により、単一の暗号化方式への依存を回避し、量子コンピューティング時代を見据えた強固なデータ保護を実現できます。

実装時は、パフォーマンスへの影響(3-5%のレイテンシ増加)を考慮し、適切なキー管理戦略(定期的なローテーション、バックアップ)を確立することが重要です。特に金融(PCI DSS)、医療(HIPAA)、政府機関(FedRAMP)などの高セキュリティ環境では、コンプライアンス要件を満たすためにも二重暗号化の実装を強く推奨します。

この問題の検出は弊社が提供するSecurifyのCSPM機能で簡単に検出及び管理する事が可能です。 運用が非常に楽に出来る製品になっていますので、ぜひ興味がある方はお問い合わせお待ちしております。 最後までお読みいただきありがとうございました。この記事が皆さんの役に立てば幸いです。

参考情報

- Azure Disk Encryption overview

- Double encryption at rest for Azure managed disks

- Server-side encryption of Azure Disk Storage

- Customer-managed keys for Azure Storage encryption

- Azure Key Vault best practices

- Azure Security Benchmark – Data Protection

- NIST SP 800-57 – Key Management Best Practices

- PCI DSS v4.0 Requirement 3.5 – Cryptographic Key Management

- HIPAA Security Rule – Encryption Requirements

- MITRE ATT&CK – Data Encrypted for Impact (T1486)

- CWE-311: Missing Encryption of Sensitive Data