Azure VMスケールセットのOS自動アップグレードの設定手順

このブログシリーズ 「クラウドセキュリティ 実践集」 では、一般的なセキュリティ課題を取り上げ、「なぜ危険なのか?」 というリスクの解説から、 「どうやって直すのか?」 という具体的な修復手順(コンソール、Azure CLI、Terraformなど)まで、分かりやすく解説します。

この記事では、Azure VMスケールセットにおけるOS自動アップグレードの未設定によるリスクと対策を解説します。

ポリシーの説明

Azure Virtual Machine Scale Set(VMSS)のOS自動アップグレード機能は、イメージパブリッシャーが公開する最新のOSイメージを、ユーザーの介入なしに自動的にスケールセットに適用する重要なセキュリティ機能です。この機能により、重要なセキュリティパッチや更新プログラムが確実に適用され、スケールセット全体のセキュリティ態勢を継続的に維持できます。Flexibleオーケストレーションモードでもサポートされるようになり、より柔軟な運用が可能になりました。

修復方法

コンソールでの修復手順

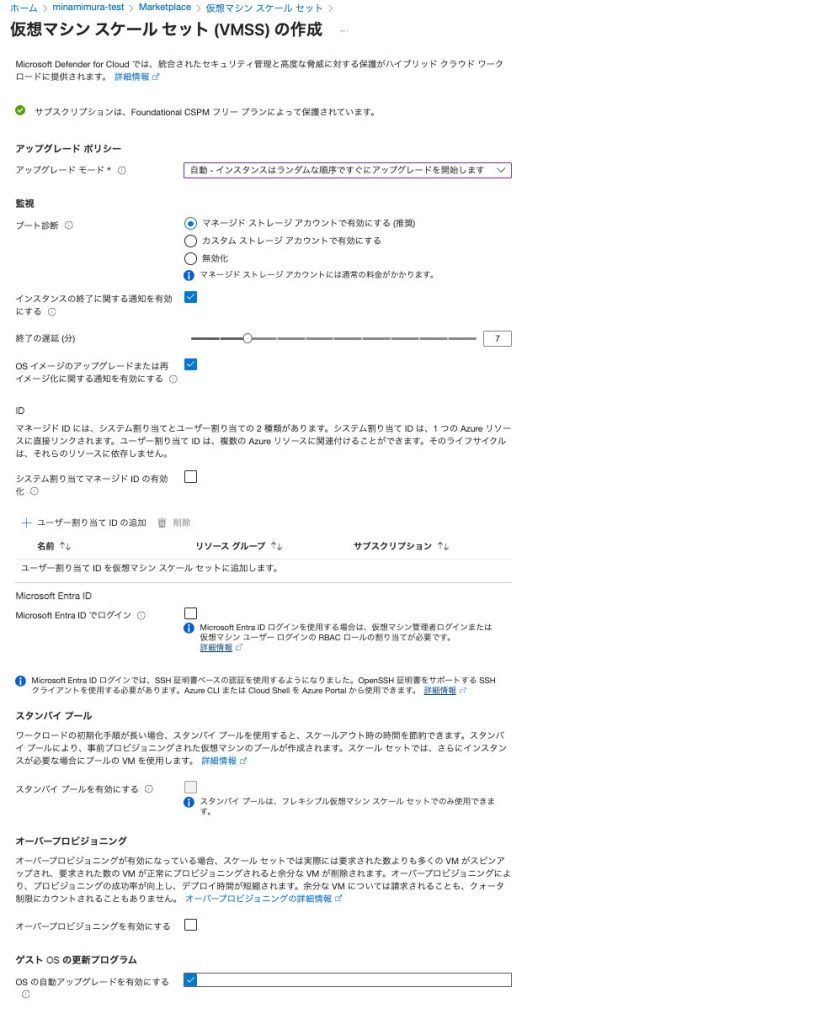

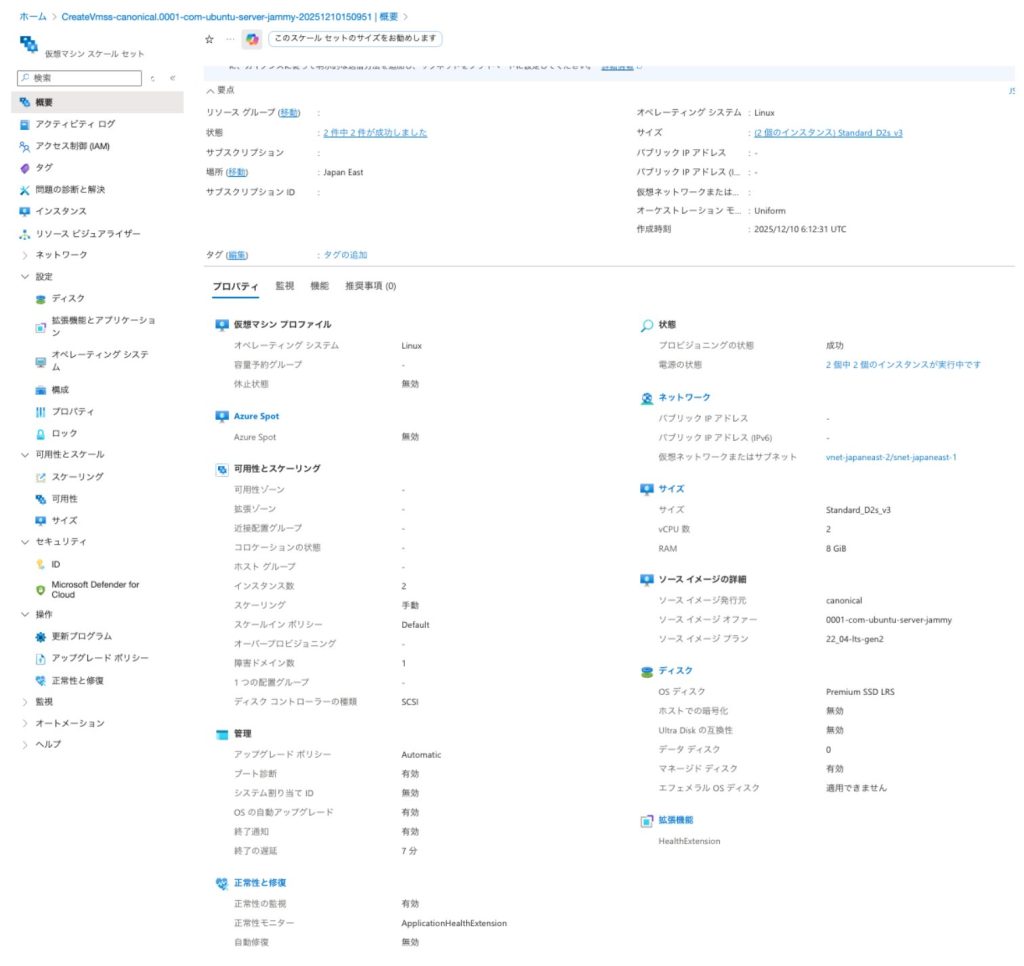

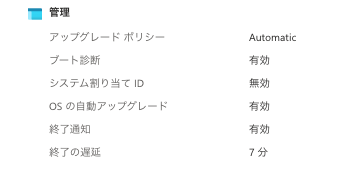

Azure PortalでVMスケールセットのOS自動アップグレードを有効化する手順:

- VMスケールセットへのアクセス

- Azure Portalにログイン

- 「Virtual machine scale sets」を検索して選択

- 対象のスケールセットを選択

- アップグレードポリシーの設定

- 左側メニューから「Settings」セクションの「Upgrade policy」を選択

- 「Upgrade mode」を「Automatic」に変更

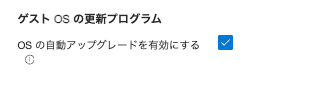

- 「Enable automatic OS upgrade」をオンに設定

- ヘルスモニタリングの設定(推奨)

- 「Health monitoring」セクションで「Enable application health monitoring」をオン

- Health probeまたはApplication Health extensionを設定

- これにより、更新後の正常性を確認してロールバックが可能になる

- ローリングアップグレードの設定(サンプル)

- Maximum batch instance percent: 20% - Maximum unhealthy instance percent: 20% - Maximum unhealthy upgraded instance percent: 20% - Pause time between batches: 0秒〜3600秒で設定 - 保存と適用

- 「Save」をクリックして設定を保存

- 変更が適用されるまで数分待機

最後に

Azure VMスケールセットにおけるOS自動アップグレードは、セキュリティ管理の自動化と効率化に不可欠な機能です。自動アップグレードを有効にすることで、セキュリティパッチの適用漏れを防ぎ、スケールセット全体のセキュリティ態勢を継続的に維持できます。特に大規模な環境では、手動管理の負担を軽減し、一貫性のあるセキュリティ管理を実現できます。

この問題の検出は弊社が提供するSecurifyのCSPM機能で簡単に検出及び管理する事が可能です。 運用が非常に楽に出来る製品になっていますので、ぜひ興味がある方はお問い合わせお待ちしております。 最後までお読みいただきありがとうございました。この記事が皆さんの役に立てば幸いです。