Azure Windows VM 自動更新の設定

このブログシリーズ 「クラウドセキュリティ 実践集」 では、一般的なセキュリティ課題を取り上げ、「なぜ危険なのか?」 というリスクの解説から、 「どうやって直すのか?」 という具体的な修復手順(コンソール、Azure CLI、Terraformなど)まで、分かりやすく解説します。

この記事では、Azure Windows VM 自動更新の有効化について、リスクと対策を解説します。

ポリシーの説明

Windows VMにおける自動更新(Windows Update)は、セキュリティパッチや重要な更新プログラムを自動的に適用する重要な機能です。Azure VMでは、Azure Update Managerやゲスト内のWindows Update設定を通じて、OSおよびアプリケーションの更新を自動化できます。

修復方法

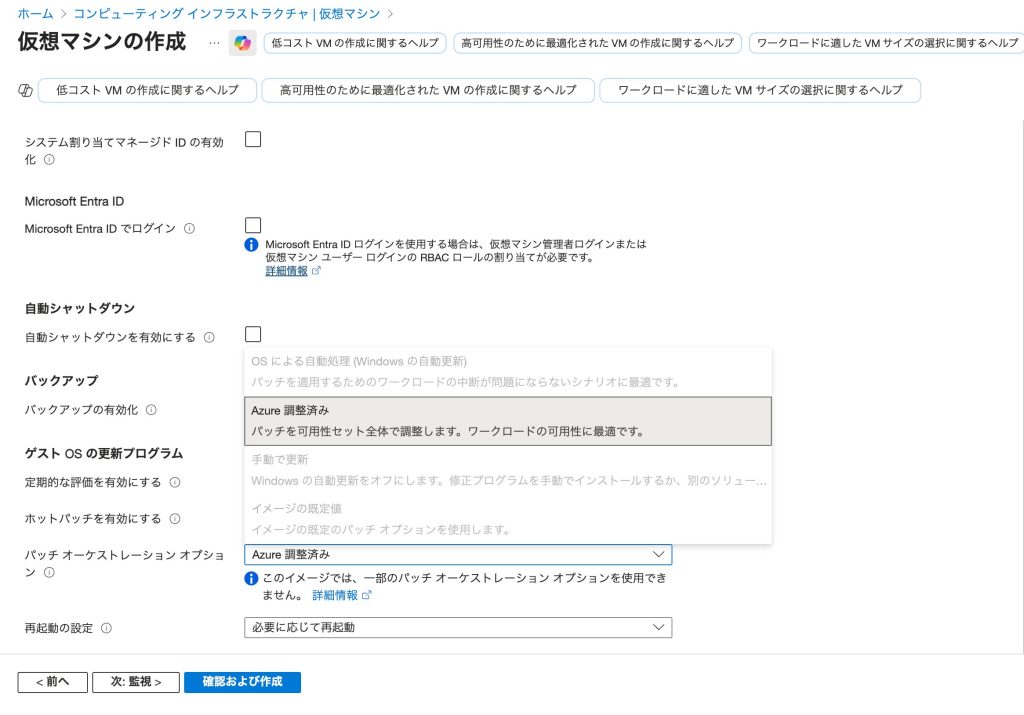

コンソールでの修復手順

Azure コンソールを使用して、Windows VMの自動更新を有効化します。

方法1: Azure Update Managerを使用した設定(推奨)

前提条件:

- サポートされている OS: Windows Server 2016以降、Windows 10/11

- Azure Arc 対応(オンプレミス・マルチクラウドVMもサポート)

- 必要なロール: VMの「所有者」または「仮想マシン共同作成者」

1. Azure Update Managerの有効化

- Azure Portalで対象のVMを選択

- 左メニューから「更新」を選択

- 「ゲストパッチングを有効にする」をクリック

- 設定を確認して「有効化」をクリック

2. 更新スケジュールの作成

- Update Manager画面で「メンテナンス構成を作成」をクリック

- 基本情報を入力:

- 名前: 例「production-windows-patching」

- リソースグループ: VMと同じリソースグループ

- 場所: VMと同じリージョン

- メンテナンススコープ: 「Guest (Azure VM guest patching)」を選択

- スケジュール設定:

- 開始日時: メンテナンスウィンドウを設定

- タイムゾーン: 「Tokyo Standard Time」または適切なタイムゾーン

- 繰り返し: 「毎週」または「毎月第2火曜日」(Patch Tuesday)

- メンテナンス期間: 4時間(推奨)

- 更新の分類を選択:以下項目をチェック

- 重要な更新プログラム

- セキュリティ更新プログラム

- 更新プログラムのロールアップ

- Service Pack

- 定義の更新

- 再起動オプション:

- 再起動設定: 「必要に応じて再起動」

- 再起動ウィンドウ: メンテナンス期間内

- 高度な設定:

- プリメンテナンススクリプト: サービス停止など

- ポストメンテナンススクリプト: サービス再開、ヘルスチェック

- 「作成」をクリック

方法2: オンデマンドパッチ適用(緊急時用)

- Azure PortalでVMを選択

- 「更新」セクションへ移動

- 「ワンタイム更新」をクリック

- 適用する更新を選択

- メンテナンスウィンドウを設定

- 「インストール」をクリック

方法3: Azure Arc を使用したハイブリッド管理

- Azure Arc エージェントのインストール(オンプレミスVMの場合)

- Azure Portalで「Azure Arc」を検索

- 「サーバー」→「追加」

- スクリプトをダウンロードして実行

- Arc 対応サーバーとして登録後、Update Managerを使用

方法4: VMゲスト内でのWindows Update設定(補助的)

1. VMへの接続

- Azure Portalで対象のVMを選択

- 「接続」→「RDP」を選択してRDPファイルをダウンロード

- VMにリモートデスクトップ接続

2. グループポリシーでの設定(ドメイン環境推奨)

- 「ファイル名を指定して実行」で「gpedit.msc」を実行

- 以下のパスに移動: コンピューターの構成 > 管理用テンプレート > Windows コンポーネント > Windows Update

- 必須設定:

- 「自動更新を構成する」:

- 状態: 「有効」

- オプション: 「4 – 自動ダウンロードしインストール日時を指定」

- インストール実行日: 「0 – 毎日」または「1 – 日曜日」

- インストール時刻: 「03:00」

- 「イントラネットのMicrosoft更新サービスの場所を指定」:

- WSUSサーバーを使用する場合のみ設定

- 「自動更新でサインインしたユーザーに対して再起動を遅延する」:

- 状態: 「有効」

- 遅延時間: 4時間(推奨)

- 「自動更新を構成する」:

- 追加推奨設定:

- 「品質更新プログラムをいつ受け取るかを選択」:

- 延期日数: 0日(セキュリティ更新は即座に適用)

- 「機能更新プログラムをいつ受け取るかを選択」:

- 延期日数: 180日(安定性を優先)

- 「品質更新プログラムをいつ受け取るかを選択」:

- 「OK」をクリックし、「gpupdate /force」を実行

3. Windows Update設定の確認

- 設定アプリを開く(Windows + I)

- 「更新とセキュリティ」→「Windows Update」

- 「詳細オプション」をクリック

- 以下を確認:

- 「更新プログラムの自動ダウンロード」: オン

- 「Windowsの更新時に他のMicrosoft製品の更新プログラムも受け取る」: オン

最後に

この記事では、Azure Windows VM 自動更新の有効化について、リスクと対策を解説しました。

自動更新は、セキュリティパッチの適用漏れを防ぎ、既知の脆弱性からシステムを保護するための基本的かつ重要な設定です。Azure Update Managerを活用することで、複数のVMに対する更新を一元的に管理し、コンプライアンス要件を満たしながら、運用負荷を大幅に削減できます。

特に2024年8月のAzure Automation Update Management廃止に伴い、Azure Update Managerへの移行は必須です。早期の移行計画を立て、セキュリティリスクを最小化しましょう。

この問題の検出は弊社が提供するSecurifyのCSPM機能で簡単に検出及び管理する事が可能です。 運用が非常に楽に出来る製品になっていますので、ぜひ興味がある方はお問い合わせお待ちしております。 最後までお読みいただきありがとうございました。この記事が皆さんの役に立てば幸いです。