Azure VM Microsoft Entra ID認証設定の手順

このブログシリーズ 「クラウドセキュリティ 実践集」 では、一般的なセキュリティ課題を取り上げ、「なぜ危険なのか?」 というリスクの解説から、 「どうやって直すのか?」 という具体的な修復手順(コンソール、Azure CLI、Terraformなど)まで、分かりやすく解説します。

この記事では、Azure VM インスタンスで Microsoft Entra ID(旧 Azure Active Directory)認証が有効化されていない問題について、リスクと対策を解説します。

ポリシーの説明

Azure Virtual Machines において、Microsoft Entra ID(旧 Azure AD)認証が有効化されていない場合、ローカルアカウントによる管理が必要となり、セキュリティとガバナンスの観点で課題が生じます。Microsoft Entra ID 認証を有効化することで、企業の ID 管理システムと統合し、一元的なアクセス制御、多要素認証(MFA)、条件付きアクセスポリシーなどのエンタープライズグレードのセキュリティ機能を活用できます。また、Just-In-Time(JIT)アクセスや Privileged Identity Management(PIM)との連携により、権限の最小化と時限的なアクセス制御も実現可能になります。

修復方法

コンソールでの修復手順 Azure コンソールを使用して、VM インスタンスの Azure AD 認証を有効化します。

1. 前提条件の確認

- 対象の VM がサポートされている OS を実行していることを確認:

- Windows:

- Windows 11 (21H2以降)

- Windows 10 (1809以降)

- Windows Server 2019以降(Desktop Experience含む)

- Windows Server 2022(推奨)

- Linux:

- Ubuntu 18.04/20.04/22.04 LTS

- RHEL 7.6以降、8.x、9.x

- CentOS 7.6以降(CentOS StreamはRHEL互換として対応)

- SLES 15 SP1以降

- Debian 10以降

- Oracle Linux 7.6以降

- Windows:

- ネットワーク要件:

- Azure Instance Metadata Service (IMDS) へのアクセス (169.254.169.254)

- Microsoft Entra ID エンドポイントへの接続

- ポート443の送信接続が許可されていること

- 必要な権限:

- VM への「所有者」または「仮想マシン共同作成者」ロール

- Microsoft Entra ID での「グローバル管理者」または「特権ロール管理者」権限(条件付きアクセス設定時)

2. システム割り当てマネージド ID の有効化

- Azure Portal で対象の仮想マシンを選択

- 左側メニューから「ID」を選択

- 「システム割り当て」タブで以下を設定:

- 状態: オン

- 「保存」をクリック

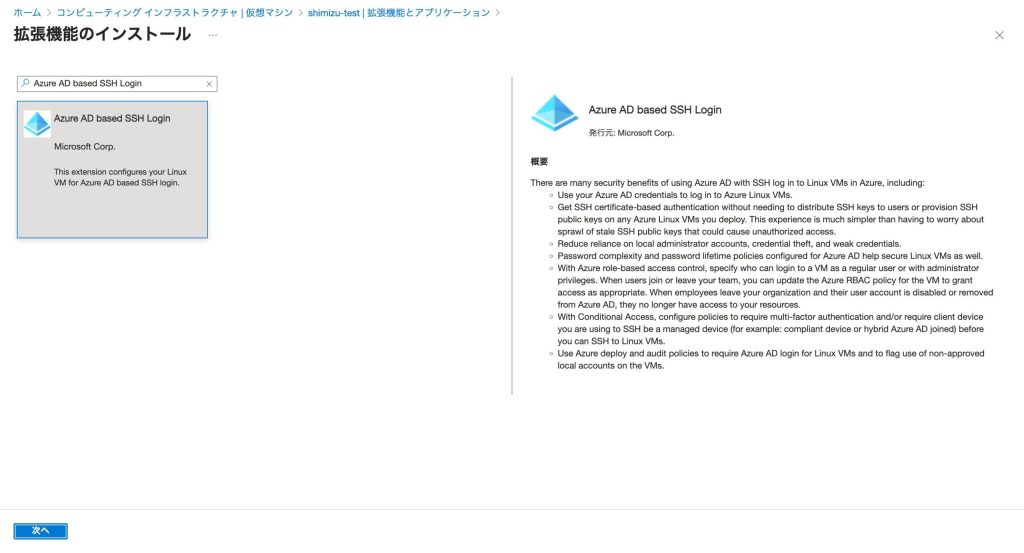

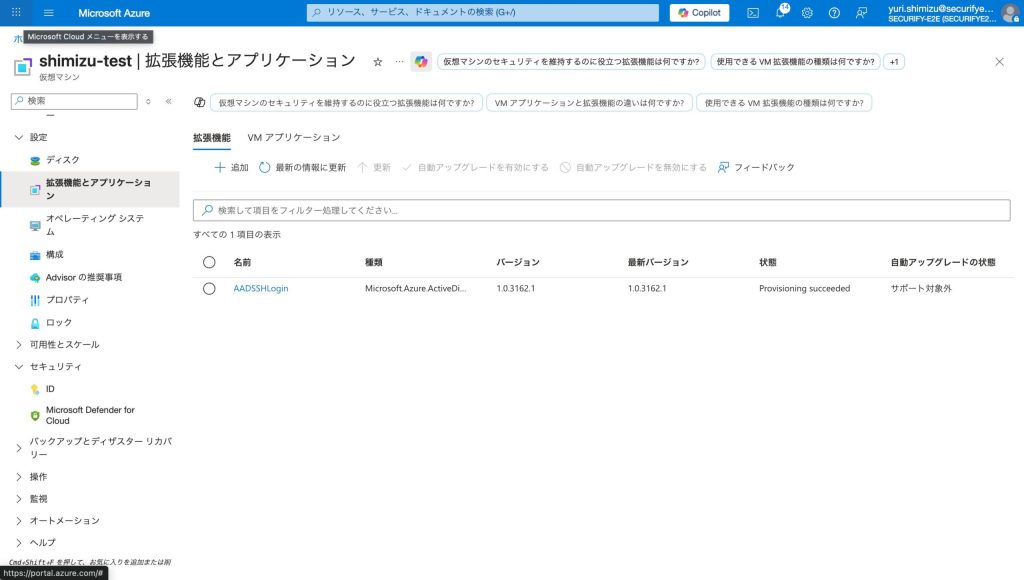

3. Microsoft Entra ID 認証拡張機能のインストール

- 仮想マシンの画面で「拡張機能 + アプリケーション」を選択

- 「追加」をクリック

- 以下の拡張機能を選択:

- Linux VM の場合: AADSSHLoginForLinux

- Windows VM の場合: AADLoginForWindows

- 「作成」をクリックしてインストール

4. RBAC ロールの割り当て

- 仮想マシンまたはリソースグループの「アクセス制御 (IAM)」を選択

- 「ロールの割り当てを追加」をクリック

- 以下のいずれかのロールを選択:

- 仮想マシンの管理者ログイン: 管理者権限でのログイン

- 仮想マシンのユーザー ログイン: 標準ユーザー権限でのログイン

- 「メンバー」タブで Microsoft Entra ID ユーザーまたはグループを選択

- 「確認と割り当て」をクリック

5. 条件付きアクセスポリシーの設定(推奨)

- Microsoft Entra 管理センターにアクセス

- 「セキュリティ」→「条件付きアクセス」を選択

- 「新しいポリシー」を作成し、以下を設定:

- ユーザーとグループ: VM アクセスを許可するユーザー/グループ

- クラウド アプリまたは操作: Azure Linux/Windows VM Sign-In

- 条件: 必要に応じて場所、デバイスの状態などを設定

- アクセス制御: 多要素認証を要求

- ポリシーを有効化

6. ログイン方法の確認

Linux VM の場合:

# Azure CLI を使用したログイン(推奨)

az ssh vm --name <VM名> --resource-group <リソースグループ名>

# SSH での直接ログイン(Microsoft Entra ID 認証)

# 注意:OpenSSH 8.0以降が必要

ssh -l AzureAD\\\\username@domain.com <VM-IP>

# または証明書ベースの認証(より安全)

az ssh config --file ~/.ssh/config --name <VM名> --resource-group <リソースグループ名>

ssh <VM名>

Windows VM の場合:

- Azure Portal からの接続(Bastion経由・推奨):

- VM の「接続」→「Bastion」を選択

- Microsoft Entra ID 認証情報でログイン

- RDP での直接接続:

- RDP クライアントで接続

- 「別のアカウントを使用」を選択

- ユーザー名:

AzureAD\\\\username@domain.com - Microsoft Entra ID パスワードと MFA(設定されている場合)でログイン

- PowerShell Remoting(管理者向け):

# WinRM over HTTPS を使用 $cred = Get-Credential -UserName "AzureAD\\\\username@domain.com" Enter-PSSession -ComputerName <VM-FQDN> -UseSSL -Credential $cred

最後に

この記事では、Azure VM インスタンスで Microsoft Entra ID 認証を有効化する設定手順について、リスクと対策を解説しました。

Microsoft Entra ID 認証の導入により、企業の ID 管理システムとの統合、多要素認証、条件付きアクセスなど、エンタープライズグレードのセキュリティ機能を活用できます。特に、ローカルアカウント管理の廃止により、パスワード管理の負担軽減と、退職者アクセスの確実な削除が可能になります。

この問題の検出は弊社が提供するSecurifyのCSPM機能で簡単に検出及び管理する事が可能です。 運用が非常に楽に出来る製品になっていますので、ぜひ興味がある方はお問い合わせお待ちしております。 最後までお読みいただきありがとうございました。この記事が皆さんの役に立てば幸いです。