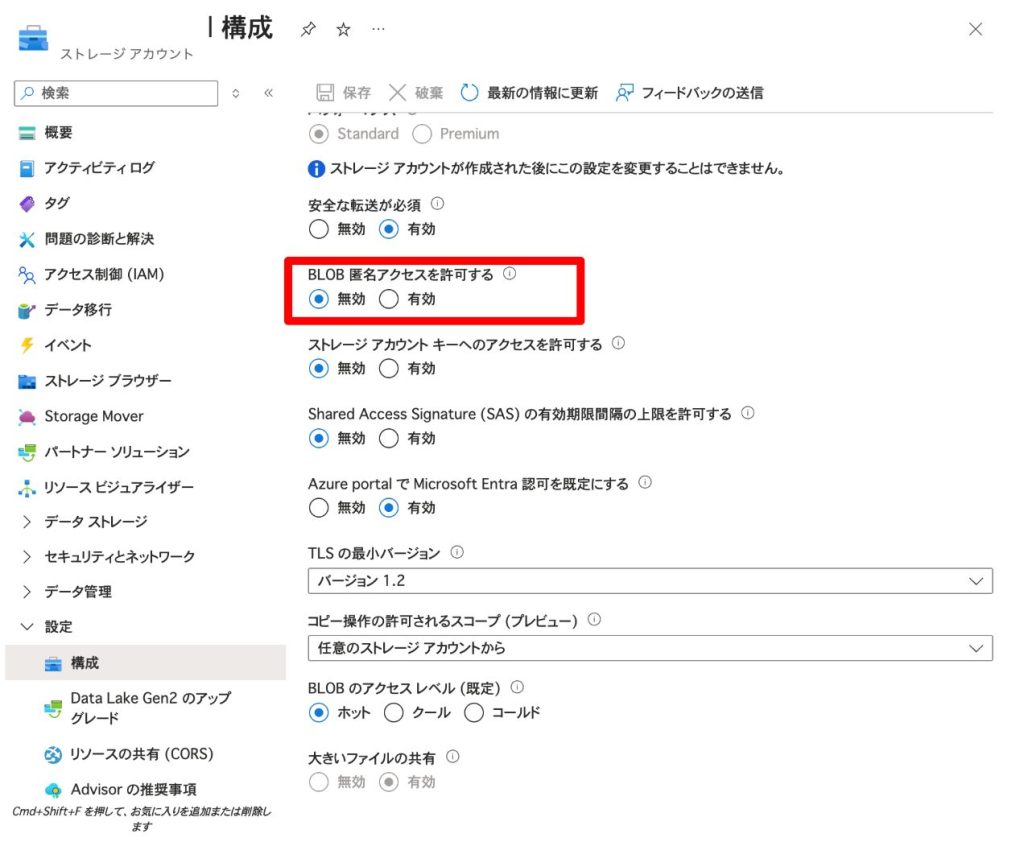

Azure Storage AccountのBLOB匿名アクセスを無効化する設定手順

このブログシリーズ 「クラウドセキュリティ 実践集」 では、一般的なセキュリティ課題を取り上げ、「なぜ危険なのか?」 というリスクの解説から、 「どうやって直すのか?」 という具体的な修復手順(コンソール、Azure CLI、Terraformなど)まで、分かりやすく解説します。

この記事では、「BLOB匿名アクセスを許可する」が「無効」に設定されていないリスクと対策を解説します。

ポリシーの説明

Azure Storage の「BLOB匿名アクセスを許可する」(AllowBlobPublicAccessまたはallow_nested_items_to_be_public)設定は、ストレージアカウント内のBLOBデータに対する匿名アクセスの可否を制御します。

この設定が有効(true)になっている場合、個々のコンテナーで匿名アクセスを許可する設定が可能になり、認証なしでBLOBデータへのパブリック読み取りアクセスが許可される可能性があります。

重要なポイント:

- この設定はストレージアカウントレベルの「マスタースイッチ」として機能します

- 無効(false)に設定すると、コンテナーレベルでのパブリックアクセス設定が完全にブロックされます

- Microsoftのセキュリティベストプラクティスでは、この設定を無効にすることが強く推奨されています

修復方法

前提条件

- ストレージアカウントに対する「所有者」または「ストレージアカウント共同作成者」ロールが必要です

- Azure CLI使用時: バージョン2.0.0以降が必要

- PowerShell使用時: Azモジュール5.0.0以降が必要

- Terraform使用時: AzureRM Providerバージョン3.0以降が必要

コンソールでの修復手順

Azure ポータルを使用して、BLOB匿名アクセスを無効化します。

既存のストレージアカウントの場合:

- Azure ポータル(https://portal.azure.com)にサインインします

- 「ストレージ アカウント」を検索し、対象のストレージアカウントを選択します

- 左側のメニューから「設定」セクションの「構成」を選択します

- 「Blob ストレージ」セクションまでスクロールします

- 「Blob匿名アクセスを許可する」(Allow Blob public access)の設定を見つけます

- この設定を「無効」(Disabled)に変更します

- ページ上部の「保存」ボタンをクリックして変更を適用します

重要な注意事項:

- この設定を無効にすると、そのストレージアカウント内のすべてのコンテナーで匿名アクセスが無効になります

- 既存の匿名アクセス設定は即座に上書きされ、パブリックURL経由のアクセスができなくなります

- 既存のアプリケーションへの影響を事前に確認してください

新規ストレージアカウント作成時:

- Azure ポータルで「ストレージ アカウント」→「+ 作成」を選択します

- 「基本」タブで必要な情報を入力します:

- サブスクリプション

- リソースグループ

- ストレージアカウント名

- リージョン

- パフォーマンス

- 冗長性

- 「詳細設定」タブに移動します

- 「セキュリティ」セクションで以下を設定します:

- 「BloB匿名アクセスを許可する」のチェックボックスがオフになっていることを確認

- 「最小TLSバージョン」をTLS1.2に設定(推奨)

- 「セキュリティで保護された転送を必須にする」を有効化(推奨)

- その他のタブ(ネットワーク、データ保護、暗号化、タグ)で必要な設定を行います

- 「確認および作成」をクリックし、設定内容を確認後「作成」をクリックします

最後に

この記事では、Azure Storage Accountの「BLOB匿名アクセスを許可する」設定を無効化する重要性と実装方法について解説しました。

この設定により、意図しないデータ漏洩を防ぎ、適切な認証と承認に基づいたアクセス制御を実現できます。特に機密データを扱う環境では、この設定は必須のセキュリティ対策となります。

重要なポイント:

- 新規ストレージアカウントではデフォルトで無効化されていますが、既存アカウントは確認が必要です

- 設定変更前に既存アプリケーションへの影響を評価してください

- Azure Policyを使用して組織全体で一貫したセキュリティポリシーを強制することを推奨します

この問題の検出は弊社が提供するSecurifyのCSPM機能で簡単に検出及び管理する事が可能です。 運用が非常に楽に出来る製品になっていますので、ぜひ興味がある方はお問い合わせお待ちしております。 最後までお読みいただきありがとうございました。この記事が皆さんの役に立てば幸いです。