Azure Blob Storageで暗号化が有効化されていない修復手順

このブログシリーズ 「クラウドセキュリティ 実践集」 では、一般的なセキュリティ課題を取り上げ、「なぜ危険なのか?」 というリスクの解説から、 「どうやって直すのか?」 という具体的な修復手順(コンソール、Azure CLI、Terraformなど)まで、分かりやすく解説します。

この記事では、Azure Blob Storageで暗号化が有効化されていない問題について、リスクと対策を解説します。

ポリシーの説明

Azure Blob Storageサービスにおいて、カスタマーマネージドキー(CMK)を使用したデータ暗号化が有効化されていないかを検出します。 Azureではデフォルトで全てのストレージデータがMicrosoftマネージドキーで暗号化されますが、より高いセキュリティ要件を満たすために、Azure Key Vaultで管理する独自の暗号化キーを使用することが推奨されます。

修復方法

コンソールでの修復手順

Azure コンソールを使用して、Blob Storageにカスタマーマネージドキーによる暗号化を設定します。

前提条件:

- Azure Key Vaultが作成済みであること

- Key Vaultでソフト削除とパージ保護が有効になっていること

- 適切な権限(所有者またはコントリビューター権限)を持っていること

手順:

- Azure Key Vaultの準備

- Azure ポータルにサインインします

- 「Key vaults」を検索して選択します

- 既存のKey Vaultを選択するか、「+作成」をクリックして新規作成します

- Key Vaultの設定で以下を確認:

- 「ソフト削除」が有効(必須・無効化不可)

- 「パージ保護」が有効(必須・無効化不可)

- 「Azure RBAC」が有効(推奨・アクセスポリシーより推奨)

- 暗号化キーの作成

- Key Vaultのメニューから「キー」を選択します

- 「+生成/インポート」をクリックします

- 以下の設定でキーを作成:

- オプション:生成

- 名前:storage-encryption-key(任意の名前)

- キーの種類:RSA

- RSAキーのサイズ:2048以上

- 「作成」をクリックします

- マネージドIDの作成

- 「マネージドID」を検索して選択します

- 「+作成」をクリックします

- 以下の情報を入力:

- リソースグループ:ストレージアカウントと同じグループ

- リージョン:ストレージアカウントと同じリージョン

- 名前:storage-encryption-identity(任意の名前)

- 「確認および作成」→「作成」をクリックします

- Key Vaultへのアクセス権限付与

- 作成したKey Vaultに移動します

- 「アクセス制御(IAM)」を選択します

- 「+追加」→「ロールの割り当ての追加」をクリックします

- ロール:「Key Vault Crypto Service Encryption User」を選択

- メンバー:作成したマネージドIDを選択

- 「確認および割り当て」をクリックします

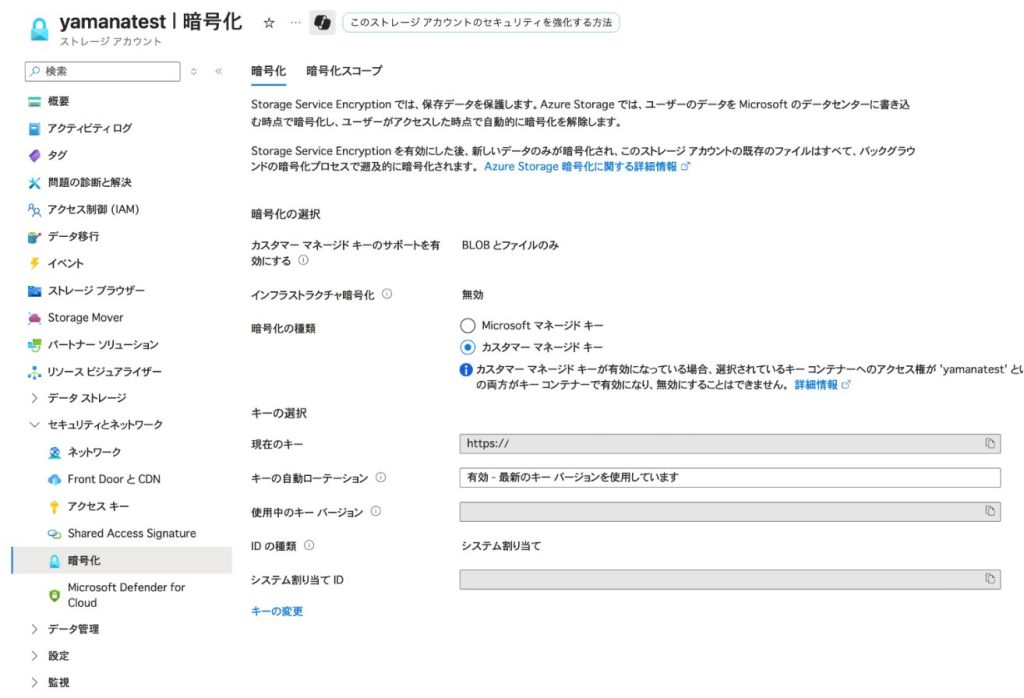

- ストレージアカウントでCMKを設定

- 対象のストレージアカウントに移動します

- 左側メニューから「暗号化」を選択します

- 「暗号化の種類」で「カスタマーマネージドキー」を選択します

- 以下を設定:

- IDの種類:ユーザー割り当て

- ユーザー割り当てID:作成したマネージドIDを選択

- Key Vault:作成したKey Vaultを選択

- キー:作成した暗号化キーを選択

- 「保存」をクリックします

- 設定の確認

- 暗号化ページで以下が表示されることを確認:

- 暗号化の種類:カスタマーマネージドキー

- Key VaultとキーのURI

- マネージドIDの情報

最後に

この記事では、Azure Blob Storageで暗号化が有効化されていない問題について、リスクと対策を解説しました。

カスタマーマネージドキーを使用することで、暗号化キーの完全な制御が可能となり、コンプライアンス要件の充足、セキュリティインシデントへの迅速な対応、多層防御の実現が可能になります。特に機密データを扱う組織では、CMKの導入を強く推奨します。

この問題の検出は弊社が提供するSecurifyのCSPM機能で簡単に検出及び管理する事が可能です。 運用が非常に楽に出来る製品になっていますので、ぜひ興味がある方はお問い合わせお待ちしております。 最後までお読みいただきありがとうございました。この記事が皆さんの役に立てば幸いです。