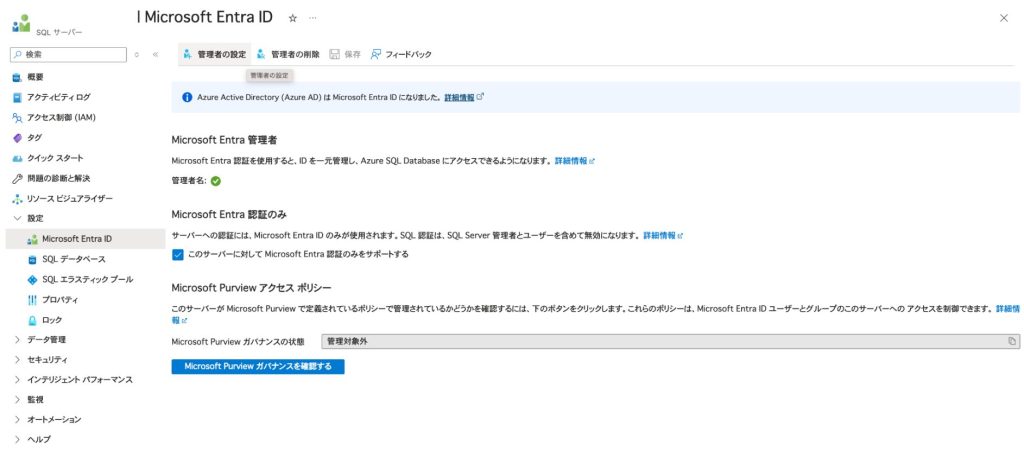

Azure SQL Databaseでの「Microsoft Entra認証のみ」の有効化設定

このブログシリーズ 「クラウドセキュリティ 実践集」 では、一般的なセキュリティ課題を取り上げ、「なぜ危険なのか?」 というリスクの解説から、 「どうやって直すのか?」 という具体的な修復手順(コンソール、Azure CLI、Terraformなど)まで、分かりやすく解説します。

この記事では、Azure SQL ServerでSQL認証を無効化し、Microsoft Entra ID認証のみを使用するためのセキュリティ強化方法を解説します。

ポリシーの説明

Microsoft Entra ID(旧Azure Active Directory)認証は、Azure SQL ServerへのアクセスをMicrosoft Entraのアイデンティティベースで管理する方法です。SQL認証(ユーザー名とパスワード)を無効化し、Microsoft Entra認証のみを使用することで、より強固なセキュリティ体制を構築できます。これにより、多要素認証(MFA)、条件付きアクセス(CA)、Privileged Identity Management(PIM)、統合されたアイデンティティ管理などのエンタープライズグレードのセキュリティ機能を活用できます。

修復方法

コンソールでの修復手順

Azure コンソールを使用して、SQL ServerでMicrosoft Entra認証のみを有効にします。

前提条件:

- SQL Server管理者権限または所有者権限

- Microsoft Entra IDのグローバル管理者または特権ロール管理者権限

- Azure Portalにログイン

- https://portal.azure.com にアクセスしてログインします。

- SQL Serverリソースの選択

- 左側のメニューから「SQL servers」を選択

- 対象のSQL Serverインスタンスをクリックします。

- Microsoft Entra ID管理者の設定

- 左側メニューから「Microsoft Entra ID」を選択

- 「管理者の設定」をクリック

- Entra ID管理者の選択

- 検索ボックスでユーザーまたはグループを検索

- 適切な管理者を選択

- 推奨: セキュリティグループ(例:SQL-Administrators)を使用

- 理由: 個人ユーザーではなくグループを使用することで、人事異動時の管理が容易

- 「選択」をクリック

- 設定の保存

- 「保存」をクリックしてEntra ID管理者を設定

- Microsoft Entra認証のみの有効化

- 同じ「Microsoft Entra ID」ページで

- 「Microsoft Entra 認証のみをサポートする」のトグルをオンに設定

- 重要: 変更前に以下を確認:

- 既存のアプリケーション接続がEntra ID認証に移行済み

- バックアップジョブがマネージドIDまたはサービスプリンシパルを使用

- 監視ツールがEntra ID認証に対応

- 警告メッセージを確認(SQL認証が無効になることの確認)

- 設定の保存と確認

- 「保存」をクリック

- 設定が正しく適用されたことを確認

- 接続テスト

- SQL Server Management Studio(SSMS)やAzure Data Studioを使用

- Microsoft Entra認証で接続できることを確認

- 認証方法: “Azure Active Directory – Universal with MFA”を選択

- SQL認証での接続が拒否されることを確認

- エラーメッセージ: “Login failed. Only Azure Active Directory authentication is allowed.”

最後に

この記事では、Azure SQL ServerでSQL認証を無効化し、Microsoft Entra ID認証のみを使用するための実装方法を解説しました。Microsoft Entra ID専用認証に移行することで、多要素認証、条件付きアクセス、Privileged Identity Management、統合アイデンティティ管理などのエンタープライズグレードのセキュリティ機能を活用でき、ゼロトラストセキュリティの実現に近づきます。

この問題の検出は弊社が提供するSecurifyのCSPM機能で簡単に検出及び管理する事が可能です。 運用が非常に楽に出来る製品になっていますので、ぜひ興味がある方はお問い合わせお待ちしております。 最後までお読みいただきありがとうございました。この記事が皆さんの役に立てば幸いです。