Azure SQL Serverで監査ログの保持期間を90日以上に設定する手順

このブログシリーズ 「クラウドセキュリティ 実践集」 では、一般的なセキュリティ課題を取り上げ、「なぜ危険なのか?」 というリスクの解説から、 「どうやって直すのか?」 という具体的な修復手順(コンソール、Azure CLI、Terraformなど)まで、分かりやすく解説します。

この記事では、Azure SQL Serverで監査ログの保持期間を90日以上に設定する方法について、リスクと対策を解説します。

ポリシーの説明

監査ログの保持期間は、データベース活動の履歴を保存する期間を定義する重要なセキュリティ設定です。Azure SQL Serverでは、監査ログをストレージアカウント、Log Analytics、またはEvent Hubsに送信できます。各保存先で異なる保持期間設定が可能で、コストとコンプライアンス要件のバランスを考慮した設計が必要です。

業界標準と規制要件

- 最小推奨期間: 90日(セキュリティインシデント調査用)

- PCI-DSS v4.0: 要件10.5.1 – 最低3ヶ月のオンライン保持、1年間の総保持

- SOX法 Section 802: 7年間の保持要件(上場企業対象)

- GDPR Article 30: 処理活動の記録として適切な期間(通常1-3年)

- 日本金融庁ガイドライン: システム監査記録は最低3年保存

- FISC安全対策基準: 重要システムの監査ログは5年以上保存推奨

修復方法

コンソールでの修復手順

Azure ポータルを使用して、監査ログの保持期間を90日以上に設定します。

前提条件

- SQL Server所有者またはSQL Security Managerロール以上

- 監査が既に有効化されていること(必須)

- ストレージアカウントまたはLog Analyticsワークスペースへのアクセス権限

- コンプライアンス要件の明確化

- Azure Portalにログイン

- https://portal.azure.com にアクセスし、管理者権限を持つアカウントでログインします

- SQL Serverリソースへ移動

- 検索バーで「SQL servers」と入力し、SQL serversを選択

- 対象のSQL Serverを選択します

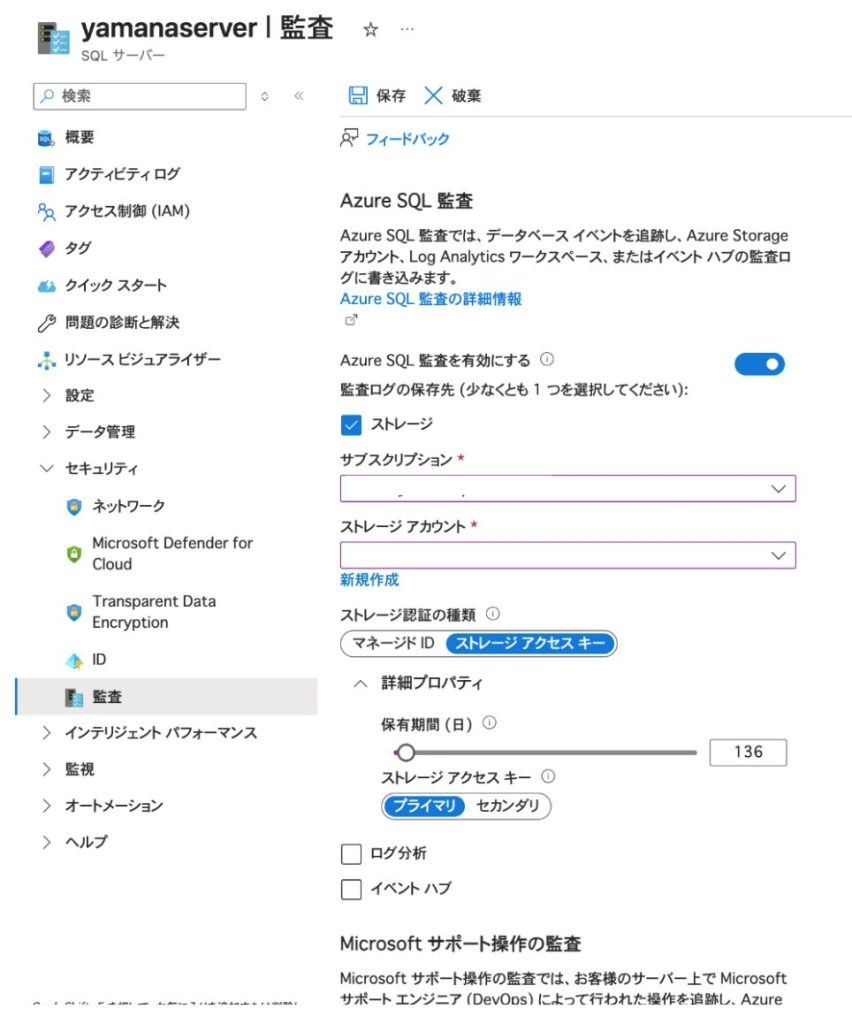

- 監査設定画面を開く

- 左側のメニューから「セキュリティ」セクションの「監査」を選択

- 既に監査が有効になっていることを確認します

- ストレージベースの保持期間設定

- 「ストレージ」オプションが選択されている場合:

- 「ストレージの詳細」をクリック

- 「保持(日数)」フィールドにコンプライアンス要件に応じた値を入力:

- 一般企業: 90日以上

- PCI-DSS準拠: 365日以上

- HIPAA準拠: 2190日(6年)

- SOX法準拠: 2555日(7年)

- 「無制限の保持」オプションはコストが膨大になるため推奨しません

- Log Analyticsベースの保持期間設定

- 「Log Analytics」オプションが選択されている場合:

- Log Analytics ワークスペースに移動

- 「使用量と推定コスト」→「データ保持」を選択

- 保持期間を90日以上に設定(最大730日まで設定可能)

- 「Log Analytics」オプションが選択されている場合:

- 高度な保持設定(ストレージ階層化)

- 長期保存のコスト最適化構成:

- ホット層: 0-7日(リアルタイム分析、即座のアクセスが必要)$0.023/GB/月

- クール層: 8-90日(定期的な監査レビュー用)$0.013/GB/月

- アーカイブ層: 91日以降(コンプライアンス長期保存用)$0.002/GB/月

- ストレージアカウント → 「ライフサイクル管理」を選択

- 「ルールを追加」をクリック

- ルール名: “AuditLogLifecycle”

- ブロブの種類: “ブロック BLOB”

- フィルター: プレフィックス “sqlauditlogs/”

- アクション設定:

- 30日後: クール層に移動

- 90日後: アーカイブ層に移動

- 2555日後: 削除(7年保持の場合)

- 長期保存のコスト最適化構成:

- 設定の保存と確認

- 「保存」ボタンをクリック

- 設定変更後、新しいログから保持期間が適用されることを確認

最後に

この記事では、Azure SQL Serverで監査ログの保持期間を90日以上に設定する方法について、リスクと対策を解説しました。

適切な監査ログの保持期間設定は、単なるコンプライアンス要件の充足だけでなく、組織のセキュリティ態勢強化において重要な要素です。APT攻撃の平均潜伏期間が207日であることを考慮すると、90日の保持期間は最低限の要件であり、実際には1年以上の保持が推奨されます。

この問題の検出は弊社が提供するSecurifyのCSPM機能で簡単に検出及び管理する事が可能です。 運用が非常に楽に出来る製品になっていますので、ぜひ興味がある方はお問い合わせお待ちしております。 最後までお読みいただきありがとうございました。この記事が皆さんの役に立てば幸いです。

参考情報

- Azure SQL 監査ログの管理 – 包括的な管理ガイド

- 監査ログの保持期間設定 – 詳細な設定手順

- 長期保存のベストプラクティス – アーキテクチャ設計

- ストレージライフサイクル管理 – コスト最適化

- 不変性ストレージ – コンプライアンス対応