Azure SQL Serverでの監査の有効化

このブログシリーズ 「クラウドセキュリティ 実践集」 では、一般的なセキュリティ課題を取り上げ、「なぜ危険なのか?」 というリスクの解説から、 「どうやって直すのか?」 という具体的な修復手順(コンソール、Azure CLI、Terraformなど)まで、分かりやすく解説します。

この記事では、Azure SQL Serverで監査を有効化する方法について、リスクと対策を解説します。

ポリシーの説明

Azure SQL Server監査は、データベースイベントを追跡し、Azure Storage アカウント、Log Analytics ワークスペース、またはEvent Hubsに監査ログを書き込む機能です。この機能は、サーバーレベルとデータベースレベルの2つのスコープで構成可能で、それぞれ異なる監査要件に対応します。

修復方法

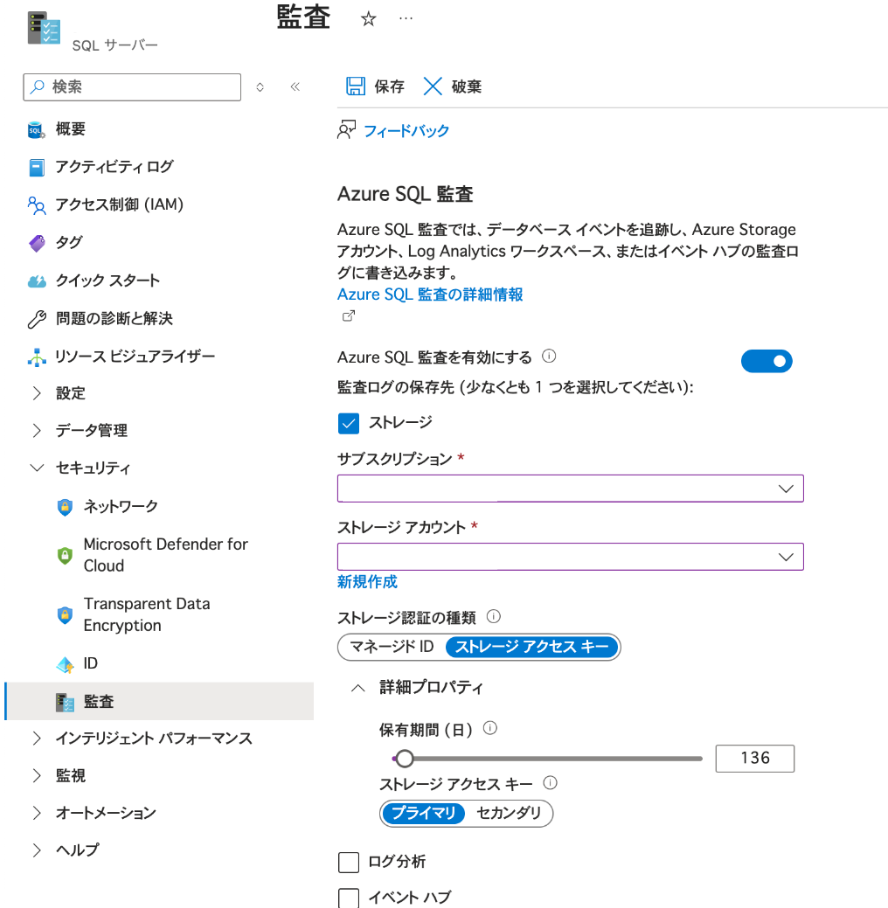

Azure ポータルを使用して、SQL Server監査を有効化します。

前提条件

- 必要権限: SQL Security Manager を推奨(最小権限)。Contributor など同等以上でも可だが、最小権限の観点で SQL Security Manager を明示

- 監査ログ保存用のストレージアカウント(必須、RBAC権限設定済み)

- Log Analyticsワークスペース(監査の宛先として選択)。“診断設定”の権限と混同しないよう注意

- Event Hub(リアルタイム分析が必要な場合、Send権限必要)

コンソールでの修復手順

- Azure Portalにログイン

- https://portal.azure.com にアクセスし、管理者権限を持つアカウントでログインします

- SQL Serverリソースへ移動

- 検索バーで「SQL servers」と入力し、SQL serversを選択

- 監査を有効化したいSQL Serverを選択します

- 監査設定画面を開く

- 左側のメニューから「セキュリティ」セクションの「監査」を選択

- 「監査」トグルを「オン」に切り替えます

- 監査ログの保存先を設定

- 以下の3つのオプションから選択(複数選択を強く推奨):

- 「ストレージ」にチェックを入れる

- 「ストレージの詳細」をクリック

- サブスクリプション、ストレージアカウントを選択

- 保持期間(日数)を設定:

- 開発環境: 30日以上

- 本番環境: 90日以上(規制要件により調整)

- 規制対象: 365日以上

- 「Log Analytics」にチェックを入れる

- サブスクリプション、Log Analytics ワークスペースを選択

- 「イベント ハブ」にチェックを入れる

- サブスクリプション、名前空間、イベントハブ名を選択

- 監査対象の設定

- 「監査アクション グループ」で以下を選択:

SUCCESSFUL_DATABASE_AUTHENTICATION_GROUP– 成功した認証の記録FAILED_DATABASE_AUTHENTICATION_GROUP– 失敗した認証の記録(ブルートフォース攻撃検出)DATABASE_PERMISSION_CHANGE_GROUP– 権限変更の追跡DATABASE_PRINCIPAL_CHANGE_GROUP– ユーザー/ロール変更の追跡DATABASE_ROLE_MEMBER_CHANGE_GROUP– ロールメンバーシップ変更の追跡

BATCH_COMPLETED_GROUP– 実行されたSQLステートメントの記録SCHEMA_OBJECT_ACCESS_GROUP– テーブル/ビューへのアクセス記録DATABASE_OBJECT_CHANGE_GROUP– スキーマ変更の追跡APPLICATION_ROLE_CHANGE_PASSWORD_GROUP– アプリケーションロールのパスワード変更

- 設定の保存

- 「保存」ボタンをクリックして監査設定を適用します

- 監査ログの確認

- 設定完了後、「監査ログの表示」から監査記録を確認できます

最後に

この記事では、Azure SQL Serverで監査を有効化する方法について、リスクと対策を解説しました。

監査を有効化することで、データベースへのすべてのアクセスと操作を記録し、セキュリティインシデントの早期発見、コンプライアンス要件(GDPR、HIPAA、PCI-DSS v4.0、日本のFISC安全対策基準第9版等)の遵守、内部統制の強化が実現できます。特に以下の点が重要です:

- 包括的な監査: サーバーレベルとデータベースレベルの両方で監査を実装

- 複数の保存先: ストレージ、Log Analytics、Event Hubを組み合わせた冗長構成による高可用性

- リアルタイム監視: Log AnalyticsとMicrosoft Sentinel統合による高度な脅威検知

- 長期保存: コンプライアンス要件に応じた90日以上(最大3年)の保持期間設定

- コスト最適化: ライフサイクル管理による自動アーカイブで最大90%のコスト削減

- パフォーマンス最適化: 段階的導入と非同期書き込みによる影響最小化

この問題の検出は弊社が提供するSecurifyのCSPM機能で簡単に検出及び管理する事が可能です。 運用が非常に楽に出来る製品になっていますので、ぜひ興味がある方はお問い合わせお待ちしております。 最後までお読みいただきありがとうございました。この記事が皆さんの役に立てば幸いです。

参考情報

- Azure SQL 監査概要 – 機能と利点の詳細

- SQL Server 監査の構成 – ステップバイステップガイド

- 監査ログの分析 – ログ分析手法

- Log Analytics での監査ログ分析 – 高度な分析

- 監査アクショングループ詳細 – 各グループの説明

- GDPRとAzure SQL監査 – GDPR要件対応

- CIS Microsoft Azure Foundations Benchmark – 業界標準ベンチマーク

- Azure Security Benchmark – Azureセキュリティ基準

- NIST Cybersecurity Framework – サイバーセキュリティフレームワーク