Azure SQL Serverのパブリックネットワークアクセス無効化設定手順

このブログシリーズ 「クラウドセキュリティ 実践集」 では、一般的なセキュリティ課題を取り上げ、「なぜ危険なのか?」 というリスクの解説から、 「どうやって直すのか?」 という具体的な修復手順(コンソール、Azure CLI、Terraformなど)まで、分かりやすく解説します。

この記事では、SQL Serverがパブリックネットワークからのアクセスが許可されているリスクと対策を解説します。

ポリシーの説明

Azure SQL Serverがパブリックネットワークからのアクセスを許可していると、インターネット上の任意の場所からデータベースへの接続試行が可能になります。特に「Azure サービスおよびリソースにこのサーバーへのアクセスを許可する」オプションを有効にすると、実質的にすべてのAzureリソース(他の顧客のリソースを含む)からのアクセスを許可することになり、ネットワークセキュリティレイヤーがほぼ無効化されます。

これはCIS Microsoft Azure Foundations Benchmark v2.0.0 の推奨事項4.1.2「SQLサーバーへのパブリックネットワークアクセスが無効になっていることを確認する」に対応しています。

修復方法

前提条件と影響範囲の確認

修復を実施する前に、以下の点を確認してください:

- 既存の接続の確認: 現在SQL Serverに接続しているアプリケーションやサービスを確認し、それらがVNet内またはプライベートエンドポイント経由でアクセス可能であることを確認します。

- ダウンタイムの影響: パブリックアクセスを無効化すると、インターネット経由でアクセスしているすべての接続が切断されます。メンテナンスウィンドウでの実施を推奨します。

- DNS解決の準備: プライベートエンドポイントを使用する場合、適切なDNS設定が必要です。

コンソールでの修復手順

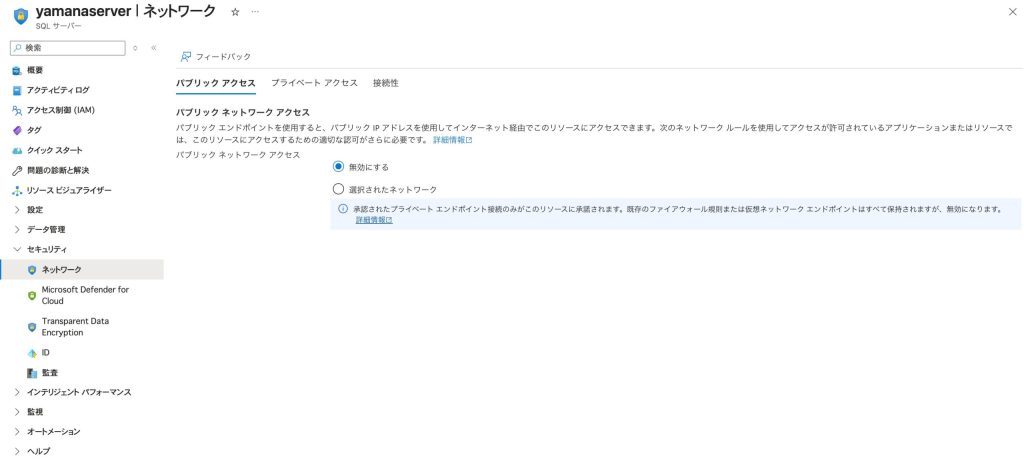

Azure Portalを使用して、SQL Serverのパブリックネットワークアクセスを無効化します。

- Azure Portalにログインし、対象のSQL Serverリソースページに移動します。

- 左側のメニューから「セキュリティ」セクションの「ネットワーク」を選択します。

- 「パブリック アクセス」タブで、以下の設定を行います:

- 「パブリック ネットワーク アクセス」を「無効」に設定

- 「Azure サービスおよびリソースにこのサーバーへのアクセスを許可する」のチェックを外す

- 既存のファイアウォールルールがある場合は、削除またはドキュメント化

- 「プライベート アクセス」タブで、新しいプライベートエンドポイントを作成します:

- 「+ プライベート エンドポイントの追加」をクリック

- エンドポイント名を入力(例:

pe-sqlserver-{環境名}) - 適切なサブネット、リソースグループを選択

- ターゲットサブリソースは「sqlServer」を選択

- プライベートDNS統合を「はい」に設定

- 「保存」をクリックして変更を適用します。

- 変更が適用されるまで最大5分程度かかる場合があります。接続テストを実施して確認してください。

最後に

この記事では、Azure SQL Serverのパブリックネットワークアクセスを無効化する方法について、リスクと対策を解説しました。パブリックアクセスを無効化し、プライベートエンドポイントを使用することで、ネットワークレベルでのセキュリティを大幅に向上させることができます。

実装の際は、既存の接続への影響を十分に検証し、段階的な移行計画を立てることを推奨します。開発環境で十分にテストを行った後、本番環境への適用を行ってください。

この問題の検出は弊社が提供するSecurifyのCSPM機能で簡単に検出及び管理する事が可能です。 運用が非常に楽に出来る製品になっていますので、ぜひ興味がある方はお問い合わせお待ちしております。 最後までお読みいただきありがとうございました。この記事が皆さんの役に立てば幸いです。

参考情報

- Azure SQL Database の接続アーキテクチャ

- Azure SQL Database のプライベート エンドポイント

- Azure SQL Database のファイアウォールルールとVNet サービス エンドポイント

- Azure Private Link for Azure SQL Database

- CIS Microsoft Azure Foundations Benchmark v2.0.0 – 4.1.2

- Azure セキュリティ ベンチマーク v3

- NIST Cybersecurity Framework – PR.AC-5

- MITRE ATT&CK – T1190: Exploit Public-Facing Application

- CWE-284: Improper Access Control

- OWASP Top 10 – A05:2021 Security Misconfiguration