PostgreSQLサーバーでSSL接続の強制設定手順

このブログシリーズ 「クラウドセキュリティ 実践集」 では、一般的なセキュリティ課題を取り上げ、「なぜ危険なのか?」 というリスクの解説から、 「どうやって直すのか?」 という具体的な修復手順(コンソール、Azure CLI、Terraformなど)まで、分かりやすく解説します。

この記事では、PostgreSQLサーバーでSSL接続の強制が有効化されていないという課題について、リスクと対策を解説します。

ポリシーの説明

Azure Database for PostgreSQLにおけるSSL/TLS暗号化は、データベースサーバーとクライアントアプリケーション間の通信を保護する重要なセキュリティ機能です。SSL接続を強制することで、ネットワーク上を流れるすべてのデータベーストラフィックが暗号化され、中間者攻撃やデータの盗聴から保護されます。

修復方法

コンソールでの修復手順

Azure コンソールを使用して、PostgreSQLサーバーのSSL接続を強制的に有効化します。

- Azure Portalにサインイン

- Azure Portal(https://portal.azure.com)にアクセスします

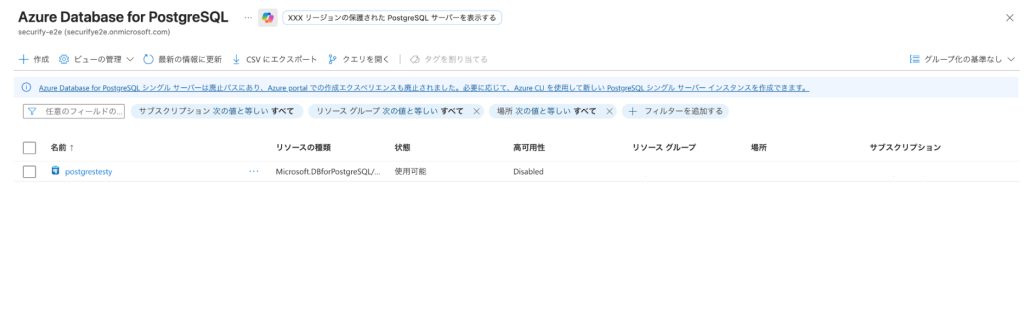

- PostgreSQL Flexible Serverの選択

- 「すべてのサービス」→「Azure Database for PostgreSQL フレキシブル サーバー」を選択

- 対象のサーバー名をクリックします

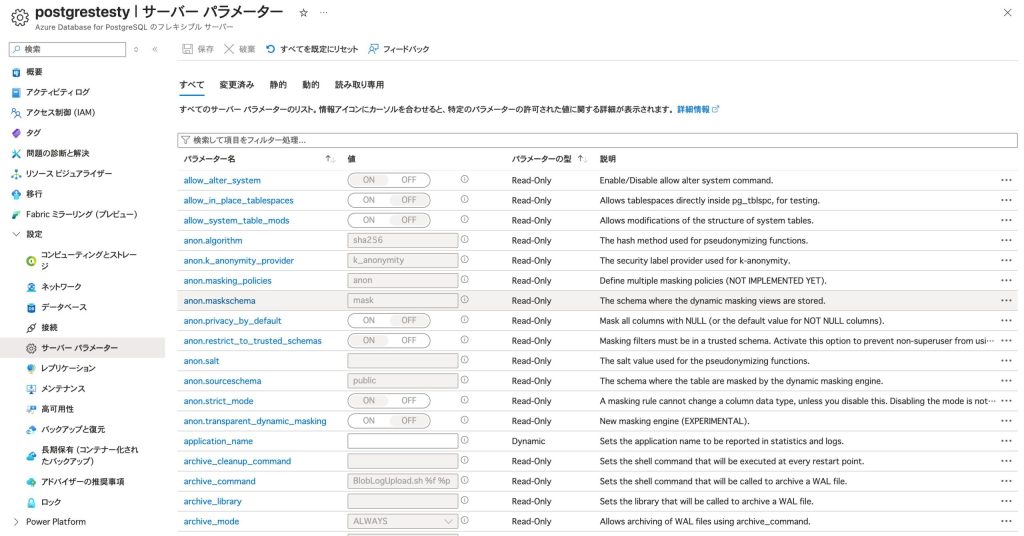

- サーバーパラメーターの設定

- 左側のメニューから「サーバー パラメーター」を選択します

- 検索ボックスに「secure」と入力します

- SSL強制の有効化

require_secure_transportパラメーターを見つけます- 値を「OFF」から「ON」に変更します

- 「保存」をクリックします

- TLSバージョンの設定(推奨)

- 検索ボックスに「ssl」と入力します

ssl_min_protocol_versionを「1.2」に設定します- 必要に応じて

ssl_max_protocol_versionを「1.3」に設定します - 「保存」をクリックします

最後に

この記事では、PostgreSQLサーバーでSSL接続の強制が有効化されていないという課題について、リスクと具体的な修復手順を解説しました。

SSL/TLS暗号化は、データベース通信のセキュリティにおいて最も基本的かつ重要な対策です。特に機密データを扱うシステムでは、SSL接続の強制は必須のセキュリティ要件となります。

この問題の検出は弊社が提供するSecurifyのCSPM機能で簡単に検出及び管理することが可能です。 運用負荷を大幅に削減できる製品となっていますので、ご興味がある方はぜひお問い合わせください。

最後までお読みいただきありがとうございました。この記事が皆さんのクラウドセキュリティ強化の一助となれば幸いです。