サブスクリプション所有者へのセキュリティ警告メール通知設定

このブログシリーズ 「クラウドセキュリティ 実践集」 では、一般的なセキュリティ課題を取り上げ、「なぜ危険なのか?」 というリスクの解説から、 「どうやって直すのか?」 という具体的な修復手順(コンソール、Azure CLI、Terraformなど)まで、分かりやすく解説します。

この記事では、サブスクリプション所有者へのセキュリティ警告メール通知を有効化するについて、リスクと対策を解説します。

ポリシーの説明

Microsoft Defender for Cloudのセキュリティ警告メール通知は、Azure環境で潜在的なセキュリティ脅威が検出された際に、指定された受信者に自動的に送信される警告システムです。この機能は、AIを活用した高度な脅威検出と機械学習によるアノマリー検出を含む、Microsoftのクラウドネイティブセキュリティプラットフォームの中核機能として、組織のセキュリティオペレーションチーム(SOC)との重要な通信チャネルを確立します。

「次のロールを持つ全てのユーザー」設定で「所有者」を選択することで、Azure RBACで所有者ロール(Owner)が割り当てられているすべてのユーザーが、高度な脅威、異常なアクティビティ、およびコンプライアンス違反に関するセキュリティアラートを自動的に受信します。この設定は、NIST Cybersecurity Framework (CSF 2.0 – RS.CO-03)、ISO/IEC 27001:2022 (A.16.1.2)、およびCIS Azure Foundations Benchmark v2.0 (Control 2.15)で推奨される即座のインシデント通知要件を満たす重要なセキュリティコントロールです。

この設定により、Microsoft Defender for Cloudが検出するMITRE ATT&CKフレームワークにマッピングされた脅威(初期アクセス、権限昇格、横展開、データ窃取など)、Azure特有の攻撃パターン(Microsoft Entra IDトークンの不正使用、管理グループの不正変更、Key Vaultへの異常アクセスなど)、およびクラウドネイティブな脅威について、リソースの削除や変更権限を持つ所有者に即座に通知されます。これは、インシデントレスポンスの初動(ゴールデンタイム)において重要な意思決定を可能にする必須のセキュリティコントロールです。

修復方法

コンソールでの修復手順

Azure コンソールを使用して、サブスクリプション所有者へのセキュリティ警告メール通知を有効化します。

前提条件の確認

- 必要な権限

- 以下のいずれかのAzure RBACロール:

- セキュリティ管理者(Security Admin):

/providers/Microsoft.Authorization/roleDefinitions/fb1c8493-542b-48eb-b624-b4c8fea62acd - サブスクリプション所有者(Owner):

/providers/Microsoft.Authorization/roleDefinitions/8e3af657-a8ff-443c-a75c-2fe8c4bcb635

- セキュリティ管理者(Security Admin):

- または、カスタムロールで以下のアクションが必要:

- 以下のいずれかのAzure RBACロール:

- Microsoft Defender for Cloudの有効化

- Defender for Cloudの有効化状態を確認(無料版でも通知機能は利用可能)

- 拡張セキュリティ機能が必要な場合は、以下のDefenderプランを検討:

- Defender for Servers(P1/P2)

- Defender for Azure SQL

- Defender for Key Vault

- Defender for Storage

ステップ1: Microsoft Defender for Cloudへのアクセス

- Azure Portalへのサインイン

- https://portal.azure.com にアクセス

- 適切な権限を持つアカウントでログイン

- Microsoft Defender for Cloudの検索

- Azure Portalの上部検索バーで「Microsoft Defender for Cloud」と入力

- サービスをクリックして開く

ステップ2: 環境設定への移動

- 環境設定メニューの選択

- 左側のナビゲーションメニューで「環境設定」をクリック

- サブスクリプションの階層が表示されます

- 対象サブスクリプションの選択

- 設定を変更したいサブスクリプションをクリック

- 複数のサブスクリプションがある場合は、各サブスクリプションで設定が必要

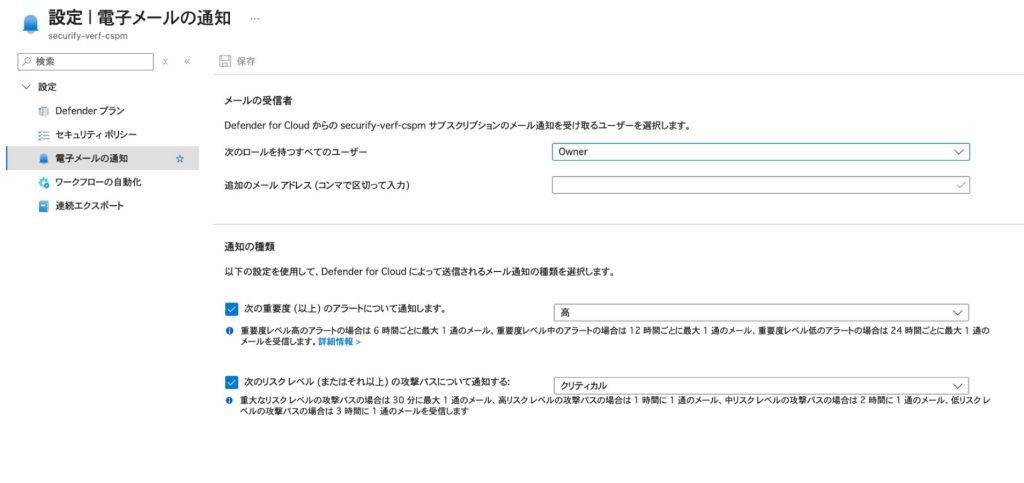

ステップ3: メール通知の設定

- メール通知設定ページへの移動

- サブスクリプション設定内で「メール通知」をクリック

- 現在の設定が表示されます

- ロールベースの受信者設定

- 「次のロールを持つ全てのユーザー」セクションを確認

- ドロップダウンメニューから複数選択可能

- 必須選択項目:

- 「所有者(Owner)」 – サブスクリプションレベルの完全な管理権限保持者

- 注意: これらのロールはMicrosoft Entra IDテナント内のすべての該当ユーザーに通知が送信されます

- 追加のメールアドレス設定

- 「追加のメールアドレス(セミコロン区切り)」フィールドに入力

- 形式:

security-team@company.com;soc@company.com;incident-response@company.com - ベストプラクティス:

- 24×7監視のSOCメールアドレスを含める

- 配布リスト(DL)を使用して単一障害点を回避

- 最大10個のメールアドレスまで設定可能

- 外部ベンダーのMSSP/MDRサービスのアドレスも追加可能

ステップ4: アラート重要度の設定

- アラート重要度レベルの選択

- 「次の重要度(以上)のアラートについて通知」セクションを確認

- 推奨設定(環境別):

- 本番環境: 「高(High)」 – 即座の対応が必要な重大脅威のみ(アラート疲労防止)

- 開発/テスト環境: 「中(Medium)」 – より広範な脅威を検出

- 高セキュリティ環境: 「低(Low)」 – すべての潜在的脅威を捕捉

- 各重要度の例:

- 高: ランサムウェア活動、認証情報の窃取、重要リソースへの不正アクセス

- 中: 異常なネットワークトラフィック、設定の不適切な変更

- 低: ベストプラクティスからの逸脱、情報収集活動

- 攻撃パス通知の設定

- 「次のリスクレベル(以上)の攻撃パスについて通知」を設定

- 適切なリスクレベルを選択

ステップ5: 設定の保存と確認

- 設定の保存

- ページ下部の「保存」ボタンをクリック

- 「設定が正常に保存されました」という確認メッセージを待つ

- 設定の確認

- 保存後、設定が正しく適用されていることを確認

- 「所有者」が選択されていることを再度確認

ステップ6: 通知配信の検証

- メール配信の準備

- 以下のMicrosoft送信元をセーフリスト/許可リストに追加:

azure-noreply@microsoft.comazuresecuritycenter-noreply@microsoft.com- IPレンジ:

40.74.0.0/15,40.80.0.0/12,40.120.0.0/14

- SPF/DKIM/DMARCレコードの検証を確認

- Exchange Online Protection (EOP)のルール設定

- 条件付きアクセスポリシーでメール転送を許可

- 以下のMicrosoft送信元をセーフリスト/許可リストに追加:

- テスト通知の実施

- テストアラート生成方法:

- サンプルアラートの生成: Microsoft Defender for Cloudポータルから「サンプルアラートの生成」機能を使用

- Azure CLIで意図的に失敗した認証を実行:

az login --username invaliduser@domain.com --password wrongpassword 2>/dev/null || true - EICAR テストファイルをStorage Accountにアップロード(Defender for Storage有効時)

- Key Vaultに対して短時間で複数回のアクセス失敗を発生させる

- 確認事項:

- 15分以内にメール受信を確認

- メールの件名フォーマット:

[Azure Security Center Alert] <Alert Name> - <Subscription Name> - メール本文にアラートの詳細とポータルへのリンクが含まれることを確認

- テストアラート生成方法:

ステップ7: 追加の推奨設定

- 電話番号の設定

- 緊急連絡用の電話番号を設定(記録用途のみ、SMSアラートは現在サポート外)

- 国際電話番号形式(E.164)で入力:

+81312345678(ハイフン不要) - 複数の地域にまたがる場合は、グローバルインシデント対応番号を使用

- 統合設定

- Logic Appsとの統合を検討

- SIEMツールへの転送設定

- チケットシステムとの連携

最後に

この記事では、サブスクリプション所有者へのセキュリティ警告メール通知の有効化について、リスクと対策を解説しました。

セキュリティインシデントの早期発見と迅速な対応は、現代のクラウドセキュリティにおいて最も重要な要素の一つです。サブスクリプション所有者への自動通知を有効化することで、意思決定権を持つ適切な担当者が重要なセキュリティアラートを確実に受信し、組織全体のセキュリティインシデント対応能力が大幅に向上します。この設定は、セキュリティガバナンスの基本的かつ不可欠な要素です。

この問題の検出は弊社が提供するSecurifyのCSPM機能で簡単に検出及び管理する事が可能です。 運用が非常に楽に出来る製品になっていますので、ぜひ興味がある方はお問い合わせお待ちしております。 最後までお読みいただきありがとうございました。この記事が皆さんの役に立てば幸いです。

参考情報

- Microsoft Defender for Cloud のメール通知の構成 | Microsoft Learn

- Security Contacts – Get | Microsoft Learn (API Reference)

- CIS Microsoft Azure Foundations Benchmark v2.0.0 – Control 2.15

- Terraform azurerm_security_center_contact Resource

- Azure Policy for Security Center Email Notifications

- MITRE ATT&CK Framework – Cloud Matrix

- ISO/IEC 27001:2022 Information security controls