Microsoft Defender for CloudとAzure Update ManagerのOS更新チェック有効化手順

このブログシリーズ 「クラウドセキュリティ 実践集」 では、一般的なセキュリティ課題を取り上げ、「なぜ危険なのか?」 というリスクの解説から、 「どうやって直すのか?」 という具体的な修復手順(コンソール、Azure CLI、Terraformなど)まで、分かりやすく解説します。

この記事では、Microsoft Defender for Cloud 仮想マシンOS更新チェック有効化について、リスクと対策を解説します。

ポリシーの説明

Microsoft Defender for CloudのOS更新チェック機能は、Azure Update Managerと統合して、インフラストラクチャ全体のシステム更新とセキュリティパッチを継続的に評価・管理します。

「Azure Update Manager は旧来の Azure Automation ベースの Update Management の後継サービスです(Azure Automation Update Management は2024年8月31日に廃止済み)。既に移行が完了している環境がほとんどですが、まだ移行していない場合は至急対応が必要です。」

修復方法

Azure コンソールを使用して、OS更新チェックを有効化します。

ステップ 1: Defender for Serversの有効化

- Azure Portal (https://portal.azure.com) にアクセス

- サーチバーで “Microsoft Defender for Cloud” を検索し選択

- 左側メニューから 「環境設定」 を選択

- 対象のサブスクリプションを選択

- 「Defenderプラン」 タブをクリック

- 「Update Manager は Defender 契約と独立して利用可能です。Defender for Cloud の推奨事項連携や保護機能を活用する場合は Defender for Servers の導入を検討してください(Plan 1/Plan 2 は他機能差分を含むため要件に応じて選定)。」

- 「保存」 をクリックして設定を適用

ステップ 2: Azure Update Managerの構成

- Azure Update Managerへのアクセス

- Azure Portalで “Update Manager” を検索し選択

- または、Defender for Cloud > 推奨事項 からアクセス

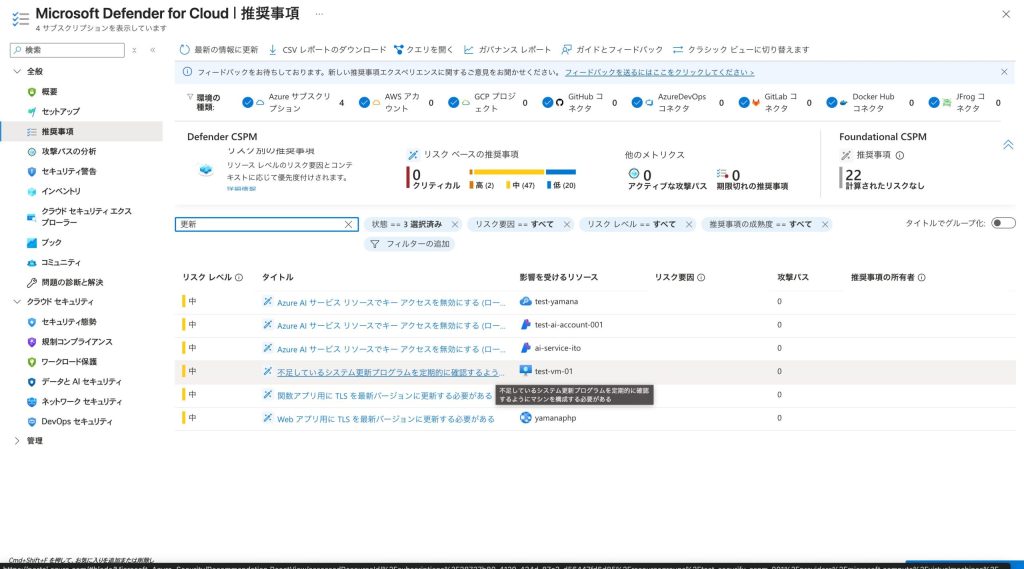

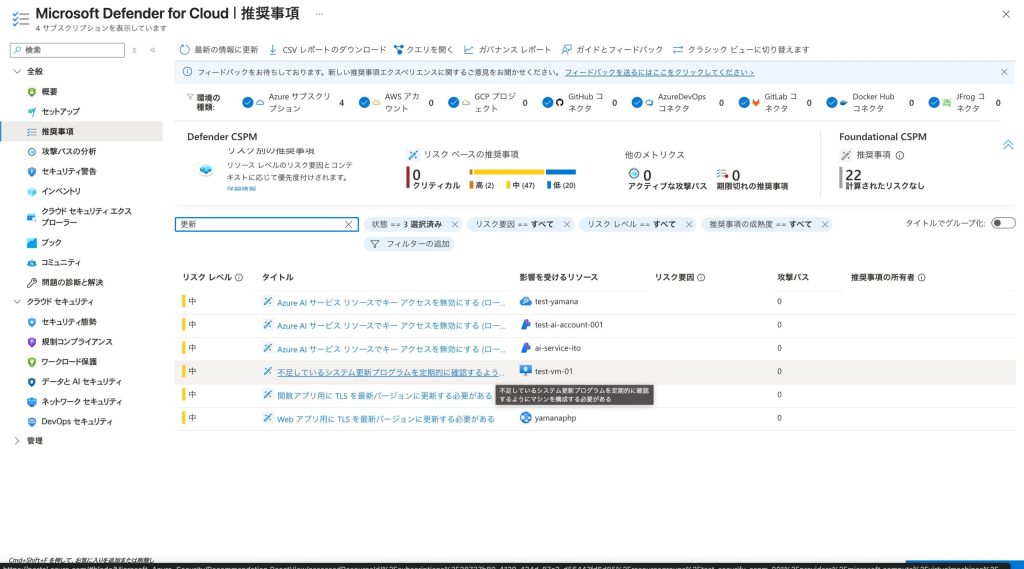

- 推奨事項の確認

- Defender for Cloud > 「推奨事項」

- フィルターで “更新” を検索

- 以下の推奨事項を確認:

- 「マシンは定期的にシステム更新の不足をチェックするように構成する必要があります」

- 「システム更新をマシンにインストールする必要があります」

- 影響を受けるリソースの特定

- 推奨事項をクリックして詳細を表示

- 「影響を受けるリソース」タブを選択

- 非準拠マシンのリストをエクスポート(CSV/JSON)

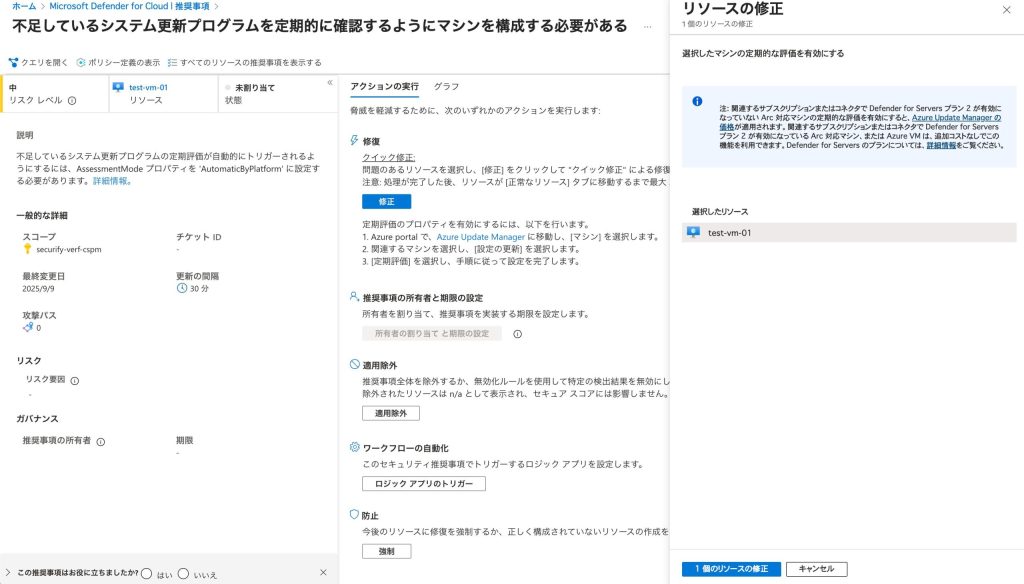

ステップ 3: 定期評価の有効化

- 評価設定の構成

- Azure Update Manager > 「設定」 > 「評価の設定」

- 「定期評価を有効化」をオン

- 評価オプションの設定

- 評価モード:

- 「Update Manager の評価(スキャン)は定期実行を有効化してスケジュール設定します。ImageDefault / AutomaticByPlatform は『自動 VM ゲスト パッチ』機能の用語であり、本記事の Update Manager 設定からは除外します。」

- 評価頻度:

- 推奨: 毎日24時間(重要環境)

- 最小: 週次(開発/テスト環境)

- 評価範囲:

- Critical + Security(推奨)

- All Updates(完全なコンプライアンス必要時)

- 評価モード:

- 除外設定

- 特定のKB番号を除外(問題のある更新の場合)

- 特定のパッケージを除外(Linuxの場合)

ステップ 4: 更新インストールの構成

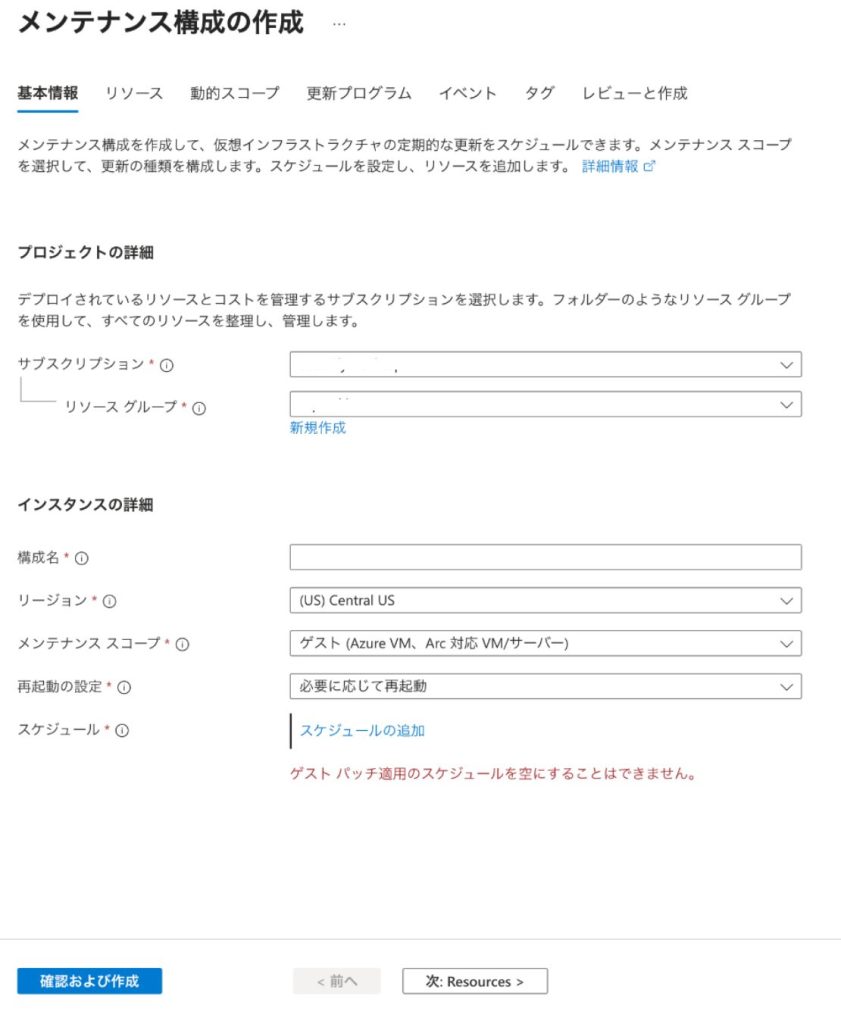

- メンテナンス構成の作成

- Azure Update Manager > 「メンテナンス構成」

- 「+ 作成」をクリック

- メンテナンスウィンドウの設定

- 名前: maintenance-prod-weekly

- スコープ: InGuestPatch(VM内パッチ)

- スケジュール:

- 開始日時: 2025-01-01 02:00 JST

- 期間: 4時間

- 繰り返し: 毎週/毎月

- タイムゾーン: Tokyo Standard Time

- パッチインストール設定

- Windows設定:

- 分類: Critical, Security, Update Rollup

- KB番号の除外/含める(必要に応じて)

- Linux設定:

- 分類: Critical, Security

- パッケージ名マスク(kernel*, openssl*など)

- 再起動設定:

- IfRequired: 必要な場合のみ再起動

- Never: 再起動しない(手動管理)

- Always: 常に再起動

- Windows設定:

- VMの割り当て

- 「マシンの割り当て」をクリック

- 対象VMを選択(タグ、リソースグループ、個別選択)

- 「割り当て」をクリック

ステップ 5: 監視と保守

- ダッシュボードの監視

- Azure Update Manager > 「概要」

- 以下のメトリクスを確認:

- パッチ適用率(目標: 95%以上)

- 重要なセキュリティ更新の未適用数

- 失敗した展開の数

- 最終評価日時

- アラートの設定

- Azure Monitor > 「アラート」 > 「+ 新しいアラートルール」

- アラート条件:

- 重要な更新が30日以上未適用

- パッチ展開の失敗率が10%超

- 評価が7日以上実行されていない

- レポートとコンプライアンス

- Update Manager > 「レポート」

- コンプライアンスレポートをエクスポート(PDF/Excel)

- 監査用の証跡を保存

- トラブルシューティング

- 失敗した更新のログを確認

- 一般的な問題:

- ディスク容量不足

- サービス依存関係の問題

- Windows Updateサービスの停止

最後に

この記事では、Microsoft Defender for CloudとAzure Update Managerを使用したOS更新チェック有効化について、リスクと対策を解説しました。

この問題の検出は弊社が提供するSecurifyのCSPM機能で簡単に検出及び管理する事が可能です。 運用が非常に楽に出来る製品になっていますので、ぜひ興味がある方はお問い合わせお待ちしております。 最後までお読みいただきありがとうございました。この記事が皆さんの役に立てば幸いです。