Microsoft Defender for Cloud のエンドポイント保護を有効化手順

このブログシリーズ 「クラウドセキュリティ 実践集」 では、一般的なセキュリティ課題を取り上げ、「なぜ危険なのか?」 というリスクの解説から、 「どうやって直すのか?」 という具体的な修復手順(コンソール、Terraform など)まで、分かりやすく解説します。

この記事では、Microsoft Defender for Cloud の「エンドポイント保護」コンポーネントを有効化する方法について、リスクと対策を解説します。

ポリシーの説明

Microsoft Defender for Cloud のエンドポイント保護コンポーネントは、Microsoft Defender for Endpoint(MDE)との統合により、包括的なエンドポイント検出および応答(EDR)機能を提供します。これは、Azure VM、Azure Arc 対応サーバー、およびマルチクラウド環境のワークロードを高度な脅威から保護する、クラウドワークロード保護プラットフォーム(CWPP)の中核機能です。

主要な保護機能:

- 次世代アンチウイルス保護: 機械学習とクラウドベースの分析による高度なマルウェア検出

- エンドポイント検出と応答(EDR): リアルタイムの脅威検出、調査、自動応答機能

- 攻撃面削減(ASR): 悪用される可能性のある動作やアプリケーションをブロック

- 自動調査と修復(AIR): セキュリティインシデントの自動分析と修復

- 脅威と脆弱性管理(TVM): リスクベースの脆弱性の特定と優先順位付け

- Microsoft Threat Intelligence: 世界規模の脅威インテリジェンスネットワークとの統合

修復方法

コンソールでの修復手順

Azure コンソールを使用して、Microsoft Defender for Cloud のエンドポイント保護を有効化します。

前提条件

- Azure サブスクリプションに対する「セキュリティ管理者」または「所有者」ロール

- サポートされているOS:

- Windows: Server 2012 R2、2016、2019、2022、Windows 10/11(Enterprise、Pro、Education)

- Linux: RHEL 7.2+、Ubuntu 16.04+、SLES 12+、Debian 9+、Oracle Linux 7.2+、CentOS 7.2+、Amazon Linux 2

- システム要件:

- CPU: 2コア以上

- メモリ: 4GB以上(推奨8GB)

- ディスク空き容量: 10GB以上

- ネットワーク要件:

- .microsoft.com への HTTPS(443)アウトバウンド接続

- .windows.net への HTTPS(443)アウトバウンド接続

- プロキシ使用時は認証付きプロキシのサポート

設定手順

- Microsoft Defender for Cloud へのアクセス

- Azure Portalにサインイン

- 「Microsoft Defender for Cloud」を検索して選択

- 環境設定の構成

- 左側メニューから「環境設定」を選択

- 対象のAzureサブスクリプションを選択

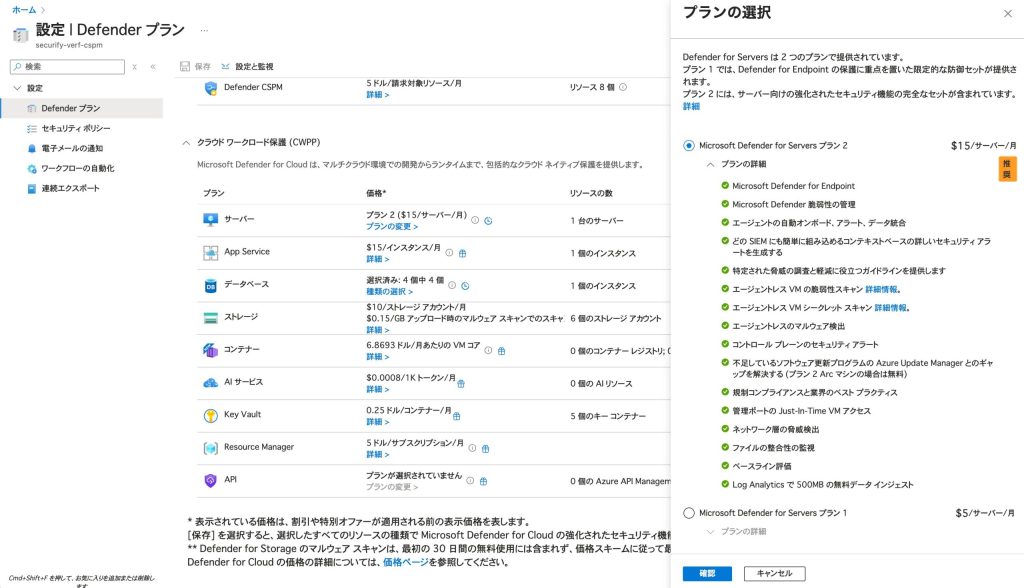

- Defender for Servers の有効化

- 「すべて有効化」を選択して包括的な保護を有効化

- または「Defender for Servers」を個別に有効化

- エンドポイント保護の構成

- 「設定と監視」→「エンドポイント保護」に移動

- ステータスを「オン」に切り替え

- 「続行」を選択して「保存」

- 統合ソリューションの有効化(必要に応じて)

- Windows Server 2012 R2/2016の場合:「統合ソリューション」を有効化

- 「保存」を選択

- プランレベルの選択

- Plan 1($5/サーバー/月):

- Microsoft Defender for Endpoint(P2ライセンス相当)

- エンドポイント検出と応答(EDR)

- 脅威と脆弱性管理(TVM)

- 攻撃面削減(ASR)ルール

- Plan 2($15/サーバー/月):

- Plan 1のすべての機能

- エージェントレススキャン(追加料金)

- ファイル整合性監視(FIM)

- Just-In-Time(JIT)VMアクセス

- 適応型アプリケーション制御

- 規制コンプライアンスダッシュボード

- 推奨:本番環境では Plan 2、開発/テスト環境では環境に応じて選択

最後に

この記事では、Microsoft Defender for Cloud の「エンドポイント保護」コンポーネントを有効化する方法について、リスクと対策を解説しました。

エンドポイント保護を有効にすることで、Microsoft の業界最高水準のセキュリティ機能により、ランサムウェア、マルウェア、ゼロデイ攻撃から組織を保護できます。

この問題の検出は弊社が提供するSecurifyのCSPM機能で簡単に検出及び管理する事が可能です。 運用が非常に楽に出来る製品になっていますので、ぜひ興味がある方はお問い合わせお待ちしております。 最後までお読みいただきありがとうございました。この記事が皆さんの役に立てば幸いです。