Microsoft Defender for Cloud セキュリティポリシーの有効化手順

このブログシリーズ 「クラウドセキュリティ 実践集」 では、一般的なセキュリティ課題を取り上げ、「なぜ危険なのか?」 というリスクの解説から、 「どうやって直すのか?」 という具体的な修復手順(コンソール、Azure CLI、Terraformなど)まで、分かりやすく解説します。

この記事では、Microsoft Defender for Cloud(旧 Azure Security Center)のセキュリティポリシーの有効化について、リスクと対策を解説します。

ポリシーの説明

Microsoft Defender for Cloud のセキュリティポリシーは、組織のセキュリティ要件を定義し、Azure リソースがこれらの要件を満たしているかを継続的に評価します。 これらのポリシーは、業界標準(CIS、PCI-DSS、ISO 27001、SOC 2、HIPAA など)に基づいており、 自動的にセキュリティの問題を検出し、修復の推奨事項を提供します。

ポリシーは Azure Policy エンジンを基盤として動作し、以下の階層で管理されます:

- 管理グループレベル: 複数のサブスクリプションにまたがる統一的なポリシー適用

- サブスクリプションレベル: 個別のサブスクリプション単位でのポリシー管理

- リソースグループレベル: 特定のリソースグループへの詳細なポリシー適用

修復方法

コンソールでの修復手順

Azure Portal を使用して、セキュリティポリシーを有効化します。

- Azure Portal にサインイン

- https://portal.azure.com にアクセス

- セキュリティ管理者(Security Admin)またはポリシー管理者(Policy Contributor)権限でサインイン

- Microsoft Defender for Cloud を開く

- 左側のメニューから「Microsoft Defender for Cloud」を選択

- または検索バーで「Defender」と入力して選択

- 環境設定に移動

- 左側のメニューから「環境設定」を選択

- ポリシーを適用するサブスクリプションまたは管理グループを展開

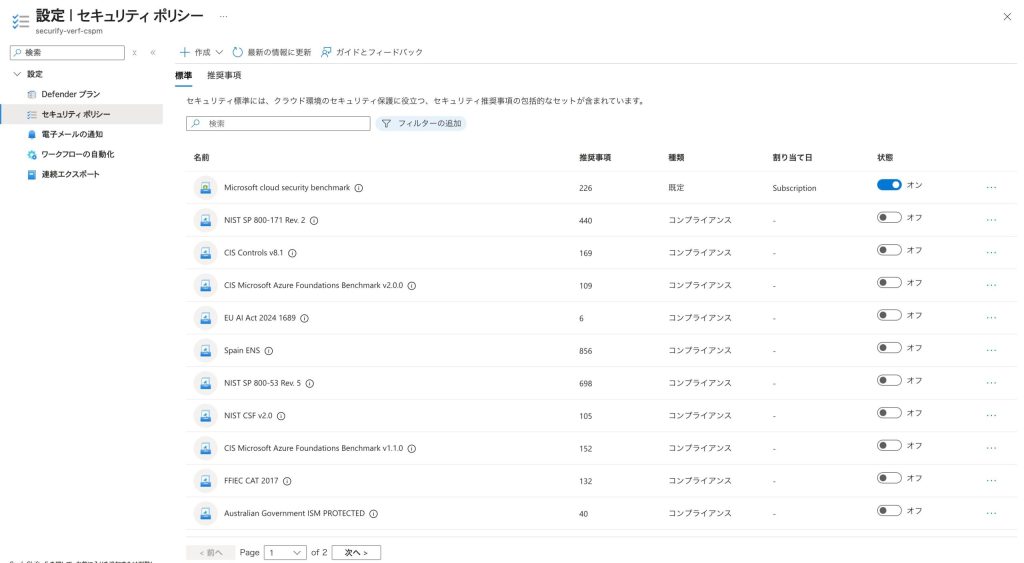

- セキュリティポリシーを確認

- 対象のサブスクリプションをクリック

- 「セキュリティポリシー」タブを選択

- 現在の割り当て状況を確認

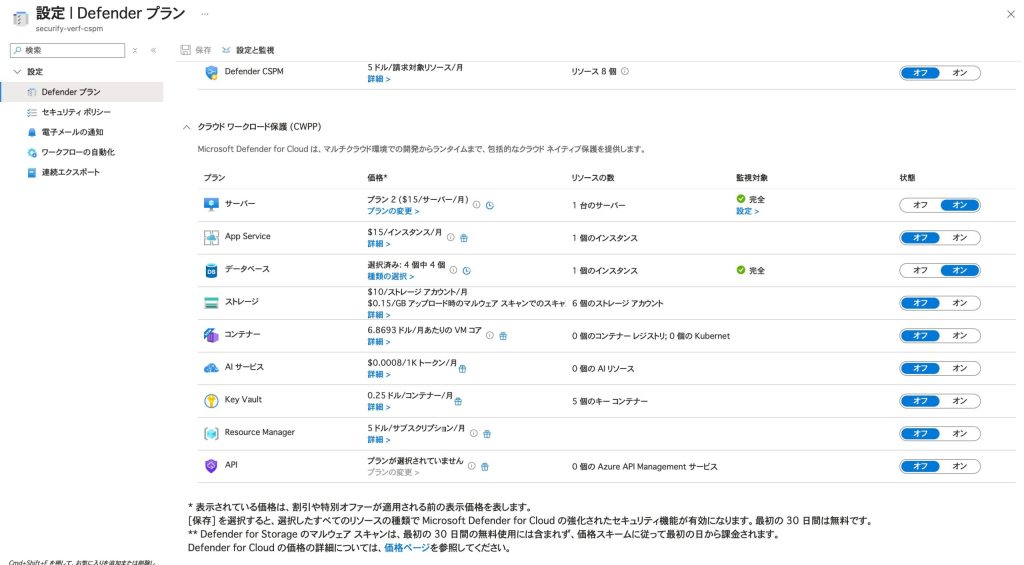

- Microsoft Defender プランの有効化

- 「Defender プラン」タブを選択

- 必要なプランを有効化:

- Defender for Servers

- Defender for App Service

- Defender for Databases

- Defender for Storage

- Defender for Containers

- Defender for Key Vault

- 規制コンプライアンスの有効化

- 「規制コンプライアンス」タブを選択

- 「標準を管理」をクリック

- 必要な標準を追加:

- Azure Security Benchmark v3

- CIS Microsoft Azure Foundations Benchmark v2.0.0

- PCI DSS v4(該当する場合)

- ISO 27001:2022(該当する場合)

- NIST SP 800-53 Rev.5(該当する場合)

- SOC 2 Type 2(該当する場合)

- Azure Security Benchmark の設定

- Azure Security Benchmark を選択

- 「有効」に設定

- パラメータをカスタマイズ(必要に応じて)

- 「保存」をクリック

- カスタムイニシアチブの作成(オプション)

- 「カスタムイニシアチブ」を選択

- 「+ イニシアチブ定義の追加」をクリック

- 組織固有のポリシーを追加

- 適用範囲とパラメータを設定

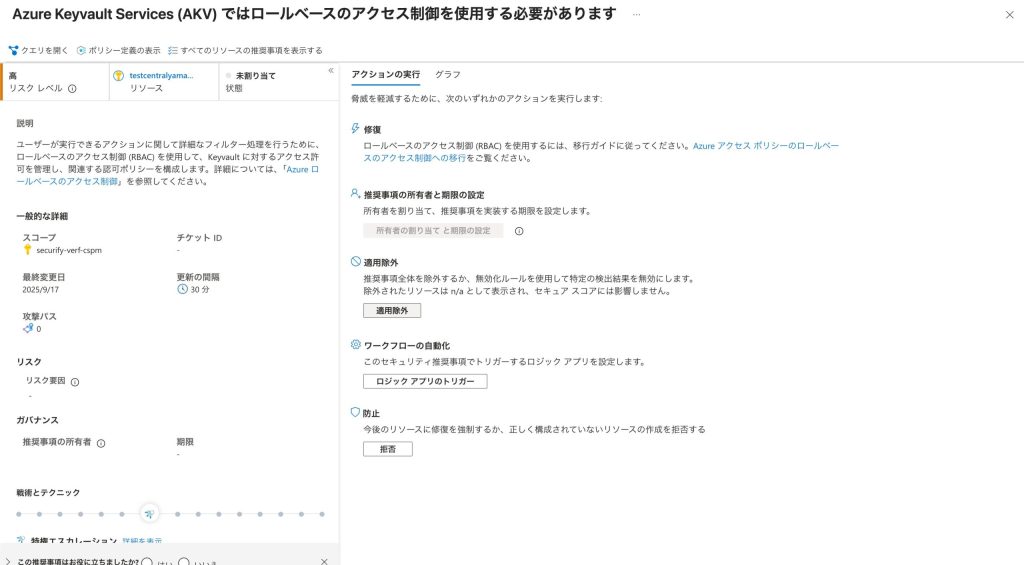

- 自動修復の設定

- 各ポリシーの「修復」タブを選択

- 「修復タスクを作成」を有効化

- 修復タスクの管理IDを設定

- 修復のスコープを定義

- 除外の管理

- 必要に応じて特定のリソースを除外

- 「除外」タブから除外ルールを作成

- 除外理由を文書化

- 定期的に除外リストを見直し

最後に

この記事では、Microsoft Defender for Cloud のセキュリティポリシーの有効化について、リスクと対策を解説しました。

セキュリティポリシーを有効化することで、Azure 環境のセキュリティ態勢を継続的に評価し、 業界標準への準拠を確保できます。自動化された検出と修復により、セキュリティ運用の効率が大幅に向上し、 プロアクティブなセキュリティ管理が可能になります。

適切に構成されたセキュリティポリシーは、組織のクラウドセキュリティの基盤となり、 継続的な改善サイクルを通じて、より強固なセキュリティ態勢を実現します。

この問題の検出は弊社が提供するSecurifyのCSPM機能で簡単に検出及び管理する事が可能です。 運用が非常に楽に出来る製品になっていますので、ぜひ興味がある方はお問い合わせお待ちしております。 最後までお読みいただきありがとうございました。この記事が皆さんの役に立てば幸いです。