Microsoft Defender for Cloud 重要度の高いセキュリティアラートの通知設定

このブログシリーズ 「クラウドセキュリティ 実践集」 では、一般的なセキュリティ課題を取り上げ、「なぜ危険なのか?」 というリスクの解説から、 「どうやって直すのか?」 という具体的な修復手順(コンソール、Azure CLI、PowerShell、Terraformなど)まで、分かりやすく解説します。

この記事では、Microsoft Defender for Cloud における重要度の高いセキュリティアラートの効果的な通知管理について、アラート疲労を防ぎながら重大な脅威を見逃さない最適な設定方法を包括的に解説します。

ポリシーの説明

Microsoft Defender for Cloud は、セキュリティアラートを以下の4つの重要度レベルに分類し、それぞれ異なる対応の緊急性を示します:

- Critical(重大): 即座の対応が必要な活発な攻撃または侵害の証拠

- High(高): 悪用可能な重大な脆弱性または異常な動作の検出

- Medium(中): 潜在的なセキュリティ問題または設定の不備

- Low(低): 情報提供レベルまたは軽微な設定問題

重要度の高い(High以上)アラートは、実際の攻撃や重大な脆弱性を示すことが多く、これらをサブスクリプション所有者を含む適切な担当者へ確実に通知することで、インシデント対応の迅速化と被害の最小化を実現します。

Azure Policy では「Email notification for high severity alerts to subscription owners should be enabled」として定義され、多くのコンプライアンス基準(ISO 27001、SOC 2、PCI-DSS)で必須要件とされています。

修復方法

コンソールでの詳細な修復手順

Azure Portal を使用した段階的な設定手順と推奨設定:

- Microsoft Defender for Cloud へのアクセス

- Azure Portal (https://portal.azure.com) にサインイン

- 必要な権限:セキュリティ管理者、サブスクリプション所有者、または共同作成者

- 上部検索バーで「Microsoft Defender for Cloud」を検索して選択

- ダッシュボードで現在のセキュリティスコアと未解決アラート数を確認

- 環境設定への移動と現状確認

- 左側メニューの「管理」セクションを展開

- 「環境設定」をクリック

- 管理グループとサブスクリプションの階層構造を確認

- 各サブスクリプションの現在のカバレッジ状態を確認

- 対象サブスクリプションの選択

- 設定を行うサブスクリプションの行の右端にある「⚙設定」アイコンをクリック

- 複数サブスクリプションがある場合は、優先度の高いものから順次設定

- 本番環境 > ステージング環境 > 開発環境の順で設定を推奨

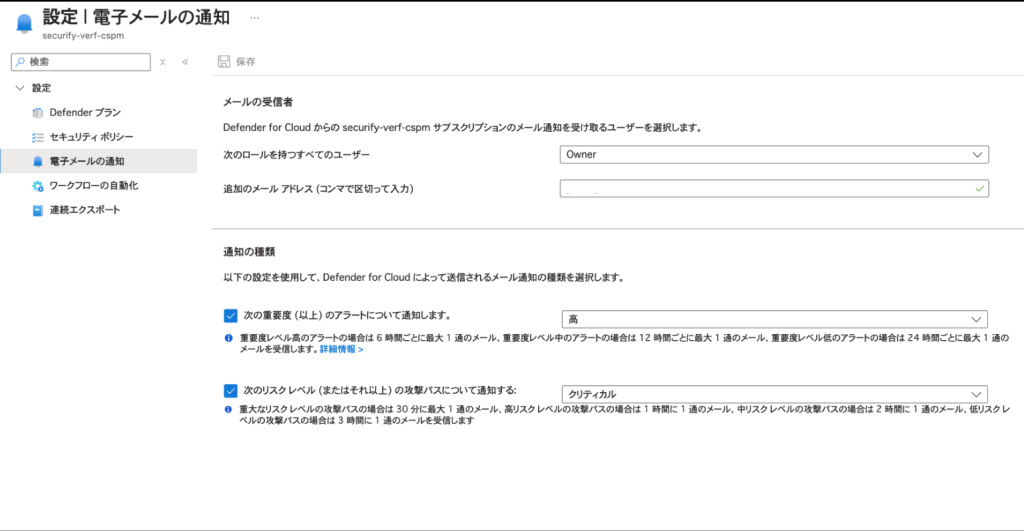

- メール通知設定の詳細構成

- 「メール通知」タブをクリック

- 「メール」フィールド:プライマリセキュリティ連絡先

- 例:soc@company.com(24/7監視体制の共有メールボックス推奨)

- 「電話」フィールド:緊急連絡先番号

- 国際形式で入力(例:+81-3-1234-5678)

通知対象者の設定:

- 「サブスクリプションの所有者に通知を送信」:オン(必須)

- 「次のロールを持つユーザーに通知」セクションの以下項目を有効:

- ☑ 所有者

- ☑ セキュリティ管理者

- ☑ セキュリティリーダー

- 共同作成者(オプション、環境により判断)

- 重要度しきい値の最適化設定(最重要)

- 「アラートの重要度」セクション

- 「次の重要度以上のアラートについて通知する」ドロップダウン:

- 初期導入時:「高(High)」を選択(推奨)

- 成熟した組織:「中(Medium)」を検討

- 開発環境:「低(Low)」も考慮可能

- Critical のみ:月間 0-5 件程度

- High 以上:月間 5-20 件程度

- Medium 以上:月間 50-200 件程度

- Low 以上:月間 500+ 件

- 攻撃パス分析通知の設定(Defender CSPM 有効時)

- 「攻撃パス」セクション

- リスクレベルの選択の以下項目を有効:

- 重大(Critical)

- 高(High)

- 攻撃パス通知により、潜在的な攻撃経路を事前に把握可能

- 週次ダイジェストの設定

- 「定期的なレポート」セクション

- 「週次セキュリティダイジェストを受信」:オン

- 経営層向けのサマリーレポートとして活用

- 設定の保存と検証

- 「保存」ボタンをクリック

- 保存完了メッセージを確認

- 設定反映には最大15分かかる場合がある

- テストアラートの送信機能で動作確認

最後に

この記事では、Microsoft Defender for Cloud における重要度の高いセキュリティアラートの効果的な通知管理について、包括的なガイダンスを提供しました。

適切な重要度フィルタリングは、セキュリティ運用の効率性を大幅に向上させる重要な要素です。High 以上のアラートに限定することで、ノイズを削減しながら真に重要な脅威に集中できる体制を構築できます。

重要なのは、技術的な設定だけでなく、組織のセキュリティ成熟度に応じた段階的な導入と、継続的な改善プロセスの確立です。定期的なレビューと調整により、アラート疲労を防ぎながら、高度な脅威への迅速な対応能力を維持できます。

この問題の検出と継続的な管理は、弊社が提供する Securify の CSPM 機能で効率的に実施できます。自動化された設定監査、インテリジェントなアラート管理、包括的なコンプライアンスレポートにより、セキュリティ運用の高度化を支援します。

ご興味がある方は、ぜひお問い合わせください。最後までお読みいただきありがとうございました。

参考情報

- Microsoft Defender for Cloud アラート管理

- セキュリティアラートのスキーマ

- アラート抑制ルール

- MITRE ATT&CK マッピング

- NIST Incident Response Guide (SP 800-61r2)

- CIS Controls v8 – Control 6: Log Management

- ISO/IEC 27035:2023 Information security incident management

- Azure Security Benchmark v3

- Cloud Security Alliance (CSA) Cloud Controls Matrix

- SANS Incident Response Process