Microsoft Defender for SQL Servers on Machinesの包括的な有効化設定手順

このブログシリーズ 「クラウドセキュリティ 実践集」 では、一般的なセキュリティ課題を取り上げ、「なぜ危険なのか?」 というリスクの解説から、 「どうやって直すのか?」 という具体的な修復手順(コンソール、Azure CLI、Terraformなど)まで、分かりやすく解説します。

この記事では、Microsoft Defender for SQL Servers on Machinesが有効化されていない場合の深刻なリスクと、その包括的な対策を解説します。

ポリシーの説明

Microsoft Defender for SQL Servers on Machinesは、Azure VM、AWS EC2、GCP Compute Engine、およびオンプレミス環境にホストされたSQL Serverインスタンスを保護する、エンタープライズグレードのデータベースセキュリティソリューションです。

修復方法

Azure Portalでの包括的な修復手順

前提条件の確認

必要な権限:

- Security Admin(最小要件)

- SQL Security Manager(推奨)

- Subscription Contributor(フル機能用)

システム要件:

SQL Server:

- バージョン: 2012以降

- エディション: Express以外のすべて

OS要件:

Windows:

- Server 2012 R2以降

- .NET Framework 4.7.2以降

Linux:

- Ubuntu 18.04+

- RHEL 7+

- SLES 12+

手順1: Microsoft Defender for Cloudへのアクセス

- Azure Portalにサインイン

- グローバル検索で「Microsoft Defender for Cloud」を入力

- サービスを選択してダッシュボードを開く

- 「概要」でカバレッジ状況を確認

手順2: 環境設定でのプラン管理

- 左メニューから「環境設定」を選択

- スコープの選択:

テナントルート └── 管理グループ(推奨: すべての管理グループで有効化) └── サブスクリプション └── リソースグループ(個別設定可能)

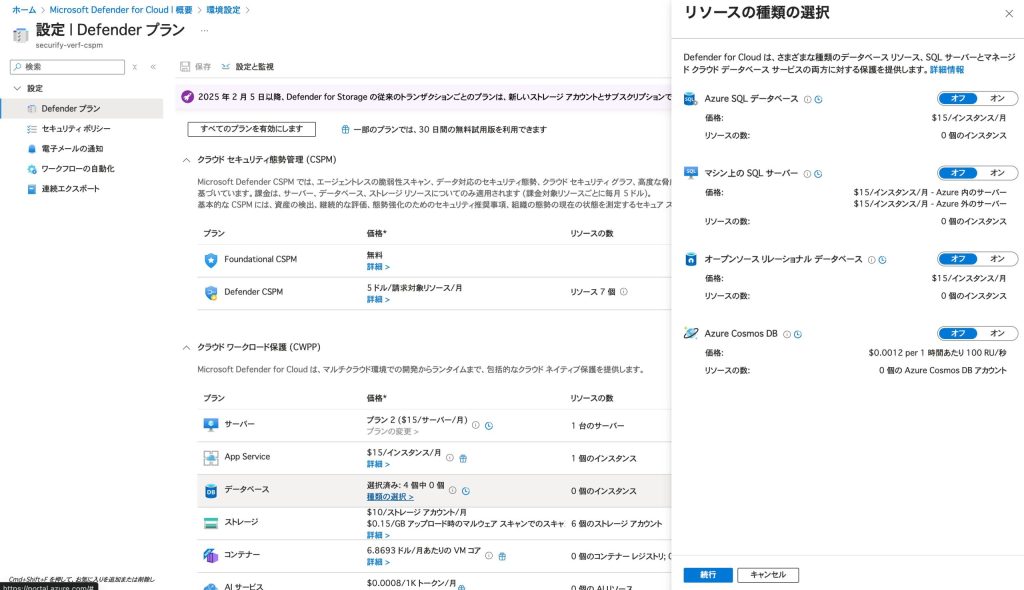

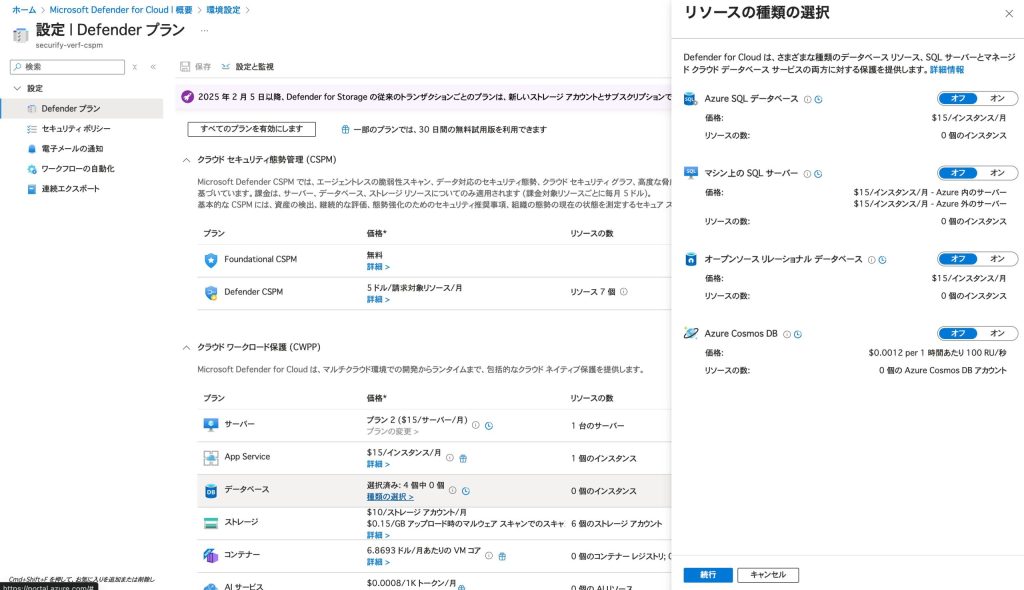

手順3: データベースDefenderプランの有効化

オプション1: 包括的なデータベース保護(推奨)

- 「Defenderプラン」タブを選択

- 「データベース」行を探す

- トグルを「オン」に切り替え

- 「設定」(歯車アイコン)をクリック

- 詳細設定:

リソースタイプ: - Azure SQL Database: 有効 - SQL servers on machines: 有効(重要) - Open-source relational databases: 有効 - Azure Cosmos DB: 有効 SQL Server on Machines設定: エージェントタイプ: - Enhanced Solution(新規、推奨): Log Analytics不要 - Azure Monitor Agent (AMA) ベース: MMAの後継として導入

オプション2: SQL Server専用プラン

- 「Defenderプラン」で個別に設定

- 「SQL servers on machines」のみを「オン」

- 月額コスト: $15/インスタンス

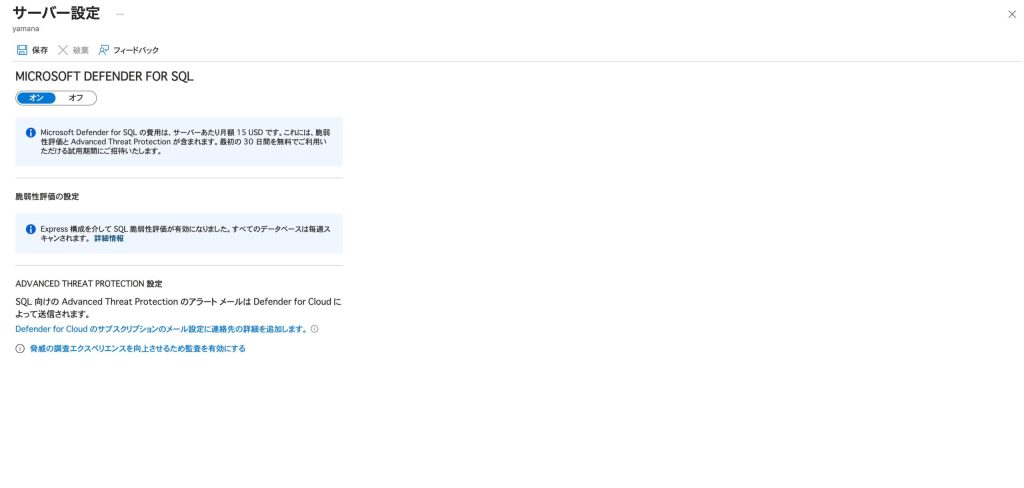

手順4: Enhanced Agent Solutionの構成

- SQL Serverリソースに移動

- 「Microsoft Defender for Cloud」セクションを選択

- 「構成」をクリック

- Enhanced Agent設定:

エージェントデプロイ: 方法: Automatic データ収集: SQL監査ログ: 有効 Windowsセキュリティログ: 有効 パフォーマンスカウンター: 有効 ネットワーク: プライベートエンドポイント: 設定可能 サービスタグ: AzureDefenderForSQL

手順5: 脆弱性評価の詳細設定

- 「脆弱性評価」セクションに移動

- 設定項目:

プロバイダー選択: - Microsoft Defender脆弱性管理(推奨) - Qualys(代替オプション) スキャン設定: 定期スキャン: 有効: はい 頻度: 12時間ごと(デフォルト) 時間帯: 営業時間外を推奨 ベースライン: 自動更新: 有効 カスタムルール: 設定可能 結果の保存: ストレージアカウント: 自動作成または既存を選択 保持期間: 90日(コンプライアンス要件に応じて調整)

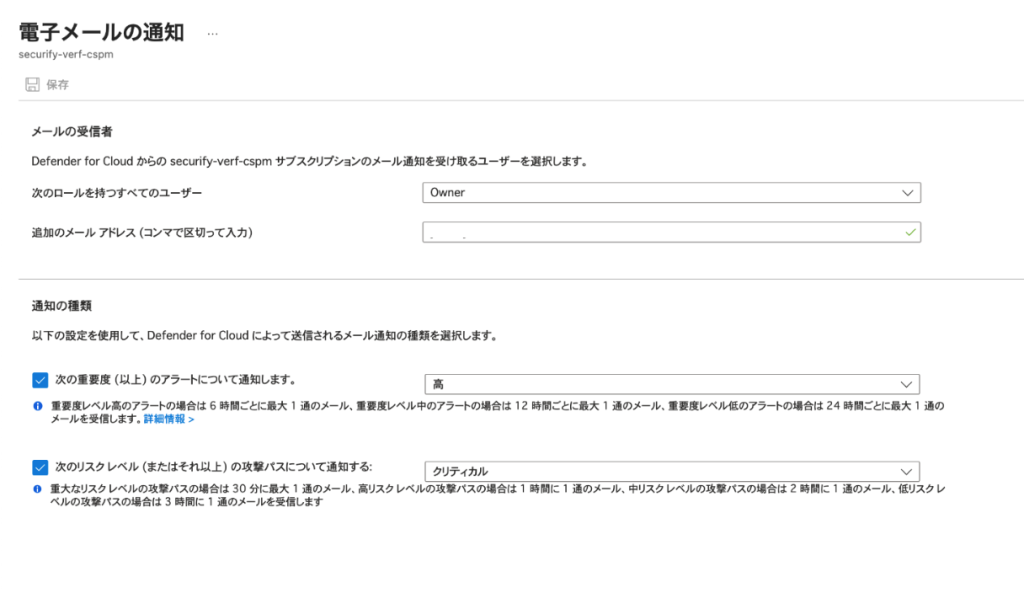

手順6: セキュリティアラートの構成

- SQL Serverリソースで「Defender for Cloud」を選択

- 「セキュリティアラートポリシー」を構成:

アラート設定: 状態: 有効 通知設定: メール受信者: - security-team@company.com(実際のメールアドレス) - dba-team@company.com(実際のメールアドレス) 管理者への通知: 有効 所有者への通知: 有効 アラートタイプ: SQLインジェクション: 有効 ブルートフォース攻撃: 有効 異常なアクセス: 有効 データ流出: 有効 すべて選択: 推奨 除外設定: IPアドレス: 内部監視ツールのIP ユーザー: サービスアカウント

手順7: Azure Arc統合(ハイブリッド環境)

オンプレミスおよびマルチクラウドSQL Server向け:

- Azure Arcエージェントのインストール:

# Windows Invoke-WebRequest -Uri <https://aka.ms/AzureConnectedMachineAgent> -OutFile AzureConnectedMachineAgent.msi msiexec /i AzureConnectedMachineAgent.msi /quiet # 登録 azcmagent connect --subscription-id <subscription-id> --resource-group <rg> --tenant-id <tenant-id> --location <region> - SQL Server拡張機能のインストール:

az connectedmachine extension create --name "WindowsAgent.SqlServer" --publisher "Microsoft.AzureData" --type "WindowsAgent.SqlServer" --machine-name <machine-name> --resource-group <rg>

最後に

この記事では、Microsoft Defender for SQL Servers on Machinesの包括的な有効化手順と、その重要性について詳しく解説しました。

データベースは組織の最も重要な資産を保持しており、その保護は最優先事項です。Microsoft Defender for SQL Servers on Machinesは、既知および未知の脅威から包括的に保護し、コンプライアンス要件を満たしながら、運用負荷を最小化します。

特に2024年に導入されたEnhanced Agent Solutionにより、より軽量で効率的な保護が可能になりました。

この問題の検出と継続的な管理は、弊社が提供するSecurifyのCSPM機能で完全に自動化できます。24時間365日の監視、インテリジェントなアラート、自動修復により、データベースセキュリティを次のレベルに引き上げます。詳細については、お気軽にお問い合わせください。

最後までお読みいただきありがとうございました。この記事が皆さんのSQL Serverセキュリティ強化の一助となれば幸いです。

参考情報

- Microsoft Defender for SQL documentation

- Enable Microsoft Defender for SQL servers on machines

- Enhanced security features for SQL on Azure VMs

- SQL vulnerability assessment

- SQL Server security best practices

- Azure Security Benchmark – Database Security

- CIS Microsoft SQL Server Benchmark

- Terraform AzureRM Provider – SQL Security

- Azure CLI – SQL commands

- PowerShell – SqlServer module