Microsoft Defender for Serversの有効化設定手順

このブログシリーズ 「クラウドセキュリティ 実践集」 では、一般的なセキュリティ課題を取り上げ、「なぜ危険なのか?」 というリスクの解説から、 「どうやって直すのか?」 という具体的な修復手順(コンソール、Azure CLI、Terraformなど)まで、分かりやすく解説します。

この記事では、Microsoft Defender for Serversが有効化されていない場合のリスクと、その包括的な対策を解説します。

ポリシーの説明

Microsoft Defender for Servers(旧Azure Defender for Servers)は、Azure、マルチクラウド(AWS、GCP)、オンプレミス環境のWindowsおよびLinuxサーバーに対する統合脅威保護プラットフォームです。

主要機能:

- エージェントベース保護: Microsoft Defender for Endpoint統合によるEDR(Endpoint Detection and Response)機能

- エージェントレススキャン: プラン2での仮想マシンのエージェントレス脆弱性スキャン

- Just-In-Time (JIT) VMアクセス: 管理ポートへの制御されたアクセス

- ファイル整合性監視(FIM): 重要なファイルとレジストリの変更追跡

- 適応型アプリケーション制御: 承認されたアプリケーションのみの実行を許可

修復方法

Azure Portalでの修復手順

前提条件の確認

必要な権限:

- Security Admin ロール(最小権限)

- Subscription Contributor ロール(推奨)

サポート対象OS:

- Windows Server 2012 R2以降

- Linux: Ubuntu 16.04+, RHEL 7+, CentOS 7+, SLES 12+, Debian 9+

手順1: Microsoft Defender for Cloudへのアクセス

- Azure Portal にサインイン

- グローバル検索バーで「Microsoft Defender for Cloud」を入力

- サービス一覧から選択してダッシュボードを開く

手順2: 環境設定の構成

- 左側メニューから「環境設定」をクリック

- 階層ビューで以下を確認:

テナントルート └── 管理グループ └── サブスクリプション(対象を選択) - 複数サブスクリプションの場合、管理グループレベルでの設定を推奨

手順3: Defender for Serversの有効化

- 「Defenderプラン」タブを選択

- 「サーバー」行を探す

- 複数サブスクリプションの場合、管理グループレベルでの設定を推奨

手順3: Defender for Serversの有効化

- 「Defenderプラン」タブを選択

- 「サーバー」行を探す

- ステータスを確認し、トグルを「オン」に設定

- プラン選択ダイアログが表示される場合:

プラン1: 基本的な脅威検出($5/サーバー/月) プラン2: 包括的保護(推奨)($15/サーバー/月)

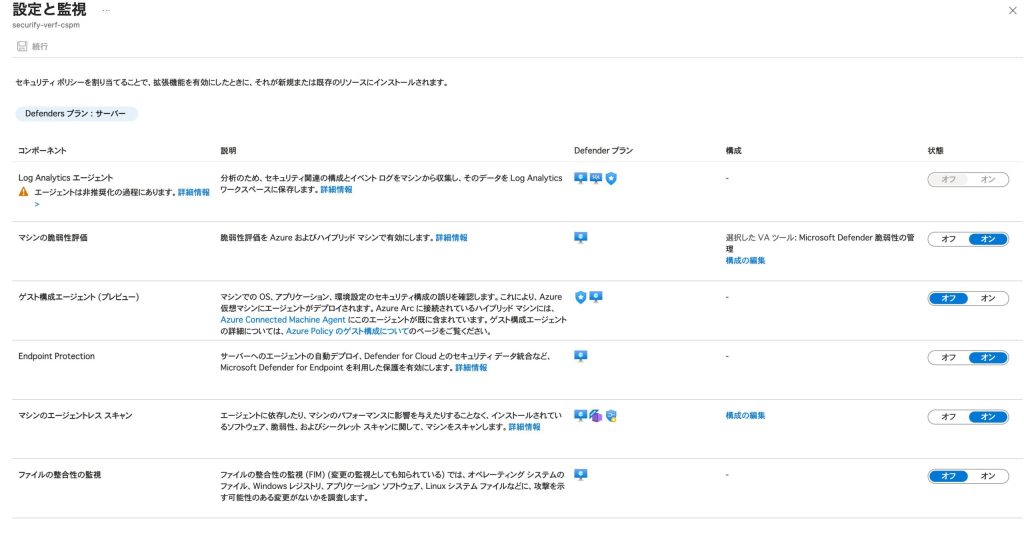

手順4: プラン2の詳細設定(推奨)

- 「サーバー」の「設定」(歯車アイコン)をクリック

- 以下の機能を有効化:

Microsoft Defender for Endpoint統合: 有効

脆弱性評価:

プロバイダー: Microsoft Defender脆弱性管理(推奨)

スキャン頻度: 24時間ごと

ファイル整合性監視: 有効

エージェントレススキャン: 有効

適応型アプリケーション制御: 有効

手順5: 自動プロビジョニングの設定

- 「設定」→「自動プロビジョニング」を選択

- 以下のコンポーネントを有効化:

Log Analytics エージェント: 状態: オン ワークスペース: DefaultWorkspace-[subscription-id]-[region] Microsoft Defender for Endpoint: 状態: オン 脆弱性評価(Qualys): 状態: オン(代替オプション)

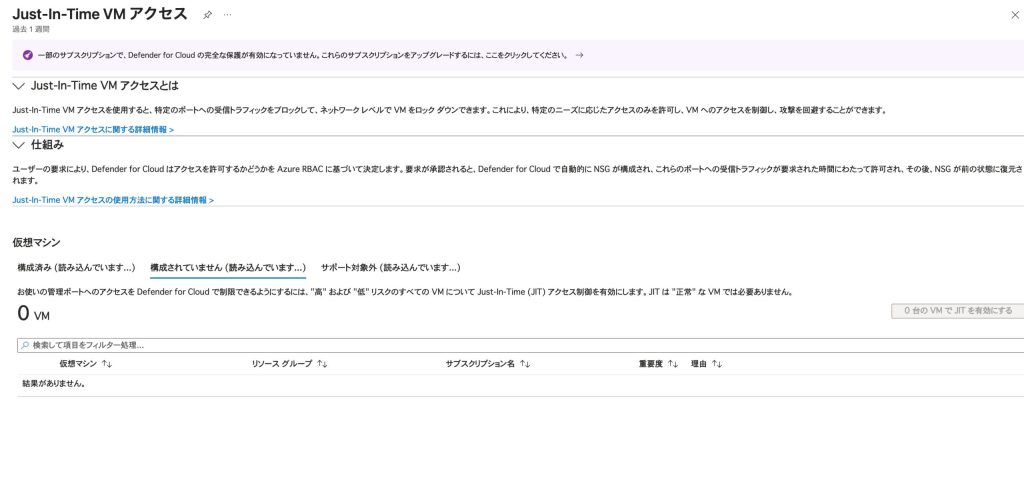

手順6: Just-In-Time VMアクセスの構成

- 「ワークロード保護」→「Just-In-Timeアクセス」を選択

- 「推奨」タブで対象VMを選択

- 「JITを有効にする」をクリック

- アクセスルールを構成:

RDP (3389): 許可時間: 3時間 許可元IP: 特定のIP範囲 SSH (22): 許可時間: 1時間 許可元IP: 承認済みIP

手順7: セキュリティ連絡先の設定

- 「環境設定」→「セキュリティ連絡先」を選択

- 以下を設定:

メールアドレス: security-team@company.com 電話番号: +1-xxx-xxx-xxxx アラート設定: 高重要度: 即時通知 中重要度: 日次サマリー 低重要度: 週次サマリー 役割ベース通知: 有効

最後に

この記事では、Microsoft Defender for Serversが有効化されていない場合の深刻なリスクと、包括的な修復手順を解説しました。

サイバー脅威が高度化し続ける現在、サーバーの包括的な保護は選択肢ではなく必須要件です。Microsoft Defender for Serversは、予防、検出、対応、復旧のすべてのフェーズをカバーする統合セキュリティソリューションを提供します。

この問題の検出と継続的な管理は、弊社が提供するSecurifyのCSPM機能で自動化できます。リアルタイムの脅威検出、自動修復、包括的なコンプライアンスレポートにより、セキュリティ運用を大幅に効率化します。詳細については、お気軽にお問い合わせください。

最後までお読みいただきありがとうございました。この記事が皆さんのAzureサーバーセキュリティ強化の一助となれば幸いです。

参考情報

Microsoft Digital Defense Report 2024

Microsoft Defender for Servers documentation

Plan and deploy Microsoft Defender for Servers

Microsoft Defender for Endpoint in Defender for Cloud

Just-in-time virtual machine access

MITRE ATT&CK Framework for Cloud

Terraform AzureRM Provider – Security Center

Azure REST API – Security Center