Azure PostgreSQL/MySQLのMicrosoft Defender有効化手順

このブログシリーズ 「クラウドセキュリティ 実践集」 では、一般的なセキュリティ課題を取り上げ、「なぜ危険なのか?」 というリスクの解説から、 「どうやって直すのか?」 という具体的な修復手順(コンソール、Azure CLI、Terraform、PowerShellなど)まで、分かりやすく解説します。

この記事では、Microsoft Defender for Open-Source Relational Databasesが有効化されていない問題について、PostgreSQL/MySQL/MariaDBのセキュリティリスクと具体的な対策を解説します。

ポリシーの説明

Microsoft Defender for Open-Source Relational Databasesは、Azure Database for PostgreSQL(Single Server、Flexible Server、Hyperscale)、Azure Database for MySQL(Single Server、Flexible Server)、Azure Database for MariaDBなどのオープンソースデータベースを保護する統合セキュリティサービスです。機械学習を活用した異常検知により、ブルートフォース攻撃、異常なアクセスパターン、不審なアプリケーションからのアクセスなどを検出します。さらに、Azure環境だけでなく、AWS RDSで稼働するPostgreSQL/MySQL/MariaDBインスタンスもサポートしており、マルチクラウド環境での包括的なデータベース保護を実現します。

修復方法

コンソールでの修復手順

Azure Portalを使用して、Microsoft Defender for Open-Source Relational Databasesを有効化します。

方法1: サブスクリプションレベルでの一括有効化(推奨)

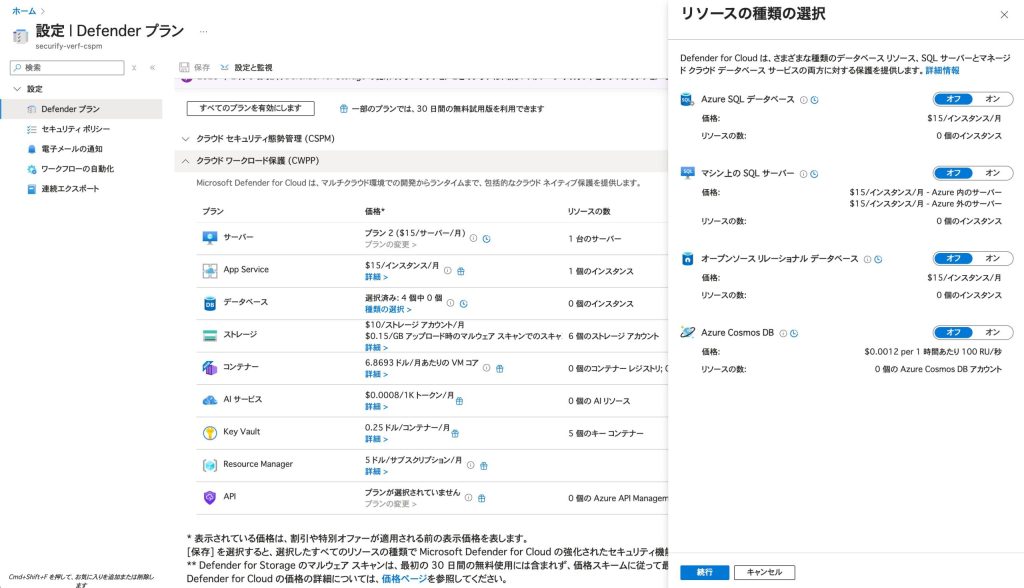

- Microsoft Defender for Cloudへアクセス

- Azure Portal(https://portal.azure.com)にログインします

- 検索バーで「Microsoft Defender for Cloud」を検索して選択します

- 左側メニューから「環境設定」を選択します

- サブスクリプションの選択

- 対象となるサブスクリプションをクリックします

- 「Defender プラン」タブを選択します

- データベースプランの設定

- 「Databases」の行を見つけます

- ステータスを「オン」に変更します

- 右端の「設定」(歯車アイコン)をクリックします

- 「リソースタイプの選択」画面でリソースの種類を確認

- 「続行」をクリックします

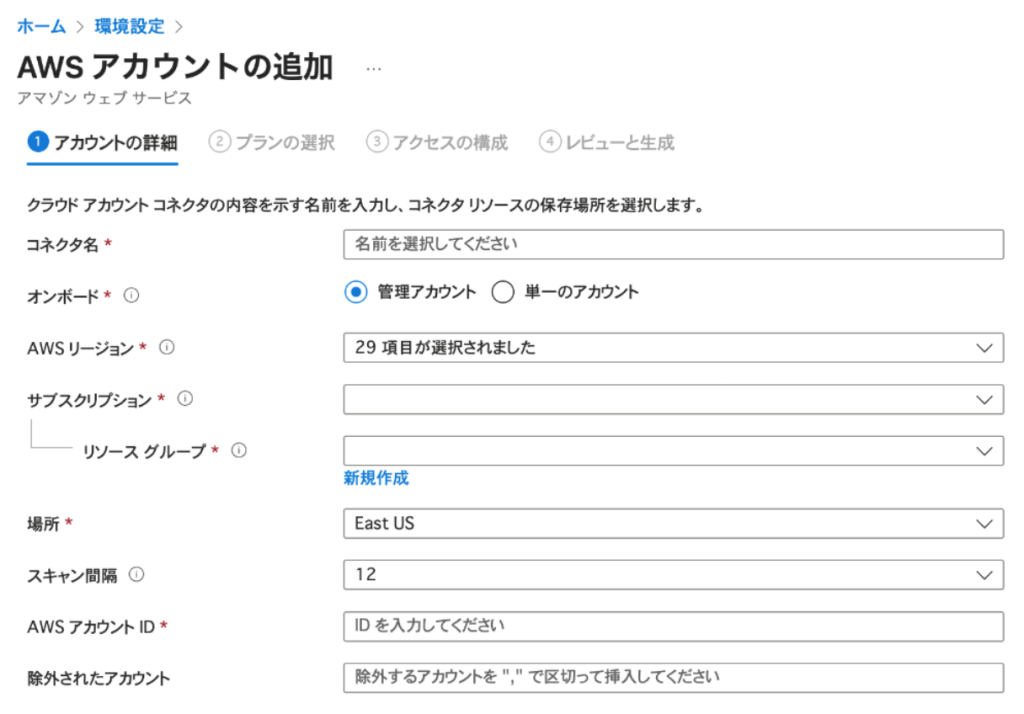

- AWS統合の設定(マルチクラウド環境の場合)

- 「クラウド環境」セクションで「AWS アカウントの追加」を選択

- アカウントの詳細:

- AWS コネクタ名:aws-rds-connector

- AWS アカウントID:123456789012(実際のID)

- IAMロールARN:arn:aws:iam::123456789012:role/AzureDefenderForCloud

- 「RDS インスタンスを含める」にチェック

- AWS コネクタ名:aws-rds-connector

- AWS アカウントID:123456789012(実際のID)

- IAMロールARN:arn:aws:iam::123456789012:role/AzureDefenderForCloud

- 「RDS インスタンスを含める」にチェック

- 「検証して作成」をクリック

- 設定の保存と確認

- 「保存」ボタンをクリックして変更を適用します

- 適用完了まで最大30分かかる場合があります

- 「通知」で進行状況を確認できます

方法2: 個別のデータベースレベルでの有効化

- データベースリソースへアクセス

- Azure Portalで対象のPostgreSQL/MySQLサーバーを検索

- リソースを選択して詳細画面を開きます

- セキュリティ設定(PostgreSQL Flexible Server の場合)

- 左側メニューの「設定」→「サーバーパラメーター」を選択

- 以下のパラメーターを設定:

- log_connections = ON

- log_disconnections = ON

- log_checkpoints = ON

- connection_throttling = ON

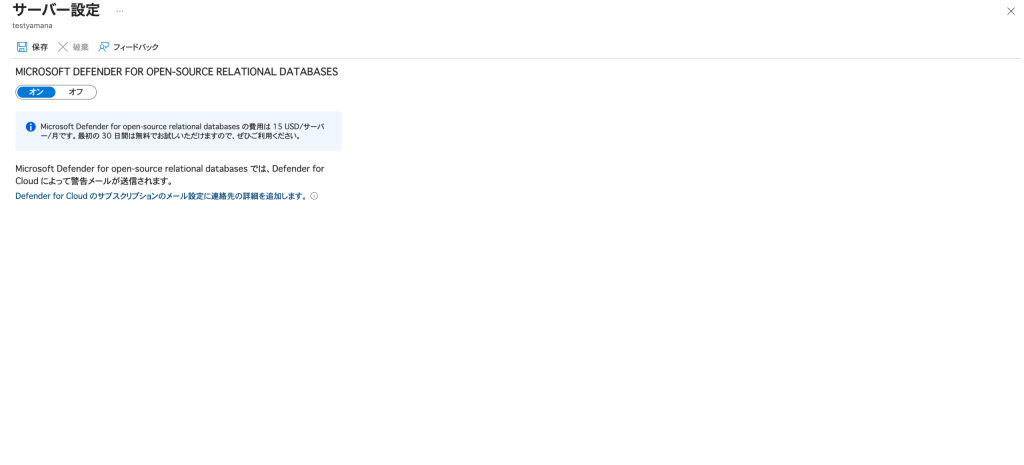

- Microsoft Defenderの有効化

- 左側メニューの「セキュリティ」→「Microsoft Defender for Cloud」を選択

- 「Microsoft Defender for Open-Source Relational Databases を有効にする」をクリック

- 確認ダイアログで「有効化」を選択します

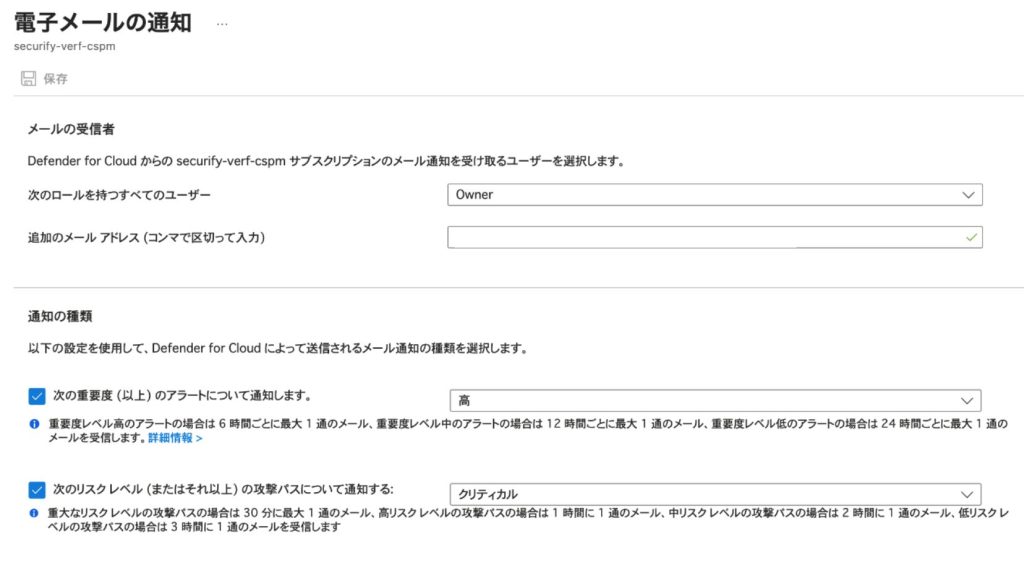

- アラート設定の構成

- 「アラート設定」セクションを展開

- メール通知先設定

- アラートの重要度しきい値:中(Medium)以上

- 以下のアラートタイプをすべて有効化:

- ブルートフォース攻撃

- 異常なデータベースアクセス

- 潜在的なSQLインジェクション

- 異常な場所からのアクセス

- データ流出の可能性

- 診断設定の構成

- 「診断設定」→「診断設定を追加する」をクリック

- 診断設定の名前:security-diagnostics

- ログカテゴリ:

- PostgreSQLLogs / MySQLSlowLogs

- PostgreSQLFlexDatabaseXacts / MySQLAuditLogs

- 送信先:Log Analytics ワークスペース

- 「保存」をクリック

最後に

この記事では、Microsoft Defender for Open-Source Relational Databasesが有効化されていない問題について、リスクと対策を解説しました。

オープンソースデータベースは企業システムの中核を担うことが多く、その保護は極めて重要です。Microsoft Defenderを有効化することで、PostgreSQL、MySQL、MariaDBに対する高度な脅威を機械学習ベースで自動検出し、AzureとAWS RDSを含むマルチクラウド環境でも一貫したセキュリティを実現できます。

重要なポイント:

- ブルートフォース攻撃を検知

- 異常なデータアクセスパターンを24時間365日監視

- マルチクラウド環境(Azure + AWS RDS)の統一的な保護

- コンプライアンス要件(PCI-DSS、HIPAA、GDPR)の自動準拠

- 月額約$15/サーバーで包括的なデータベースセキュリティを実現

この問題の検出は弊社が提供するSecurifyのCSPM機能で簡単に検出及び管理する事が可能です。 運用が非常に楽に出来る製品になっていますので、ぜひ興味がある方はお問い合わせお待ちしております。 最後までお読みいただきありがとうございました。この記事が皆さんの役に立てば幸いです。

参考情報

- Microsoft公式ドキュメント: Microsoft Defender for open-source relational databases

- Azure Database for PostgreSQL セキュリティ

- Azure Database for MySQL セキュリティ

- Azure Database for PostgreSQL Flexible Server

- Azure Database for MySQL Flexible Server

- Microsoft Defender for Cloud 価格

- Azure Well-Architected Framework: データベースセキュリティ

- CIS PostgreSQL Benchmark

- CIS MySQL Benchmark

- MITRE ATT&CK – Database