Azure SQL DatabaseのMicrosoft Defender有効化手順

このブログシリーズ 「クラウドセキュリティ 実践集」 では、一般的なセキュリティ課題を取り上げ、「なぜ危険なのか?」 というリスクの解説から、 「どうやって直すのか?」 という具体的な修復手順(コンソール、Azure CLI、Terraform、PowerShellなど)まで、分かりやすく解説します。

この記事では、Microsoft Defender for Azure SQL Databasesが有効化されていない問題について、SQLインジェクション攻撃やデータ漏洩のリスクと具体的な対策を解説します。

ポリシーの説明

Microsoft Defender for Azure SQL Databasesは、Azure SQL Database、SQL Managed Instance、Azure Synapse Analytics、Dedicated SQL Poolに対する統合セキュリティ機能です。脆弱性評価(VA)と高度な脅威保護(ATP)機能により、SQLインジェクション攻撃、異常なアクセスパターン、データ漏洩の試みなど、様々な脅威からデータベースを保護します。機械学習ベースの検出エンジンが24時間365日監視を行い、セキュリティインシデントを早期に発見・対応することが可能となります。

修復方法

コンソールでの修復手順

Azure Portalを使用して、Microsoft Defender for Azure SQL Databasesを有効化します。

方法1: サブスクリプションレベルでの一括有効化(推奨)

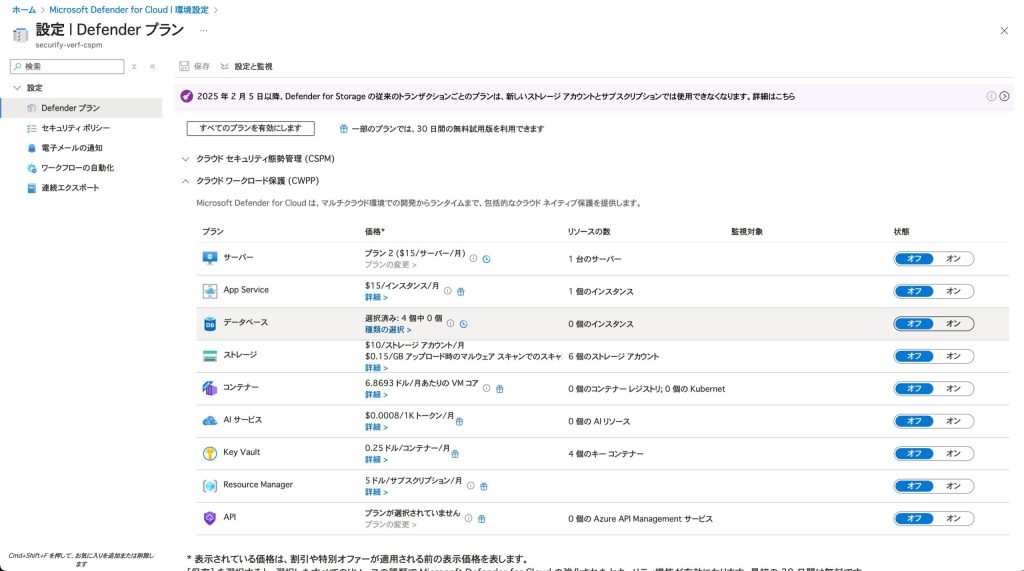

- Microsoft Defender for Cloudへアクセス

- Azure Portal(https://portal.azure.com)にログインします

- 検索バーで「Microsoft Defender for Cloud」を検索して選択します

- 左側メニューから「環境設定」を選択します

- サブスクリプションの選択

- 対象のサブスクリプションをクリックします

- 「Defender プラン」タブを選択します

- Databasesプランの有効化

- 「Databases」の行を見つけます

- ステータスを「オン」に切り替えます

- 右端の「設定」(歯車アイコン)をクリックして詳細設定を確認します

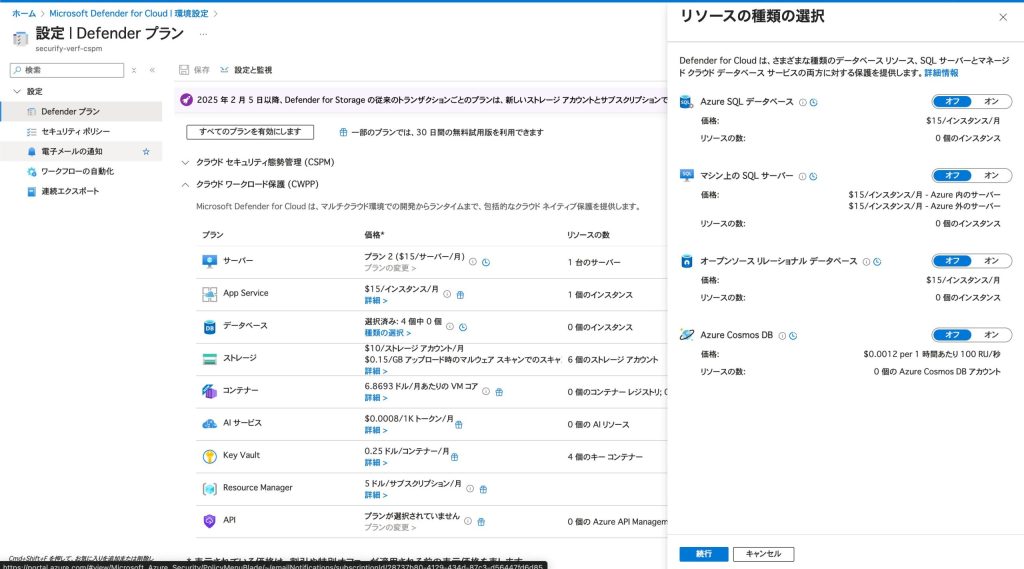

- リソースタイプの選択と構成

- 以下のリソースタイプにチェックが入っていることを確認:

- Azure SQL Databases(月額約$15/サーバー)

- SQL Managed Instances(月額約$15/インスタンス)

- Azure Synapse SQL(月額約$15/ワークスペース)

- SQL servers on machines(オプション、月額約$15/インスタンス)

- 「Select types」で保護対象を詳細に設定可能

- 「続行」→「保存」をクリックします

- 設定の保存と確認

- 「保存」ボタンをクリックして変更を適用します

- 適用には最大15分かかる場合があります

方法2: 個別のSQL Serverレベルでの有効化

- SQL Serverリソースへアクセス

- Azure Portalで対象のSQL Serverを検索して選択します

- 左側メニューの「セキュリティ」セクションを展開します

- Microsoft Defenderの設定

- 「Microsoft Defender for Cloud」を選択します

- 「構成」タブに移動します

- 「Microsoft Defender for SQL を有効にする」トグルをオンにします

- 脆弱性評価の構成

- 「脆弱性評価の設定」セクションを展開します

- ストレージアカウント:新規作成または既存のものを選択(スキャン結果保存用)

- 定期的な再スキャン: オン(推奨:週次)

- スキャンレポートの送信先:security-team@company.com

- ベースラインの管理:カスタムベースラインを設定可能

- 高度な脅威保護(ATP)の設定

- 「Advanced Threat Protection設定」セクションを展開

- 脅威検出の種類をすべて有効化:

- SQLインジェクション

- SQLインジェクションの脆弱性

- 異常なクライアントの場所

- 異常なデータベースアクティビティ

- 潜在的に有害なアプリケーション

- データの流出

- 安全でないアクション

- アラートの送信先:security-alerts@company.com

- 週次レポート:有効

- 保存と確認

- 「保存」をクリックして設定を適用します

- 「概要」タブで「保護の状態:有効」を確認します

- 初回スキャンは有効化後24時間以内に自動実行されます

最後に

この記事では、Microsoft Defender for Azure SQL Databasesが有効化されていない問題について、リスクと対策を解説しました。

Microsoft Defender for SQLを有効化することで、SQLインジェクション攻撃や異常なデータアクセスを機械学習ベースで自動検出し、データベースセキュリティを大幅に向上させることができます。特に、顧客データや機密情報を扱うAzure SQL Databaseでは必須のセキュリティ対策です。

この問題の検出は弊社が提供するSecurifyのCSPM機能で簡単に検出及び管理する事が可能です。 運用が非常に楽に出来る製品になっていますので、ぜひ興味がある方はお問い合わせお待ちしております。 最後までお読みいただきありがとうございました。この記事が皆さんの役に立てば幸いです。