Azure Database for MySQLの監査ログを有効化するセキュリティ設定手順

このブログシリーズ 「クラウドセキュリティ 実践集」 では、一般的なセキュリティ課題を取り上げ、「なぜ危険なのか?」 というリスクの解説から、 「どうやって直すのか?」 という具体的な修復手順(コンソール、Azure CLI、Terraformなど)まで、分かりやすく解説します。

この記事では、Azure Database for MySQLで監査ログが有効化されていない問題について、リスクと対策を解説します。

ポリシーの説明

Azure Database for MySQLにおいて、監査ログ機能が有効化されているかを確認します。監査ログは、データベースで実行されるすべての操作を記録し、セキュリティ監視、コンプライアンス対応、トラブルシューティングに必要不可欠な機能です。この機能により、誰が、いつ、何を実行したかを完全に追跡できます。

修復方法

コンソールでの修復手順

Azure コンソールを使用して、監査ログを包括的に有効化します。

1. Azure Portal にログイン

- https://portal.azure.com にアクセス

- 管理者権限を持つアカウントでログイン

2. 対象のMySQL サーバーを選択

- 「すべてのサービス」→「Azure Database for MySQL サーバー」を選択

- 監査ログを有効化したいMySQLサーバーをクリック

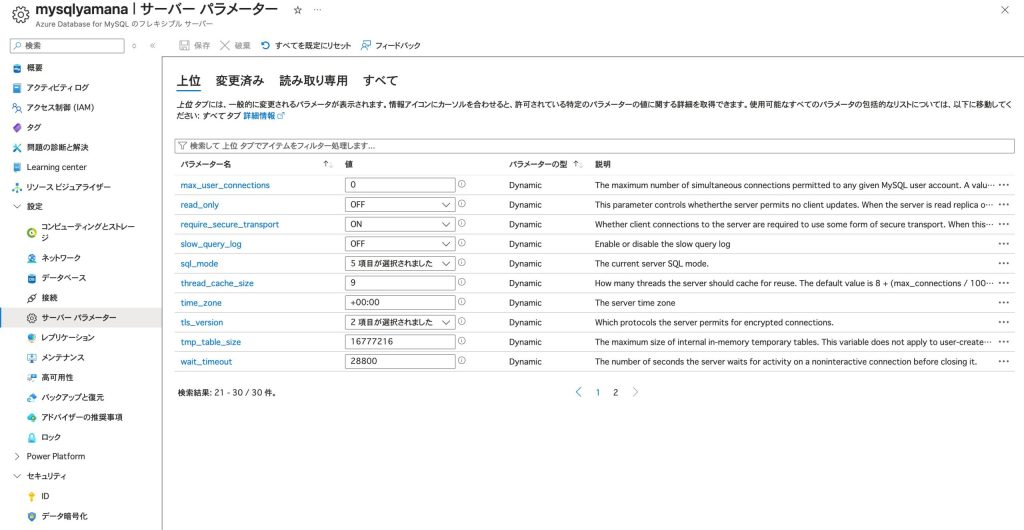

3. サーバーパラメーターの設定画面を開く

- 左側メニューの「設定」セクションから「サーバー パラメーター」を選択

4. 監査ログの基本設定

- 検索ボックスに「audit」と入力して関連パラメーターを表示

必須設定:

audit_log_enabled: 「OFF」から「ON」に変更audit_log_events: 監査対象イベントを設定- 推奨値(包括的監査):

CONNECTION,DML,DDL,DCL,ADMIN,TABLE_ACCESS - 注意: パフォーマンスへの影響を最小限にするため、監査目的に必要なイベントのみを選択することを推奨

- 推奨値(包括的監査):

詳細設定:

audit_log_include_users: 監査対象ユーザー(空白=全ユーザー)audit_log_exclude_users: 監査除外ユーザー(システムユーザー等)audit_log_statement_policy: 「ALL」(すべてのステートメントを記録)audit_log_connection_policy: 「ALL」(すべての接続を記録)

5. パフォーマンスとセキュリティの最適化設定

long_query_time: 2(スロークエリの閾値を2秒に設定)slow_query_log: 「ON」(スロークエリログも有効化)log_queries_not_using_indexes: 「ON」(インデックス未使用クエリを記録)log_throttle_queries_not_using_indexes: 60(同一クエリの記録制限)

6. 設定の保存と適用

- ページ上部の「保存」ボタンをクリック

- 確認ダイアログで「はい」を選択

- 設定反映まで数分待機

7. 診断設定の構成(ログの転送先設定)

- 左側メニューから「監視」→「診断設定」を選択

- 「+ 診断設定を追加する」をクリック

診断設定の詳細:

- 名前: 「mysql-comprehensive-audit」

- ログカテゴリ:

- ✓ MySqlAuditLogs(監査ログ)

- ✓ MySqlSlowLogs(スロークエリログ)

- 送信先:

- ✓ Log Analytics ワークスペースに送信(リアルタイム分析用)

- ✓ ストレージアカウントにアーカイブ(長期保存用)

- ✓ イベントハブにストリーミング(SIEM連携用)

8. ログ保持期間の設定

- ストレージアカウントでの保持: 365日以上

- Log Analyticsでの保持: 90日以上

- 法規制要件に応じて調整

最後に

この記事では、Azure Database for MySQLの監査ログを有効化する手順について、リスクと対策を解説しました。

監査ログは、セキュリティの要です。「誰が」「いつ」「何を」実行したかを完全に記録することで、セキュリティインシデントの予防・検知・対応が可能になります。また、各種コンプライアンス要件への対応も容易になります。

設定は一度行えば継続的に機能しますが、定期的なログレビューと分析が重要です。異常なパターンを早期に発見し、インシデントを未然に防ぎましょう。

この問題の検出は弊社が提供するSecurifyのCSPM機能で簡単に検出及び管理する事が可能です。 運用が非常に楽に出来る製品になっていますので、ぜひ興味がある方はお問い合わせお待ちしております。 最後までお読みいただきありがとうございました。この記事が皆さんの役に立てば幸いです。