Azure Container Registryの管理者アカウント無効化設定

このブログシリーズ 「クラウドセキュリティ 実践集」 では、一般的なセキュリティ課題を取り上げ、「なぜ危険なのか?」 というリスクの解説から、 「どうやって直すのか?」 という具体的な修復手順(コンソール、Azure CLI、Terraformなど)まで、分かりやすく解説します。

この記事では、Azure Container Registryで管理者アカウントを無効化する手順について、リスクと対策を解説します。

ポリシーの説明

Azure Container Registryの管理者アカウントは、レジストリ全体に対する完全なアクセス権限を持つ組み込みアカウントです。このアカウントは単一のユーザー名(レジストリ名と同じ)と2つのパスワードのセットで構成され、主に開発環境での初期テスト目的で設計されています。

この機能は以下の制限があります:

- 単一ユーザーアカウントのため、複数のユーザーや自動化システムでの共有使用は推奨されません

- Azure ADベースの条件付きアクセスポリシーが適用できません

- Azure RBACによる細かい権限制御ができません

- 多要素認証(MFA)を強制できません

セキュリティのベストプラクティスでは、本番環境では必ずこの管理者アカウントを無効化し、Azure ADベースの認証、サービスプリンシパル、またはマネージドIDを使用することが強く推奨されています。

修復方法

コンソールでの修復手順

Azure コンソールを使用して、Container Registryの管理者アカウントを無効化します。

- Azure Portalにサインイン

- Azure Portalにアクセスしてサインイン

- Container Registryに移動

- ホーム画面から「すべてのリソース」を選択

- 対象のContainer Registryリソースを検索して選択

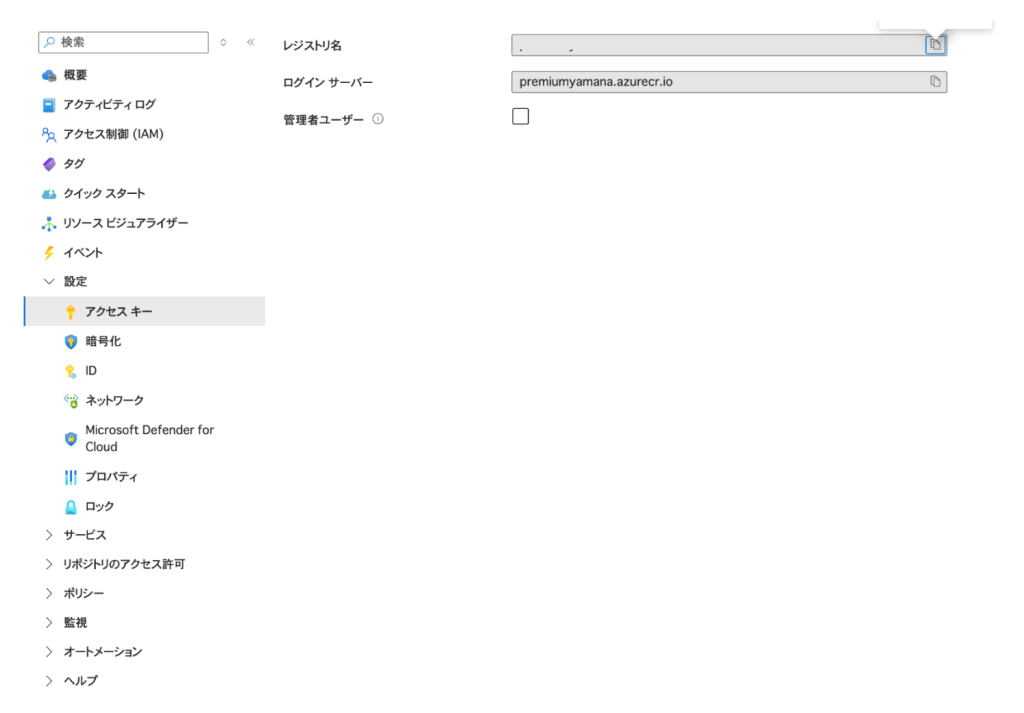

- アクセスキー設定を開く

- 左側のメニューから「設定」セクションを展開

- 「アクセスキー」をクリック

- 管理者アカウントを無効化

- 「管理者ユーザー」セクションを確認

- 「有効」になっているトグルスイッチを「無効」に切り替え

- 変更は即座に反映される

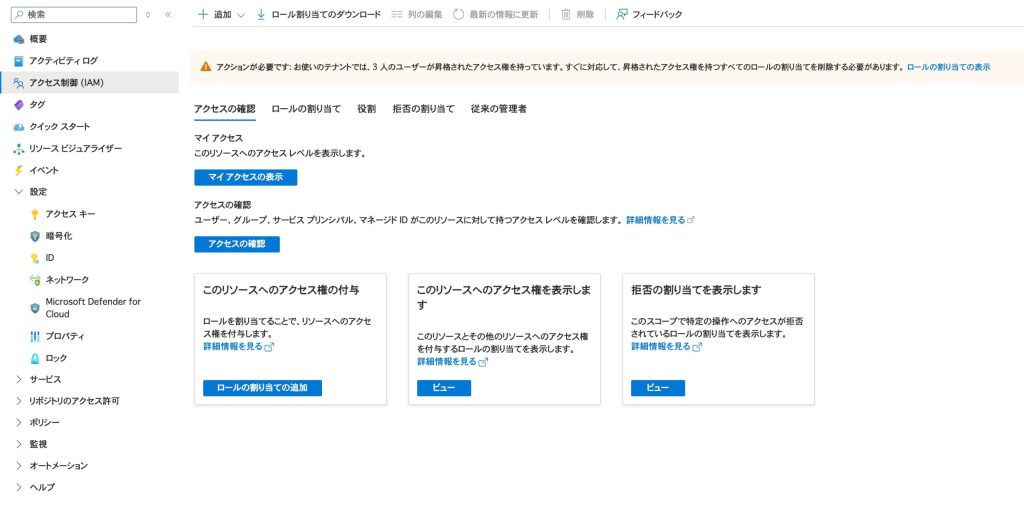

- 代替認証方法の設定(重要)

- 左メニューから「アクセス制御 (IAM)」を選択

- 「ロールの割り当てを追加」をクリック

- 「ロール」タブで適切なロールを選択:

- AcrPull: イメージのプルのみ可能(読み取り専用)

- AcrPush: イメージのプッシュとプルが可能

- AcrDelete: イメージの削除、プッシュ、プルが可能

- AcrImageSigner: イメージの署名が可能(Content Trust使用時)

- 「メンバー」タブで、ユーザー、グループ、サービスプリンシパル、またはマネージドIDを選択

- 「確認と割り当て」をクリックして変更を保存

最後に

この記事では、Azure Container Registryで管理者アカウントを無効化する手順について、リスクと対策を解説しました。

この問題の検出は弊社が提供するSecurifyのCSPM機能で簡単に検出及び管理する事が可能です。 運用が非常に楽に出来る製品になっていますので、ぜひ興味がある方はお問い合わせお待ちしております。 最後までお読みいただきありがとうございました。この記事が皆さんの役に立てば幸いです。

参考情報

- Azure Container Registry の認証オプション | Microsoft Docs

- Azure Container Registry でのロールベースのアクセス制御 | Microsoft Docs

- Azure Container Registry でマネージド ID を使用した認証 | Microsoft Docs

- Azure Container Registry でサービス プリンシパルを使用した認証 | Microsoft Docs

- Azure Container Registry の監視とログ記録 | Microsoft Docs

- Azure Container Registry のセキュリティ ベースライン | Microsoft Docs

- Azure セキュリティ ベンチマーク V2 – 特権アクセス | Microsoft Docs

- コンテナーのセキュリティに関する Microsoft のガイダンス | Microsoft Docs