Azure App ServiceでHTTPSを強制しHTTP通信を無効化する設定手順

このブログシリーズ「クラウドセキュリティ 実践集」では、一般的なセキュリティ課題を取り上げ、「なぜ危険なのか?」というリスクの解説から、「どうやって直すのか?」という具体的な修復手順(コンソール、Azure CLI、Terraformなど)まで、わかりやすく解説します。

この記事では、App ServiceでHTTP通信が許可されている場合のリスクと対策を解説します。

ポリシーの説明

安全な通信を確保するため、HTTPSのみを有効化し、すべてのHTTPリクエストをHTTPSへ自動リダイレクトする必要があります。HTTP通信は暗号化されていないため、データの盗聴や改ざんのリスクがあり、現代のWebアプリケーションではHTTPS通信が必須です。

修復方法

コンソールでの修復手順

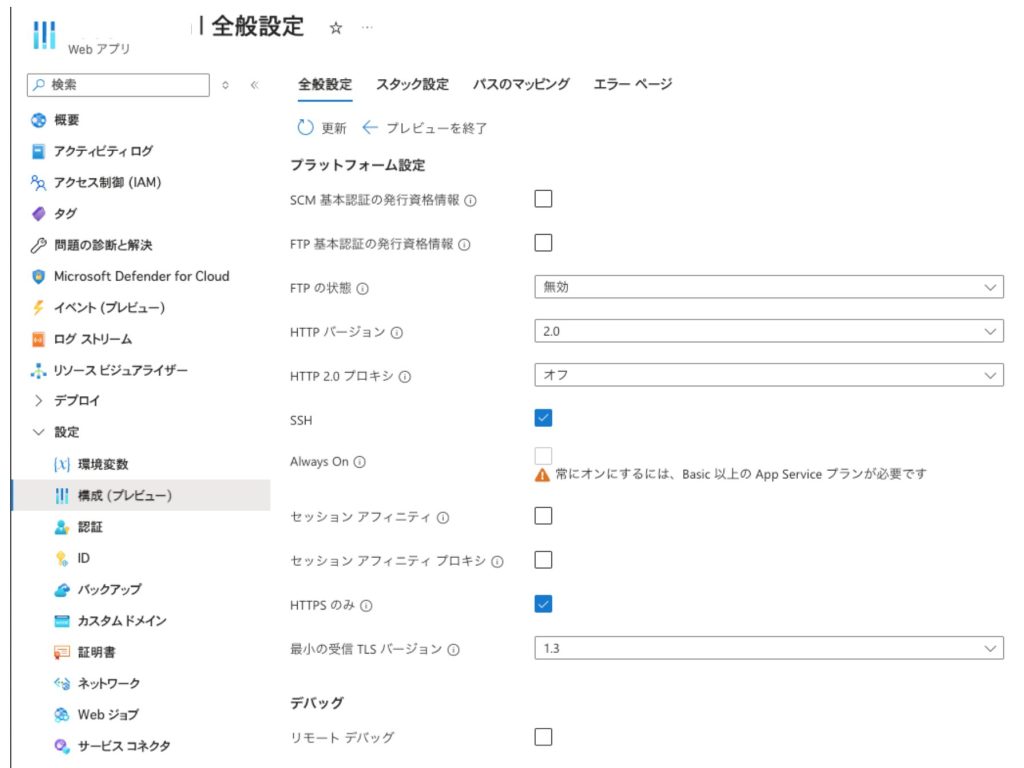

Azure Portalを使用して、App ServiceでHTTPSのみを有効化します。

1. App Serviceの設定画面を開く

- Azure Portalにサインインします

- 「App Services」を選択します

- 対象のApp Serviceを選択します

- 左側のメニューから「設定」セクションの「構成」を選択します

2. HTTPSのみを有効化する

- 「全般設定」タブを選択します

- 「HTTPS のみ」の設定を探します

- 「HTTPS のみ」を「オン」に切り替えます

- 画面上部の「保存」をクリックします

- 確認ダイアログで「はい」をクリックします

3. カスタムドメインの設定確認

- 左側のメニューから「カスタムドメイン」を選択します

- すべてのカスタムドメインにSSL証明書がバインドされていることを確認します

- SSL証明書がない場合は、「バインドの追加」をクリックして証明書を追加します

4. TLSの最小バージョンを設定する

- 「構成」の「全般設定」タブに戻ります

- 「最小の TLS バージョン」を「1.2」に設定します

- 「保存」をクリックします

5. 動作確認

- ブラウザでHTTPアドレスにアクセスし、自動的にHTTPSにリダイレクトされることを確認します。

最後に

この記事では、Azure App ServiceでHTTP通信が許可されている場合のリスクと対策を解説しました。

HTTPSの強制は、現代のWebアプリケーションで最も基本的かつ重要なセキュリティ対策の一つです。Azure Portal、Azure CLI、Terraformのいずれの方法でも簡単に設定でき、すべてのHTTP通信を自動的にHTTPSにリダイレクトすることで、データの盗聴や改ざんから保護できます。

この問題の検出は、弊社が提供するSecurifyのCSPM機能で簡単に検出・管理できます。運用が非常に楽になる製品ですので、興味がある方はぜひお問い合わせください。最後までお読みいただきありがとうございました。この記事が皆さんのお役に立てば幸いです。