Azure VM ディスクでCMK暗号化設定について

このブログシリーズ 「クラウドセキュリティ 実践集」 では、一般的なセキュリティ課題を取り上げ、「なぜ危険なのか?」 というリスクの解説から、 「どうやって直すのか?」 という具体的な修復手順(コンソール、Azure CLI、Terraformなど)まで、分かりやすく解説します。

この記事では、Azure VM ディスクの CMK による暗号化設定手順について、リスクと対策を解説します。

ポリシーの説明

Azure VM のディスクは、既定でプラットフォームマネージドキー(PMK)によるAES-256暗号化が適用されています。しかし、より高度なセキュリティ要件やコンプライアンス要件を満たすためには、カスタマーマネージドキー(CMK)によるサーバーサイド暗号化(SSE)を適用することが必須です。

CMKを使用することで、組織は暗号化キーの完全な制御権を保持し、キーのライフサイクル管理(作成、ローテーション、失効、削除)、アクセス制御、監査ログの管理を組織のセキュリティポリシーに従って実施できます。これは、Azure Storage Service Encryption(SSE)のCMKオプションを使用して実現されます。

修復方法

コンソールでの修復手順

Azure コンソールを使用して、VM ディスクに CMK による暗号化を適用します。

前提条件

- Azure Key Vault が作成されていること

- Key Vault にディスク暗号化用のキーが作成されていること

- 適切な権限(Key Vault Contributor、Virtual Machine Contributor)を持っていること

- Key VaultとVMが同じAzureリージョンに存在すること

手順

1. Azure Key Vault の準備

- Azure Portal (https://portal.azure.com) にログイン

- 「Key Vaults」サービスを検索して選択

- 新規作成または既存の Key Vault を選択

- Key Vaultの設定:

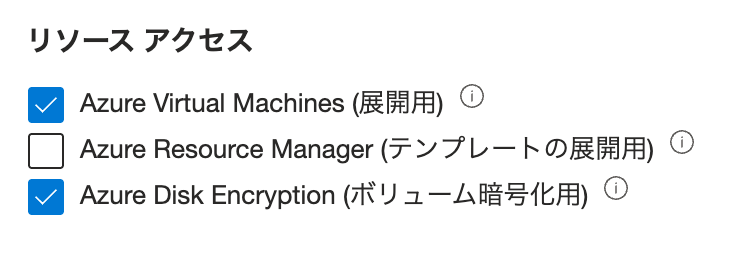

- 「アクセス設定」タブで以下を有効化:

- ☑ Azure Disk Encryption for volume encryption

- ☑ Azure Virtual Machines for deployment(オプション)

- 「ネットワーキング」タブでプライベートエンドポイントを設定(推奨)

- 「アクセス設定」タブで以下を有効化:

- 「キー」セクションで新しいキーを作成:

- 「+ 生成/インポート」をクリック

- キーの種類:RSA-HSM(高セキュリティ)またはRSA

- キーサイズ:4096 ビット(推奨)または2048ビット

- キーのローテーションポリシーを設定(推奨)

2. ディスク暗号化セットの作成

- Azure Portal で「ディスク暗号化セット」(Disk Encryption Sets)を検索

- 「+ 作成」をクリック

- 基本設定:

- リソースグループを選択

- 名前を入力(例:des-prod-eastus-001)

- リージョンを選択(VMおよびKey Vaultと同じリージョン)

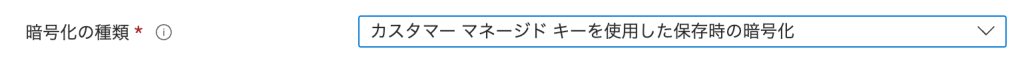

- 暗号化の設定:

- 暗号化の種類:「Encryption at rest with a customer-managed key」

- Key Vaultを選択

- 暗号化キーを選択

- キーのバージョンを選択(最新バージョンを推奨)

- 「確認および作成」→「作成」

- 作成後、ディスク暗号化セットのIDとシステム割り当てマネージドIDが自動生成される

3. 新規 VM 作成時の CMK 適用

- VM 作成ウィザードを開始

- 「ディスク」タブに移動

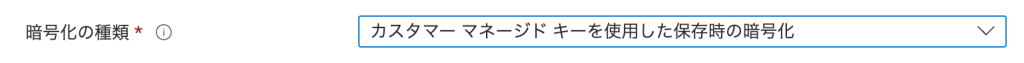

- OS ディスクの暗号化設定:

- 「OSディスクの暗号化」セクションを展開

- 暗号化の種類:「(Default)Encryption at rest with a customer-managed key」

- ディスク暗号化セットを選択

- データディスクの追加(オプション):

- 「新しいディスクを作成して接続」をクリック

- 暗号化の種類を同様に設定

- 他の設定を完了し、VMを作成

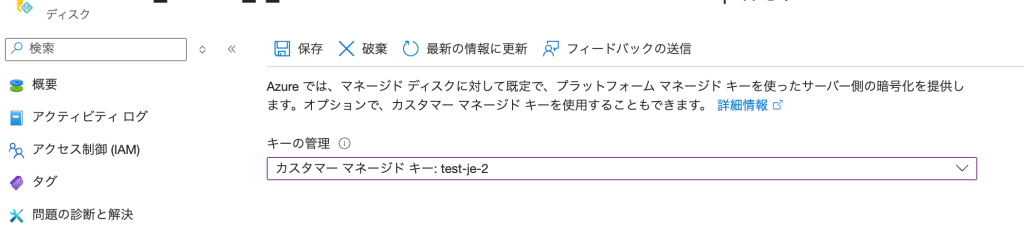

4. 既存 VM への CMK 適用

⚠️ 重要: 既存のVMディスクの暗号化タイプをPMKからCMKに直接変更することはできません。以下の手順が必要です:

オプション1: ディスクの再作成

- VMを停止(割り当て解除)

- ディスクのスナップショットを作成

- スナップショットからCMKを有効にした新しいディスクを作成

- 元のディスクをVMからデタッチ

- 新しいCMKディスクをアタッチ

- VMを起動

オプション2: Azure Disk Encryption (ADE)を使用

- VMでAzure Disk Encryptionを有効化

- BitLocker(Windows)またはdm-crypt(Linux)を使用したボリューム暗号化

- キーはKey Vaultに保存

まとめ

Azure VM ディスクのCMK(Customer Managed Key)暗号化は、組織が暗号化キーの完全な制御権を保持し、コンプライアンス要件を満たすための必須のセキュリティ機能です。

この問題の検出は弊社が提供するSecurifyのCSPM機能で簡単に検出及び管理する事が可能です。 運用が非常に楽に出来る製品になっていますので、ぜひ興味がある方はお問い合わせお待ちしております。 最後までお読みいただきありがとうございました。この記事が皆さんの役に立てば幸いです。

CSPMについてはこちらで解説しております。併せてご覧ください。