Windows VMのMicrosoft Defender for Endpointとエンドポイントプロテクションの設定について

このブログシリーズ 「クラウドセキュリティ 実践集」 では、一般的なセキュリティ課題を取り上げ、「なぜ危険なのか?」 というリスクの解説から、「どうやって直すのか?」 という具体的な修復手順(コンソール、Azure CLI、Terraformなど)まで、分かりやすく解説します。

この記事では、Windows VMインスタンスでエンドポイントプロテクションが有効化されていない問題について、リスクと対策を解説します。

ポリシーの説明

Windows仮想マシンにおけるエンドポイントプロテクションは、マルウェア、ウイルス、その他の悪意のある脅威からシステムを保護する重要なセキュリティレイヤーです。

本ポリシーは、すべてのWindows VMインスタンスでMicrosoft Defender for Endpoint(MDE)、Microsoft Antimalware、または互換性のあるサードパーティ製エンドポイントプロテクションソリューション(CrowdStrike、SentinelOne、Trend Microなど)が適切に導入され、最新の状態で稼働しているかを確認します。

Azureでは、Microsoft Defender for Cloudと統合することで、EDR(Endpoint Detection and Response)、脅威ハンティング、自動修復などの高度な機能を利用できます。

修復方法

コンソールでの修復手順

Azure コンソールを使用して、Windows VMでMicrosoft Defenderを有効化します。

- Azure Portalにログイン

- https://portal.azure.com にアクセスし、管理者権限を持つアカウントでログインします。

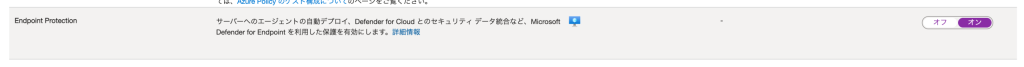

- Microsoft Defender for Cloudの有効化(未設定の場合)

- 左側のメニューから「Microsoft Defender for Cloud」を選択

- 「環境設定」→「Defenderプラン」を選択

- 以下のプランを有効化:

- Defender for Servers Plan 2: EDR、脅威ハンティング、脆弱性スキャン含む

- Defender for Endpoint: エンタープライズレベルのEDR機能

- 「保存」をクリック

- 対象VMの選択

- 「仮想マシン」サービスに移動

- エンドポイントプロテクションを設定したいWindows VMを選択

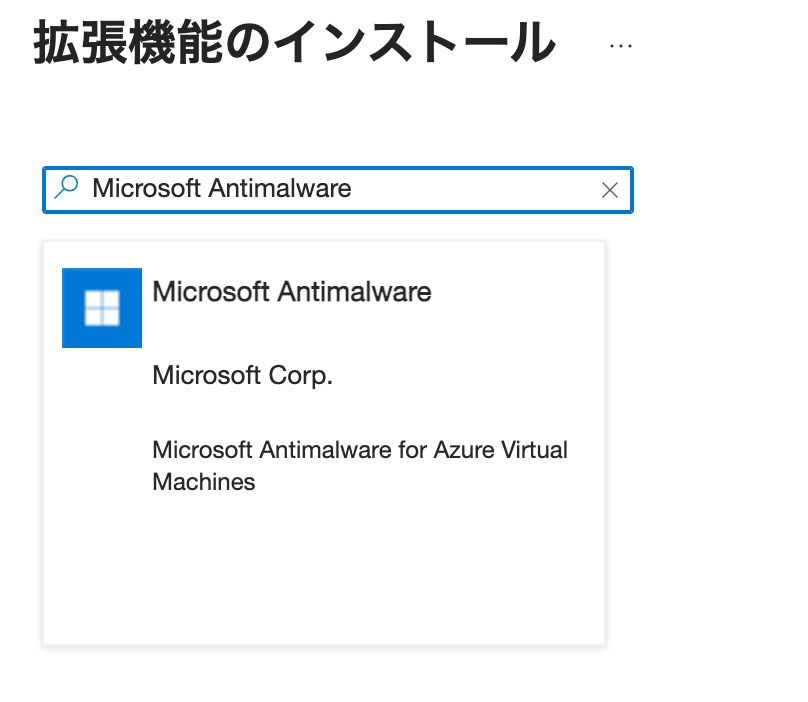

- 拡張機能の追加

- VMの詳細画面で左側メニューから「拡張機能 + アプリケーション」を選択

- 「+ 追加」をクリック

- 以下の拡張機能から選択:

- Microsoft Antimalware: 基本的なアンチマルウェア保護

- MDE.Windows: Microsoft Defender for Endpoint(推奨)

- AzureMonitorWindowsAgent: ログ収集と監視用

- 除外設定(慎重に設定)

- 除外設定はセキュリティリスクを高めるため、最小限に:

- ファイルパスの除外:

- SQL Serverデータファイル:

D:\SQLData\*.mdf,D:\SQLData\*.ldf - IISログ:

C:\inetpub\logs\LogFiles\

- SQL Serverデータファイル:

- 拡張子の除外:

- データベース:

.mdf,.ldf,.ndf - 仮想ハードディスク:

.vhd,.vhdx

- データベース:

- プロセスの除外:

- SQL Server:

sqlservr.exe - Exchange:

msexchangetransport.exe

- SQL Server:

- ファイルパスの除外:

- すべての除外設定は文書化し、定期的に見直し

- 除外設定はセキュリティリスクを高めるため、最小限に:

- 定義ファイルの自動更新設定

- 「自動更新を有効にする」にチェック

- 更新間隔:1時間ごと(Microsoft推奨)

- フォールバックソース:Windows Updateを指定

- 拡張機能のインストール

- 「確認および作成」をクリック

- 設定内容を確認し、「作成」をクリック

- インストールが完了するまで待機(通常5-10分)

- VMの再起動が必要な場合があるため、メンテナンスウィンドウで実施

最後に

この記事では、Windows VMインスタンスのエンドポイントプロテクション有効化について、最新の技術情報とベストプラクティスを含めて解説しました。

エンドポイントプロテクションは、ゼロトラストセキュリティモデルにおける最重要な防御線です。特にMicrosoft Defender for Endpointは、単なるアンチウイルスを超えた総合的なEDRソリューションとして、以下の機能を提供します:

- 予防的保護: AI駆動のビヘイビア分析と機械学習

- 検出と対応: 24時間365日の脅威ハンティングと自動修復

- 調査と修復: フォレンジック調査ツールとインシデントタイムライン

- 脅威インテリジェンス: Microsoftのグローバル脅威情報へのアクセス

定期的な定義ファイルの更新、スキャンの実行、そして検出された脅威への迅速な対応により、Windows VMを高度なサイバー脅威から保護することができます。

この問題の検出は弊社が提供するSecurifyのCSPM機能で簡単に検出及び管理する事が可能です。 運用が非常に楽に出来る製品になっていますので、ぜひ興味がある方はお問い合わせお待ちしております。 最後までお読みいただきありがとうございました。この記事が皆さんの役に立てば幸いです。

CSPMについてはこちらで解説しております。併せてご覧ください。