Azure VM IP転送の無効化設定手順

このブログシリーズ 「クラウドセキュリティ 実践集」 では、一般的なセキュリティ課題を取り上げ、「なぜ危険なのか?」 というリスクの解説から、 「どうやって直すのか?」 という具体的な修復手順(コンソール、Azure CLI、Terraformなど)まで、分かりやすく解説します。

この記事では、Azure VM でのIP転送の無効化について、リスクと対策を解説します。

ポリシーの説明

IP転送(IP Forwarding)は、仮想マシンが自身のIPアドレス宛てではないネットワークトラフィックを受信し、他の宛先に転送することを可能にするAzureネットワークインターフェイスの機能です。

この機能は、Azureではデフォルトで無効化されており、通常のワークロードVMでは無効のまま維持されるべきです。IP転送が正当に必要とされるのは、以下のような特定のネットワーク仮想アプライアンス(NVA)の場合のみだと判断できます。

- ファイアウォールアプライアンス(Azure Firewall、Palo Alto、Fortinet等)

- VPNゲートウェイアプライアンス

- ロードバランサーアプライアンス(HAProxy、NGINX Plus等)

- カスタムルーターアプライアンス

修復方法

コンソールでの修復手順

Azure コンソールを使用して、VMのIP転送を無効化します。

1. VMのネットワークインターフェース確認

- Azure Portalにログインし、対象のVMを選択

- 左メニューから「ネットワーク」(Networking)を選択

- ネットワークインターフェース名(NIC名)をクリック

- NICのIDを確認(後でログ検索に使用)

2. IP転送の無効化

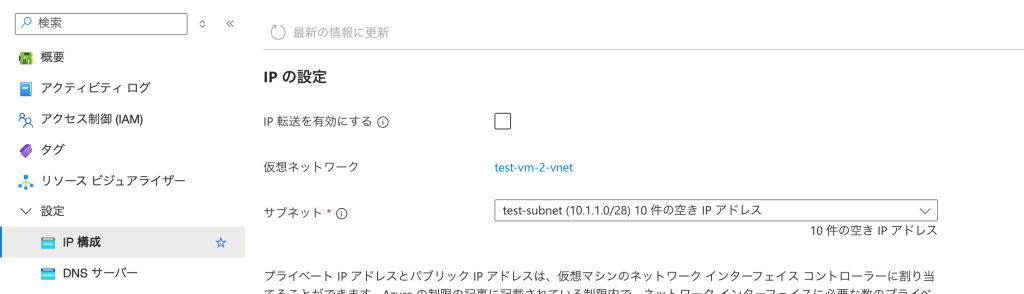

- ネットワークインターフェースの画面で「IP構成」(IP configurations)を選択

- 上部の「IP転送」(IP forwarding)セクションを確認

- 「無効」(Disabled)ラジオボタンを選択

- 「保存」(Save)をクリック

- 保存後、ステータスが「成功」と表示されることを確認

3. 変更の確認と監査

- 保存後、設定が「無効」になっていることを確認

- 変更は即座に反映(VM再起動不要)

- アクティビティログで変更を確認:

- 「モニター」→「アクティビティログ」

- 操作名: Microsoft.Network/networkInterfaces/write

- プロパティ変更: enableIPForwardingがfalseに変更

4. 複数のNICがある場合

- VMに複数のネットワークインターフェースがアタッチされている場合

- 各NICに対して同じ手順を実施

- すべてのNICでIP転送が無効になっていることを確認

5. Azure Policyでの一括適用(推奨)

- Azure Portalで「ポリシー」(Policy)を検索

- 「定義」から以下のポリシーを検索:

- 「Network interfaces should disable IP forwarding」

- 「IP forwarding on your virtual machine should be disabled」

- ポリシー割り当て設定:

- スコープ:サブスクリプションまたは管理グループ

- 効果:”Deny”(新規作成を拒否)または”Audit”(監査のみ)

- 除外:NVA用リソースグループを指定

- 既存リソースの修復:

- 「修復」タブで「修復タスクの作成」

- 修復タスクを実行(最大500リソース同時処理)

最後に

この記事では、Azure VM でのIP転送の無効化について、リスクと対策を解説しました。

IP転送は、Zero Trustネットワークモデルにおいて特に重要なセキュリティ制御です。不要なIP転送の有効化は、ネットワークセグメンテーションを破壊し、MITM攻撃やラテラルムーブメントを可能にする重大なリスクです。

ネットワーク仮想アプライアンス(NVA)以外では必ずIP転送を無効化し、Azure Policyによる予防的制御とアクティビティログによる継続的な監視を実施することを強く推奨します。特にマルチテナント環境や規制対象業界では、この設定はコンプライアンスの必須要件となります。

この問題の検出は弊社が提供するSecurifyのCSPM機能で簡単に検出及び管理する事が可能です。 運用が非常に楽に出来る製品になっていますので、ぜひ興味がある方はお問い合わせお待ちしております。 最後までお読みいただきありがとうございました。この記事が皆さんの役に立てば幸いです。

CSPMについてはこちらで解説しております。併せてご覧ください。