Azure VM ディスクの暗号化設定手順

このブログシリーズ 「クラウドセキュリティ 実践集」 では、一般的なセキュリティ課題を取り上げ、「なぜ危険なのか?」 というリスクの解説から、 「どうやって直すのか?」 という具体的な修復手順(コンソール、Azure CLI、PowerShell、Terraformなど)まで、分かりやすく解説します。

この記事では、Azure VM ディスクの暗号化設定について、リスクと対策を解説します。

ポリシーの説明

Azure 仮想マシンのディスクにおいて、暗号化が有効化されていない状態を検出します。Azure では、すべての VM ディスク(OS ディスクおよびデータディスク)に対して暗号化を適用することが強く推奨されています。ディスク暗号化は、保存データを不正アクセスから保護し、コンプライアンス要件を満たすための重要なセキュリティ機能です。

Azure では主に以下の暗号化オプションが利用可能です:

- Server-Side Encryption (SSE): ストレージレベルでの自動暗号化(既定で有効、プラットフォーム管理キーまたはカスタマー管理キーを使用)

- Azure Disk Encryption (ADE): BitLocker(Windows)またはDM-Crypt(Linux)を使用したVM レベルの暗号化

- Encryption at Host: ホストレベルでのエンドツーエンド暗号化(一時ディスクとキャッシュデータも暗号化)

- ディスク暗号化セット (DES): カスタマー管理キー(CMK)による暗号化の一元管理

リスク

暗号化が有効化されていないディスクには、以下のようなセキュリティリスクが存在します:

1. データ漏洩リスク

- 物理的アクセス: データセンターへの不正アクセスやハードウェア盗難時に、暗号化されていないデータが読み取られる可能性があります

- スナップショット/バックアップの漏洩: 暗号化されていないディスクから作成されたスナップショットやバックアップも同様に保護されていません

- 管理者権限の悪用: 内部脅威による不正なデータアクセスのリスクが高まります

2. コンプライアンス違反

- 規制要件の未達成: HIPAA、PCI-DSS、GDPR などの規制では、保存データの暗号化が要求されています

- 監査での指摘事項: セキュリティ監査において重大な指摘事項となる可能性があります

- ビジネス上の影響: 顧客からの信頼喪失や契約違反によるペナルティのリスク

3. 侵害時の影響拡大

- ランサムウェア攻撃: 暗号化されていないディスクは攻撃者にとって容易なターゲットとなります

- データの改ざん: 暗号化による完全性チェックがないため、データの改ざんが検出しにくくなります

- フォレンジック分析の困難: インシデント発生時、暗号化されていないデータは証拠保全が困難になります

修復方法

コンソールでの修復手順

Azure コンソールを使用して、既存の VM ディスクに暗号化を有効にする手順を説明します。

前提条件の確認

- バックアップの作成: 暗号化を有効にする前に、必ず VM のスナップショットまたはバックアップを作成してください

- メモリ要件: VM には最低 2 GB のメモリが必要です(Windows)、Linux では最低 8 GB を推奨

- VM の種類: Basic、A シリーズ VM では Azure Disk Encryption はサポートされません

- OS の互換性: Windows Server 2008 R2 以降、または対応する Linux ディストリビューションが必要

- ディスクの種類: マネージドディスクのみサポート(アンマネージドディスクは事前に変換が必要)

手順 1: Key Vault の準備

- Azure Portal にログインし、「Key Vault」サービスに移動します

- 「+ 作成」をクリックして新しい Key Vault を作成します

- 以下の設定を行います:

- リソースグループ: VM と同じリソースグループを選択

- Key Vault 名: 一意の名前を入力

- 地域: VM と同じリージョンを選択(重要)

- 価格レベル: Standard を選択

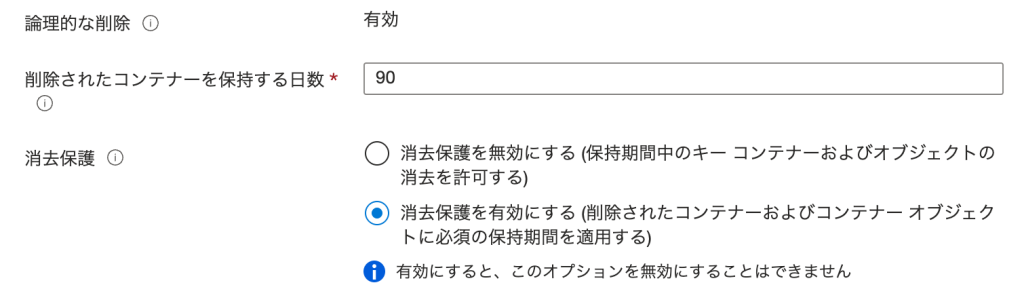

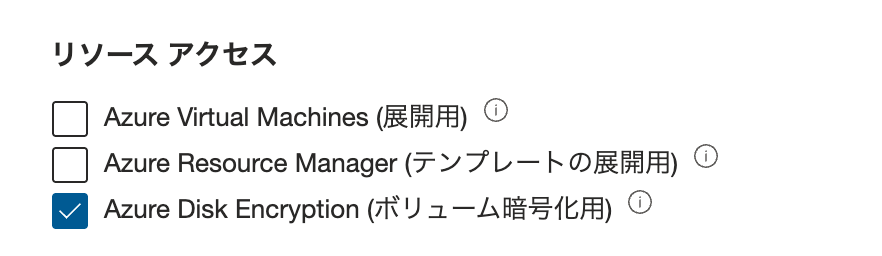

- 「アクセス構成」タブで以下を設定:

- アクセスポリシー: 「Vault アクセス ポリシー」を選択

- Azure Disk Encryption のボリューム暗号化: チェックを入れる(必須)

- 論理的な削除: 有効(既定、7~90日の保持期間を設定)

- 消去保護: 本番環境では有効化を推奨(削除防止機能)

- 「確認および作成」をクリックして Key Vault を作成します

手順 2: VM ディスクの暗号化を有効化

- Azure Portal で対象の仮想マシンに移動します

- 左側のメニューから「ディスク」を選択します

- 上部のメニューバーから「追加設定」をクリックします

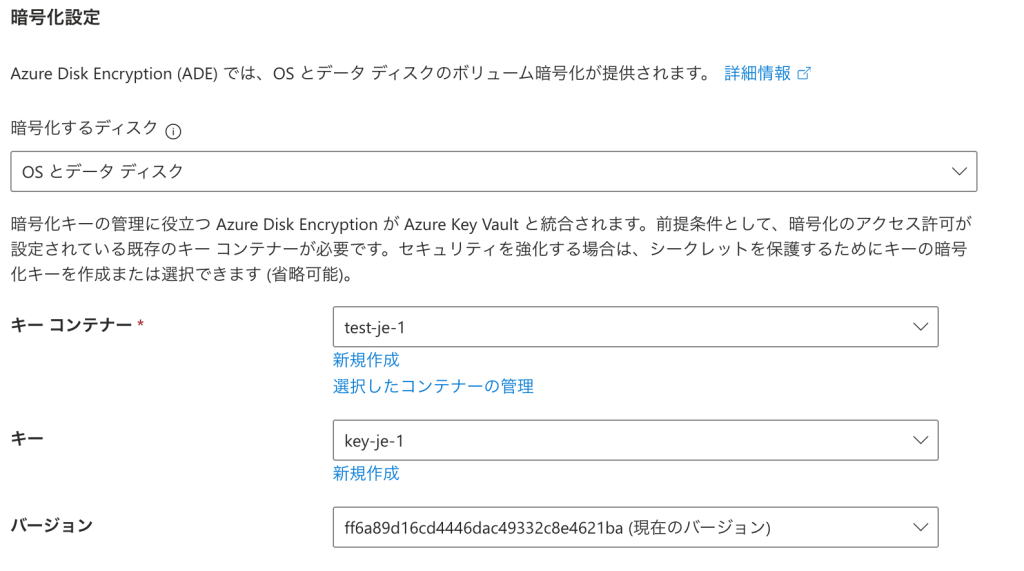

- 「暗号化の設定」画面で以下を設定:

- 暗号化するディスク: 「OS とデータ ディスク」を選択

- 暗号化の設定: 「暗号化のためのキー コンテナーとキーを選択する」をクリック

- Key Vault の選択画面で:

- Key Vault: 手順 1 で作成した Key Vault を選択

- 暗号化キー: 以下のいずれかを選択

- 空白のまま: プラットフォーム管理キーで暗号化(簡単だが管理性が低い)

- 「新規作成」: 新しいキー暗号化キー(KEK)を作成(推奨、より高いセキュリティ)

- 既存のキーを選択: 組織で管理している既存のキーを使用

- 「選択」をクリックして設定を保存します

- 「保存」をクリックして暗号化を開始します

ベストプラクティス

- 段階的な展開: まず開発環境で暗号化を実装し、問題がないことを確認してから本番環境に適用

- キー管理: キーのローテーションポリシーを定義し、定期的にキーを更新

- バックアップ: 暗号化前に必ずバックアップを取得し、暗号化されたディスクのバックアップも定期的に実施

- 監査ログ: Key Vault のアクセスログと暗号化操作のログを有効化し、定期的にレビュー

- 災害復旧: 別リージョンに Key Vault のレプリカを作成し、災害時の復旧計画を策定

最後に

この記事では、Azure VM ディスクの暗号化設定について、リスクと対策を詳細に解説しました。

ディスク暗号化は、データ保護の基本的かつ重要なセキュリティ対策です。特に機密データを扱う環境では、適切な暗号化方式の選択と実装が不可欠です。新規環境ではディスク暗号化セット(DES)を、既存環境では Azure Disk Encryption(ADE)を、パフォーマンスが重要な場合は Encryption at Host の利用を検討してください。

この問題の検出は弊社が提供するSecurifyのCSPM機能で簡単に検出及び管理する事が可能です。 運用が非常に楽に出来る製品になっていますので、ぜひ興味がある方はお問い合わせお待ちしております。 最後までお読みいただきありがとうございました。この記事が皆さんの役に立てば幸いです。

CSPMについてはこちらで解説しております。併せてご覧ください。