Azure Blob Storage アクセスログ監査設定について

このブログシリーズ 「クラウドセキュリティ 実践集」 では、一般的なセキュリティ課題を取り上げ、「なぜ危険なのか?」 というリスクの解説から、 「どうやって直すのか?」 という具体的な修復手順(コンソール、Azure CLI、Terraformなど)まで、分かりやすく解説します。

この記事では、Azure Blob Storageのアクセスログ(診断ログ)の有効化について、セキュリティリスクと具体的な対策方法を詳しく解説します。監査要件やコンプライアンス対応に必要な設定方法を、Azure Portal、Azure CLI、Terraformを使用して実装する手順を紹介します。

ポリシーの説明

Azure Blob Storageのアクセスログ(診断ログ)は、ストレージアカウントに対して行われるすべての操作を記録する重要なセキュリティ機能です。Azure Monitorの診断設定を使用して、StorageRead、StorageWrite、StorageDeleteの3つのログカテゴリを有効化することで、すべての操作を監査できます。これらのログはLog AnalyticsワークスペースでのKQLクエリによる分析、ストレージアカウントへの長期アーカイブ、Event Hub経由でのリアルタイム処理に対応しています。

修復方法

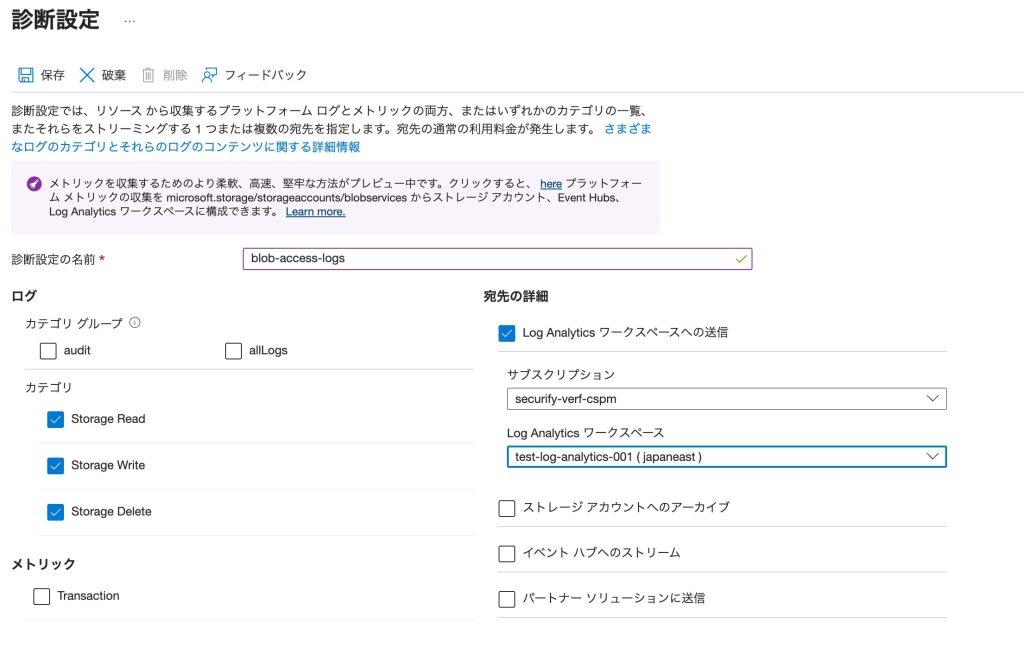

コンソールでの修復手順

Azure コンソールを使用して、Blob Storageのアクセスログを有効にします。

- Azure Portalにサインイン

- Azure Portalにアクセスしてログイン

- ストレージアカウントへ移動

- 左側のメニューから「ストレージアカウント」を選択

- 対象のストレージアカウントをクリック

- 診断設定の構成

- 左側のナビゲーションから「監視」セクションの「診断設定」を選択

- 「blob」をクリック

- 「+ 診断設定を追加する」をクリック

- ログカテゴリの選択

- 診断設定の名前を入力(例:blob-access-logs)

- 「ログ」セクションで以下をチェック:

- ✅ StorageRead(読み取り操作のログ)

- ✅ StorageWrite(書き込み操作のログ)

- ✅ StorageDelete(削除操作のログ)

- 「メトリック」セクションで「Transaction」をチェック

- ログの送信先を設定

- 以下から1つ以上を選択:

- ✅ Log Analytics ワークスペースに送信(推奨:クエリや分析が容易)

- ✅ ストレージアカウントにアーカイブ(長期保存用)

- ✅ イベントハブへのストリーム(リアルタイム処理用)

- 以下から1つ以上を選択:

- 保存

- 「保存」ボタンをクリックして設定を適用

重要な注意事項:

- ログが表示されるまで最大1時間かかる場合があるため、設定後すぐにテストしないこと

- ターゲットリソースIDには必ず

/blobServices/default/を含める(ストレージアカウントレベルではなくサービスレベル) - ログデータは課金対象のため、コストと保持期間のバランスを考慮

- 2025年9月30日以降、診断設定での保存期間設定は無効になるため、Azure Storageライフサイクル管理ポリシーへの移行を計画

まとめ

この記事では、Azure Blob Storageのアクセスログ(診断ログ)有効化について、セキュリティリスクと具体的な対策方法を解説しました。

アクセスログを有効化することで、不正アクセスの早期発見、コンプライアンス要件の充足、インシデント対応能力の向上が実現できます。特に規制業界においては、監査ログの保持は必須要件となっているため、早急な対応が推奨されます。

この問題の検出は弊社が提供するSecurifyのCSPM機能で簡単に検出及び管理する事が可能です。 運用が非常に楽に出来る製品になっていますので、ぜひ興味がある方はお問い合わせお待ちしております。 最後までお読みいただきありがとうございました。この記事が皆さんの役に立てば幸いです。

CSPMについてはこちらで解説しております。併せてご覧ください。