SMBファイル共有のSMBチャネル暗号化設定について

このブログシリーズ 「クラウドセキュリティ 実践集」 では、一般的なセキュリティ課題を取り上げ、「なぜ危険なのか?」 というリスクの解説から、 「どうやって直すのか?」 という具体的な修復手順(Azure Portal、Azure CLI、Terraformなど)まで、分かりやすく解説します。

この記事では、SMBファイル共有の「SMBチャネル暗号化」が「AES-256-GCM」以上に設定されていないについて、リスクと対策を解説します。

ポリシーの説明

SMBチャネル暗号化は、クライアントとAzureファイル共有間のデータ転送を保護する重要なセキュリティ機能です。AES-256-GCM(Advanced Encryption Standard 256-bit Galois/Counter Mode)は、現在利用可能な最も強力な暗号化アルゴリズムの1つで、256ビットの暗号化キーと14ラウンドの暗号化処理により、極めて高いセキュリティレベルを提供します。

GCM(Galois/Counter Mode)は、暗号化と認証を同時に提供するAEAD(Authenticated Encryption with Associated Data)モードであり、データの機密性と整合性を同時に保証します。SMB 3.1.1ではAES-256-GCMがサポートされ、より古いバージョンで使用されるCCMモードよりも高速かつ安全です。

修復方法

コンソールでの修復手順

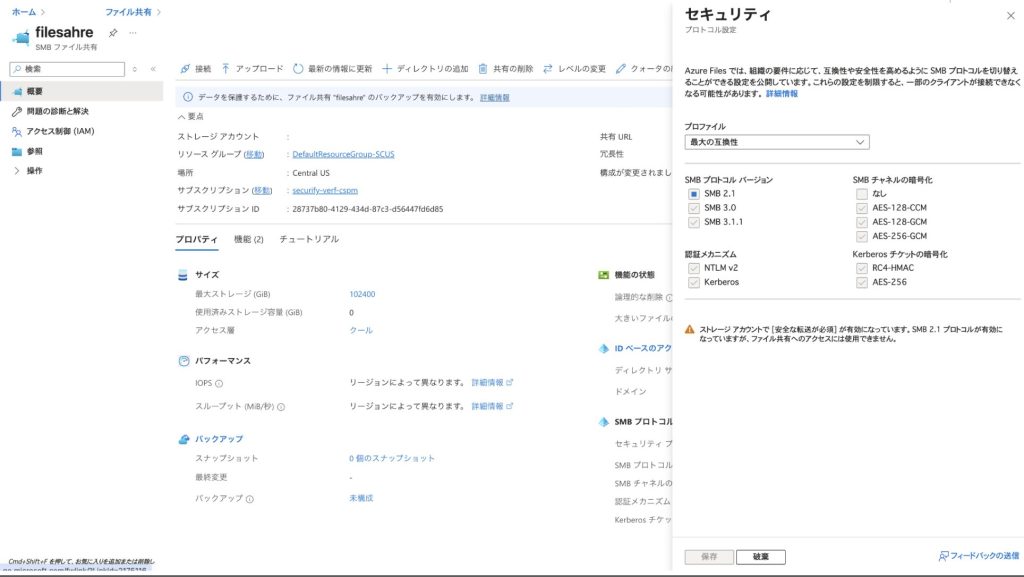

Azure コンソールを使用して、SMBチャネル暗号化をAES-256-GCM以上に設定します。

- Azure Portalにサインイン

- https://portal.azure.com にアクセス

- ストレージアカウント管理者権限を持つアカウントでログイン

- 対象のストレージアカウントに移動

- 左側のメニューから「ストレージアカウント」を選択

- 暗号化設定を更新するストレージアカウントをクリック

- ファイル共有設定を開く

- ストレージアカウントの左側メニューで「データストレージ」セクションを展開

- 「ファイル共有」をクリック

- 上部の「ファイル共有の設定」ボタンをクリック

- セキュリティプロファイルの選択

- 「セキュリティ設定」セクションで「カスタム」を選択

- これにより詳細な暗号化オプションが表示されます

- SMBチャネル暗号化の設定

- 「SMBチャネル暗号化」セクションで以下を設定:

- 「AES-256-GCM」のチェックボックスをオン(必須)

- 「AES-128-GCM」のチェックを外す(互換性が不要な場合)

- 「AES-128-CCM」のチェックを外す(非推奨)

- 「SMBチャネル暗号化」セクションで以下を設定:

- 関連するセキュリティ設定の確認

- 「SMBプロトコルバージョン」: SMB 3.1.1のみを選択

- 「Kerberos認証」: 有効化

- 「Kerberosチケット暗号化」: AES-256を選択

- 設定の保存

- 「保存」ボタンをクリック

- 変更の確認ダイアログが表示された場合は「はい」を選択

最後に

この記事では、SMBファイル共有の「SMBチャネル暗号化」が「AES-256-GCM」以上に設定されていない場合のリスクと対策を解説しました。

AES-256-GCM暗号化は、現在および将来のセキュリティ脅威に対する最強の防御を提供します。量子コンピューティングの進化、規制要件の強化、高度な攻撃者の存在を考慮すると、最強の暗号化標準の採用は必須となっています。性能への影響は最小限であり、セキュリティの向上は計り知れません。

特に重要なデータや長期保存が必要なデータについては、「Harvest Now, Decrypt Later」攻撃を考慮し、今すぐAES-256-GCMへの移行を実施することが重要です。

この問題の検出は弊社が提供するSecurifyのCSPM機能で簡単に検出及び管理する事が可能です。 運用が非常に楽に出来る製品になっていますので、ぜひ興味がある方はお問い合わせお待ちしております。 最後までお読みいただきありがとうございました。この記事が皆さんの役に立てば幸いです。

CSPMについてはこちらで解説しております。併せてご覧ください。