Azure SignalR サービスにおけるプライベートリンク設定について

このブログシリーズ 「クラウドセキュリティ 実践集」 では、一般的なセキュリティ課題を取り上げ、「なぜ危険なのか?」 というリスクの解説から、 「どうやって直すのか?」 という具体的な修復手順(コンソール、Azure CLI、Terraformなど)まで、分かりやすく解説します。

この記事では、Azure SignalR Serviceでプライベートリンクが未設定となっている問題について、リスクと対策を解説します。

ポリシーの説明

Azure SignalR Serviceは、リアルタイムWeb機能を提供する完全マネージドサービスです。WebSocket、Server-Sent Events(SSE)、Long Pollingなどの多様なトランスポートプロトコルを自動的にフォールバックしながらサポートし、サーバーからクライアントへの即座のコンテンツプッシュを可能にします。SignalRは、チャット、リアルタイム通知、ライブダッシュボード、IoTテレメトリーなどの用途で広く利用されています。

プライベートリンクは、仮想ネットワーク(VNet)内のクライアントがAzure SignalR Serviceにプライベートエンドポイント経由で安全にアクセスできるようにする機能です。ネットワークトラフィックは、Microsoftバックボーンネットワーク上のプライベートリンクを経由し、パブリックインターネットへの露出を排除します。これにより、ネットワーク分離を実現し、データ流出リスクを大幅に軽減できます。

修復方法

コンソールでの修復手順

Azure コンソールを使用して、SignalR Serviceにプライベートリンクを設定し、ネットワークセキュリティを強化します。

ステップ1:SignalR Serviceへのナビゲーション

- Azure portalにサインインします

- 既存のSignalR Serviceリソースに移動します

- 左側のメニューから「ネットワーク」を選択します

ステップ2:プライベートエンドポイントの作成

- 「プライベートアクセス」タブを選択します

- 「+ プライベートエンドポイントを追加」をクリックします

- プライベートエンドポイントの基本設定を構成します:

- サブスクリプション:使用するサブスクリプションを選択

- リソースグループ:適切なリソースグループを選択

- 名前:わかりやすい名前を入力(例:

pe-signalr-production) - ネットワークインターフェース名:自動生成のままか、カスタム名を設定

- リージョン:VNetと同じリージョンを選択(必須)

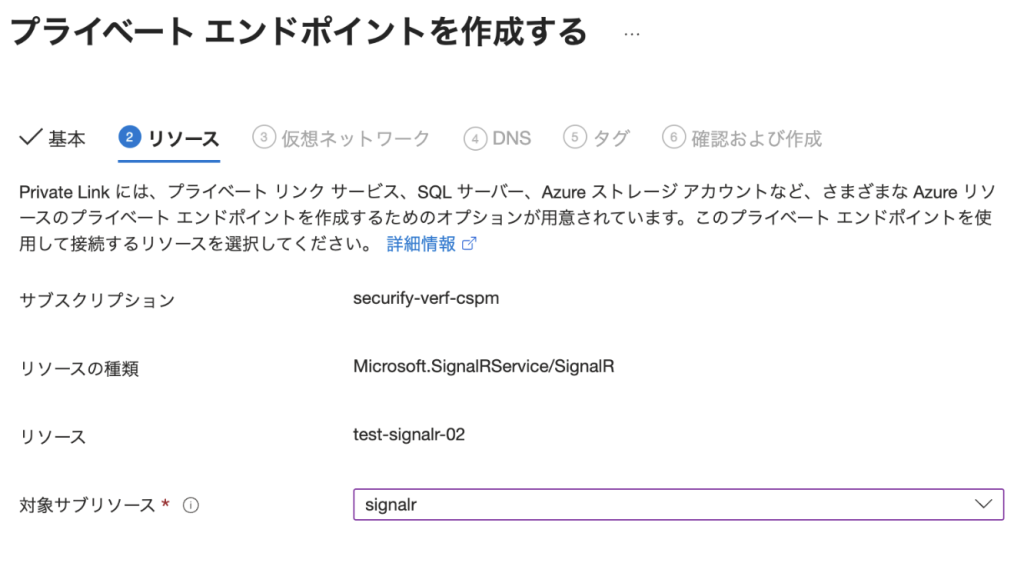

ステップ3:リソース接続の構成

- ターゲットサブリソース:「signalr」を選択

- 仮想ネットワーク:ターゲットとなるVNetを選択

- サブネット:プライベートエンドポイント用のサブネットを選択

- 注意:サブネットには十分なIPアドレス空間が必要(最小/28、推奨/27)

- プライベートエンドポイント専用サブネットの使用を推奨(他のリソースとの混在を避ける)

- アプリケーションセキュリティグループ:必要に応じて選択

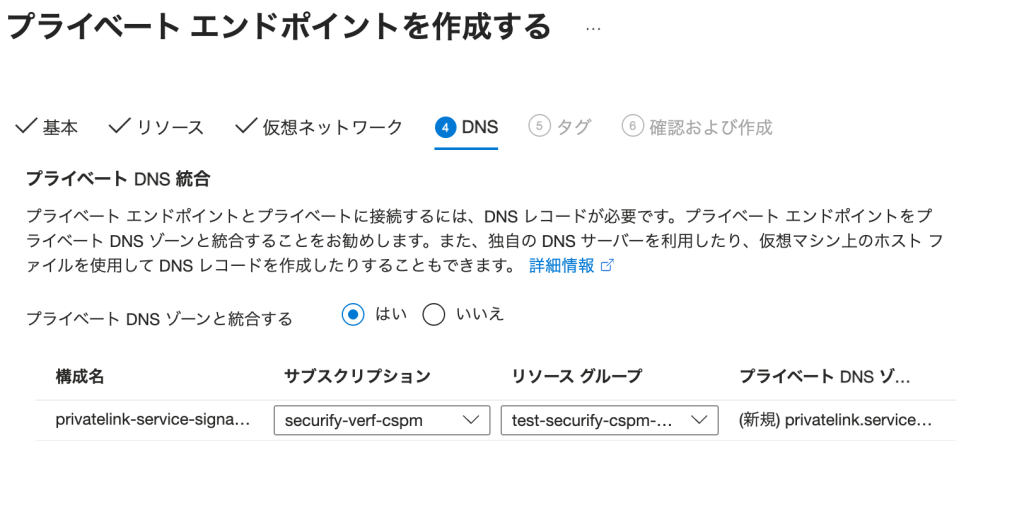

- プライベートDNS統合:

- 「プライベートDNSゾーンと統合する」を「はい」に設定

- DNSゾーン:

privatelink.service.signalr.netを選択または新規作成

ステップ4:ネットワークアクセス制御の設定

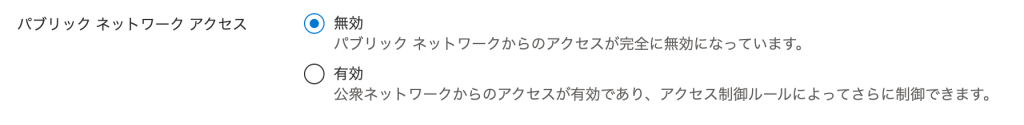

- 「ネットワーク」→「パブリックアクセス」タブに移動

- パブリックネットワークアクセス:

- 完全な分離を実現する場合:「無効」を選択

- 段階的移行の場合:「選択したネットワークから有効」を選択

- 「選択したネットワークから有効」を選択した場合:

- 既定のアクションを「拒否」に設定

- 必要に応じてIPルールを追加(移行期間中のみ)

- リクエストタイプの制限:

- ClientConnection:WebSocket/SSE/LongPollingクライアント接続(段階移行時は許可、最終的に制限)

- ServerConnection:サーバー側SDK接続(プライベートエンドポイント経由のみ必須)

- RESTAPI:管理API(プライベートエンドポイント経由のみ必須、セキュリティ観点で重要)

- Trace:診断トレース接続(運用監視用、必要に応じて許可)

最後に

この記事では、Azure SignalR Serviceでプライベートリンクが未設定となっている問題について、リスクと対策を解説しました。

プライベートリンクを実装することで、ネットワークトラフィックの完全な分離を実現し、パブリックインターネットへの露出を排除できます。これにより、データ漏洩リスクの大幅な削減、攻撃対象領域の縮小、規制要件への準拠が可能になります。

段階的な移行アプローチを採用し、適切な監視とログ設定を実装することで、安全かつ確実にプライベートリンクへの移行を実現できます。

この問題の検出は弊社が提供するSecurifyのCSPM機能で簡単に検出及び管理する事が可能です。 運用が非常に楽に出来る製品になっていますので、ぜひ興味がある方はお問い合わせお待ちしております。 最後までお読みいただきありがとうございました。この記事が皆さんの役に立てば幸いです。

CSPMについてはこちらで解説しております。併せてご覧ください。

参考資料

- Azure SignalR Service のネットワーク アクセス制御を構成する | Microsoft Learn

- プライベート エンドポイントを使用する – Azure SignalR Service | Microsoft Learn

- Azure SignalR Service のセキュリティ ベースライン | Microsoft Learn

- Azure Private Link のドキュメント | Microsoft Learn

- Azure SignalR Service の診断ログ | Microsoft Learn

- MITRE ATT&CK – T1021: Remote Services

- CWE-923: Improper Restriction of Communication Channel to Intended Endpoints

- NIST SP 800-207: Zero Trust Architecture