Azure Key Vaultの論理削除と消去防止機能を有効化について

このブログシリーズ 「クラウドセキュリティ 実践集」 では、一般的なセキュリティ課題を取り上げ、「なぜ危険なのか?」 というリスクの解説から、 「どうやって直すのか?」 という具体的な修復手順(コンソール、Azure CLI、Terraformなど)まで、分かりやすく解説します。

この記事では、Azure Key Vaultの論理削除と消去防止機能を有効にしてデータ損失を防ぐについて、リスクと対策を解説します。

ポリシーの説明

Azure Key Vaultは、FIPS 140-2 Level 2(Premium SKUおよびManaged HSMではLevel 3)認定のハードウェアセキュリティモジュール(HSM)で保護された、暗号化キー、シークレット、証明書、ストレージアカウントキーを安全に格納・管理するためのマネージドサービスです。Key Vaultの論理削除(Soft Delete)と消去防止(Purge Protection)機能は、誤削除、悪意のある削除、ランサムウェア攻撃からデータを保護する必須のセキュリティ機能です。

論理削除機能は、削除されたKey Vaultやそのオブジェクト(キー、シークレット、証明書)を指定された保持期間(7〜90日、デフォルト90日)の間、削除済み状態で保持します。削除されたオブジェクトは「削除済み」状態となり、明示的な回復操作または保持期間の経過まで保持されます。重要:2020年12月以降に作成されたKey Vaultでは論理削除がデフォルトで有効になっており、2025年2月以降はすべてのKey Vaultで論理削除が必須となり無効化不可となります。

消去防止(Purge Protection)機能は、論理削除された項目が保持期間中に完全削除(パージ)されることを防ぐイミュータブル(不変)な保護層です。この機能を有効にすると、Key Vault Contributor権限やサブスクリプション所有者を含むいかなるユーザー、さらにはMicrosoftサポートであっても、保持期間が経過するまでデータを完全削除できません。

修復方法

コンソールでの修復手順

Azure コンソールを使用して、Key Vaultの論理削除と消去防止機能を有効にします。

新規Key Vault作成時の設定

- Azure Portalにサインイン

- https://portal.azure.com にアクセス

- 管理者権限を持つアカウントでログイン

- Key Vaultリソースの作成

- 「リソースの作成」をクリック

- 検索ボックスで「Key Vault」を検索し選択

- 「作成」ボタンをクリック

- 基本設定の構成

- サブスクリプションを選択

- リソースグループを選択または新規作成

- Key Vault名を入力(グローバルで一意である必要があります)

- リージョンを選択

- 価格レベルを選択(StandardまたはPremium)

- Standard: ソフトウェアで保護されたキー(FIPS 140-2 Level 2)

- Premium: HSMで保護されたキー(FIPS 140-2 Level 2)

- 回復オプションの設定

- 「次へ: アクセス構成」をクリック

- アクセス許可モデル:「Azure ロールベースのアクセス制御(推奨)」を選択

- 「次へ: ネットワーク」をクリック

- 「次へ: 回復」をクリック

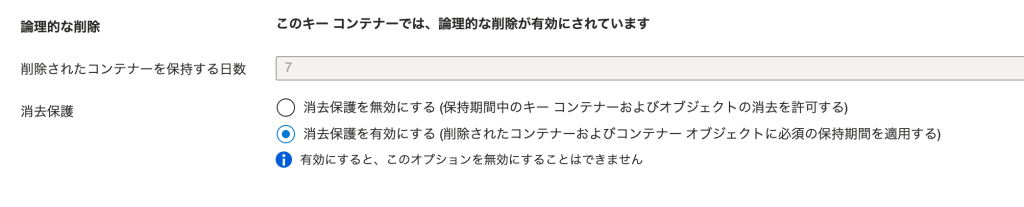

- 「論理的な削除」設定:

- 「有効」になっていることを確認(2020年12月以降デフォルトで有効)

- 削除の保持期間:90日を選択(本番環境必須、CISベンチマーク推奨値)

- 「消去保護」設定:

- 「消去保護を有効にする」チェックボックスを必ずオン

- 警告:一度有効にすると無効化不可(イミュータブル設定)

- 確認と作成

- 設定内容を確認

- 「作成」をクリックしてデプロイ

既存Key Vaultの設定変更

- Key Vaultリソースへの移動

- Azure Portalで「Key Vault」を検索

- 対象のKey Vaultを選択

- プロパティの設定

- 左側のメニューから「設定」→「プロパティ」を選択

- 「論理削除」セクション:

- 状態:「有効」であることを確認

- 保持日数:現在の設定を確認(変更不可)

- 「消去保護」セクション:

- トグルを「有効」に切り替え

- 警告メッセージ:「この操作は元に戻せません」を確認

- 理解した上で続行

- 設定の保存

- 「保存」ボタンをクリック

- 設定変更の確認ダイアログで「はい」を選択

削除されたKey Vaultの回復手順

- 削除されたKey Vaultの検索

- Azure Portalのホームページで「Key Vault」を検索

- 「削除されたコンテナーの管理」をクリック

- 削除されたKey Vaultの選択

- サブスクリプションを選択

- 削除されたKey Vaultの一覧から対象を選択

- 回復の実行

- 「回復」ボタンをクリック

- 回復の確認ダイアログで「はい」を選択

- 回復処理の完了を待つ(数分かかる場合があります)

削除されたオブジェクトの回復手順

- Key Vaultへの移動

- 対象のKey Vaultを開く

- 削除されたオブジェクトの管理

- キーの回復: 「キー」→「削除されたキーの管理」

- シークレットの回復: 「シークレット」→「削除されたシークレットの管理」

- 証明書の回復: 「証明書」→「削除された証明書の管理」

- オブジェクトの回復

- 削除されたオブジェクトを選択

- 「回復」ボタンをクリック

- 回復処理の完了を確認

最後に

この記事では、Azure Key Vaultの論理削除と消去防止機能を有効にしてデータ損失を防ぐ方法について、リスクと対策を解説しました。

Key Vaultは、ゼロトラストセキュリティアーキテクチャの中核となる「信頼の基点(Root of Trust)」として機能します。論理削除(90日保持)と消去防止の両機能を有効にすることは、CIS Azure Foundations Benchmarkをはじめとする業界標準が要求する必須要件です。これらの設定により、ランサムウェア攻撃、内部脅威、オペレーションミスという3大リスクから組織の最重要資産を保護できます。2025年2月の必須化を前に、早急な対応を推奨します。設定は不可逆的であるため、特に本番環境では慎重な計画と実装が必要です。

この問題の検出は弊社が提供するSecurifyのCSPM機能で簡単に検出及び管理する事が可能です。 運用が非常に楽に出来る製品になっていますので、ぜひ興味がある方はお問い合わせお待ちしております。 最後までお読みいただきありがとうございました。この記事が皆さんの役に立てば幸いです。

CSPMについてはこちらで解説しております。併せてご覧ください。

参考情報

- Azure Key Vault の論理削除の概要 | Microsoft Learn

- Key Vault の消去保護 | Microsoft Learn

- Azure Key Vault のベスト プラクティス | Microsoft Learn

- CIS Microsoft Azure Foundations Benchmark v2.0.0

- Azure Key Vault RBAC組み込みロール | Microsoft Learn

- Terraform azurerm_key_vault Resource

- Key Vault論理削除の必須化について | Microsoft Azure Updates

- FIPS 140-2 認定 | NIST

- ISO/IEC 27001:2022 Information security controls