Azure Key Vault プライベートエンドポイントの設定について

このブログシリーズ 「クラウドセキュリティ 実践集」 では、一般的なセキュリティ課題を取り上げ、「なぜ危険なのか?」 というリスクの解説から、 「どうやって直すのか?」 という具体的な修復手順(コンソール、Azure CLI、Terraformなど)まで、分かりやすく解説します。

この記事では、「Key Vaultでプライベートエンドポイントが未設定となっている」について、リスクと対策を解説します。

ポリシーの説明

Azure Private Endpointは、Azure PaaSサービスをプライベートネットワーク内のIPアドレスでアクセス可能にする機能です。Key Vaultにプライベートエンドポイントを設定することで、インターネット経由のアクセスを完全に遮断し、仮想ネットワーク内からのみアクセス可能にできます。これにより、機密データを扱うKey Vaultへの不正アクセスリスクを大幅に低減し、ゼロトラストセキュリティモデルを実現します。

重要: プライベートエンドポイントを使用することで、データの流れはすべてMicrosoftのバックボーンネットワーク内に留まり、パブリックインターネットを経由しません。DNS設定にはprivatelink.vaultcore.azure.netゾーンが必須で、適切なDNS解決により、既存のアプリケーションコードを変更することなくプライベートエンドポイント経由でアクセスできます。

修復方法

コンソールでの修復手順

Azure コンソールを使用して、Key Vaultにプライベートエンドポイントを設定します。

- Azure Portalにログイン

- https://portal.azure.com にアクセスし、適切な権限を持つアカウントでログインします

- 必要な権限: ネットワーク共同作成者およびKey Vault共同作成者ロール

- Key Vaultサービスに移動

- ポータルの検索バーで「Key vaults」を検索し、サービスを選択します

- 対象のKey Vaultを選択

- プライベートエンドポイントを設定したいKey Vaultを選択します

- ネットワーク設定に移動

- 左側のメニューから「設定」セクションの「ネットワーク」を選択します

- プライベートエンドポイント接続の作成

- 「プライベート エンドポイント接続」タブを選択します

- 「+ プライベート エンドポイント」をクリックします

- 基本設定の構成

- サブスクリプション: 適切なサブスクリプションを選択

- リソースグループ: プライベートエンドポイント用のリソースグループを選択(Key Vaultと同じRGを推奨)

- 名前: わかりやすい名前を入力(例: pe-kv-prod-001)

- ネットワークインターフェース名: 自動生成されますが、必要に応じて変更可能

- 地域: Key Vaultと同じ地域を選択(必須)

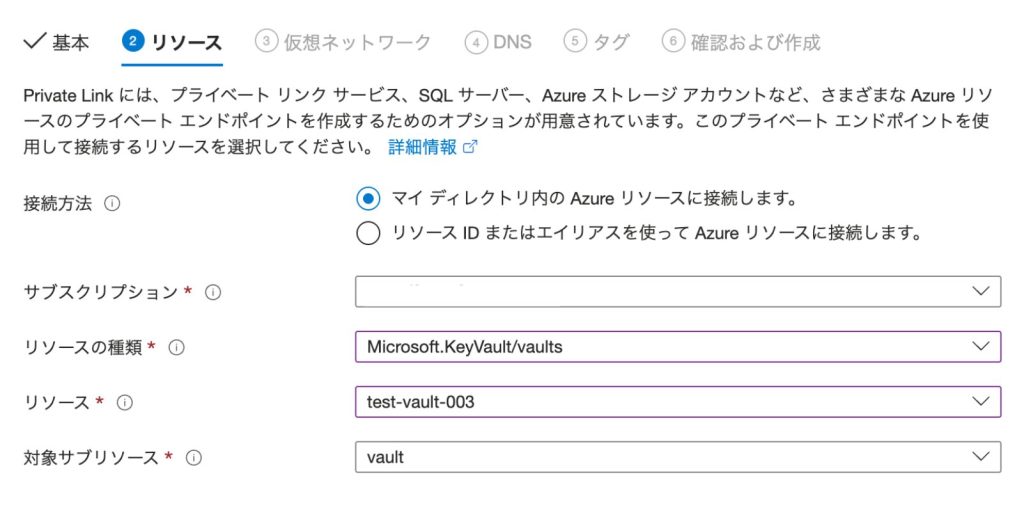

- リソース設定

- 接続方法: 「マイ ディレクトリ内の Azure リソースに接続します」を選択

- サブスクリプション: Key Vaultが存在するサブスクリプション

- リソースの種類: Microsoft.KeyVault/vaults

- リソース: 対象のKey Vault

- 対象サブリソース: vault(自動選択)

- 仮想ネットワーク設定

- 仮想ネットワーク: Key Vaultにアクセスする仮想ネットワークを選択

- サブネット: プライベートエンドポイント専用のサブネットを選択(推奨)

- 注意: サブネットのサイズは/28以上を推奨

- プライベートエンドポイントのネットワークポリシーを無効化する必要があります

- プライベートIPの構成: 「動的に割り当てる」を選択(通常)

- アプリケーションセキュリティグループ: 必要に応じて設定

- DNS設定

- 「プライベートDNSゾーンと統合する」: 「はい」を選択(強く推奨)

- サブスクリプション: DNS ゾーンを作成するサブスクリプション

- リソースグループ: DNS ゾーン用のリソースグループ

- プライベートDNSゾーン: 新規作成または既存の

privatelink.vaultcore.azure.netを選択

- タグの設定

- 環境、所有者、コスト センターなどの管理タグを追加

- 確認と作成

- 設定内容を確認し、「作成」をクリックします

- デプロイメントが完了するまで待機(通常2-3分)

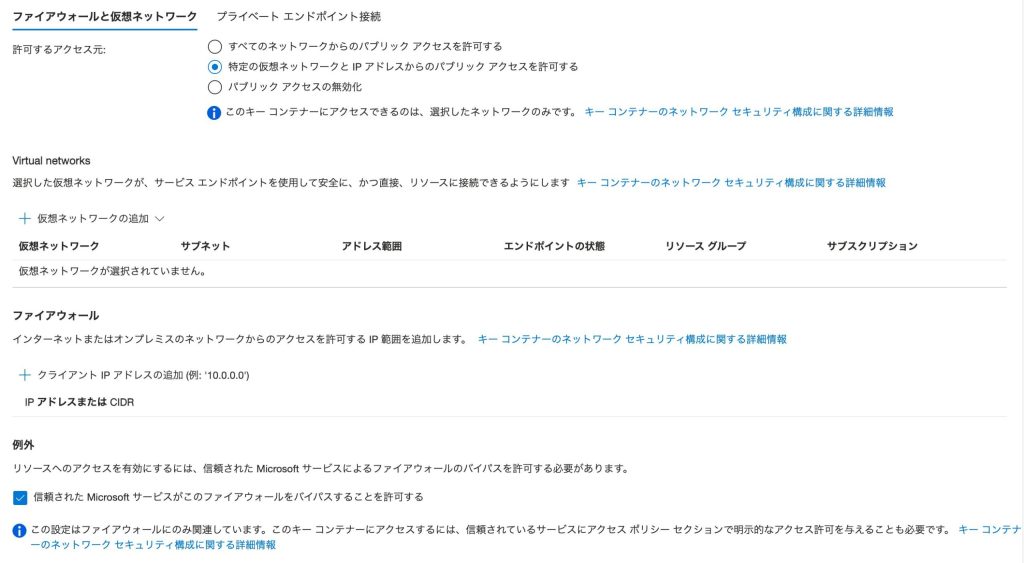

- パブリックアクセスの無効化

- Key Vaultのネットワーク設定に戻ります

- 「ファイアウォールと仮想ネットワーク」タブを選択

- 「許可するアクセス元」を「特定の仮想ネットワークと IP アドレスからのパブリック アクセスを許可する」に変更

- または「無効」を選択してパブリックアクセスを完全に遮断

- 「信頼された Microsoft サービスがこのファイアウォールをバイパスすることを許可する」のチェックを検討

- 「保存」をクリック

重要な考慮事項:

- プライベートエンドポイント作成後、DNSの伝播に最大10分かかる場合があります

- 既存のアプリケーションの接続性を事前にテストしてから、パブリックアクセスを無効化してください

- DNS解決の確認:

nslookup {vault-name}.vault.azure.netでプライベートIPが返されることを確認 - バックアップやディザスタリカバリのシナリオも考慮してください

- 複数のリージョンを使用する場合は、各リージョンにプライベートエンドポイントが必要です

まとめ

この記事では、「Key Vaultでプライベートエンドポイントが未設定となっている」について、リスクと対策を解説しました。

プライベートエンドポイントは、Azure Key Vaultへの安全なアクセスを実現する最も効果的な方法です。パブリックインターネットからの完全な分離と、privatelink.vaultcore.azure.netゾーンを使用したDNS解決により、機密データへの不正アクセスリスクを排除し、PCI-DSS、HIPAA等の厳格なコンプライアンス要件を満たすことができます。特に本番環境では、プライベートエンドポイントの使用は必須のセキュリティ要件と考えるべきです。

この問題の検出は弊社が提供するSecurifyのCSPM機能で簡単に検出及び管理する事が可能です。 運用が非常に楽に出来る製品になっていますので、ぜひ興味がある方はお問い合わせお待ちしております。 最後までお読みいただきありがとうございました。この記事が皆さんの役に立てば幸いです。

CSPMについてはこちらで解説しております。併せてご覧ください。