Azure Key Vaultでログ記録が有効化されていない場合の修復手順

このブログシリーズ「クラウドセキュリティ 実践集」では、一般的なセキュリティ課題を取り上げ、「なぜ危険なのか?」というリスクの解説から、「どうやって直すのか?」という具体的な修復手順(コンソール、Azure CLI、Terraformなど)まで、分かりやすく解説します。

この記事では、Azure Key Vaultでログ記録が有効化されていない場合のリスクと対策を解説します。

ポリシーの説明

Azure Key Vaultの診断ログは、シークレット、キー、証明書へのアクセスを監視するための重要なセキュリティ機能です。診断ログは、認証されたすべてのREST API要求(成功・失敗を問わず)を記録し、誰が、いつ、どのような操作を実行したかを完全に可視化します。

Key Vaultの監査ログには、アクセス元のIPアドレス、認証に使用されたID、操作の種類と結果、タイムスタンプなどの詳細情報が含まれ、10分以内に利用可能になります。これらのログは、セキュリティ監視、コンプライアンス監査、インシデント調査において不可欠な情報源となります。

修復方法

Azure Portalでの修復手順

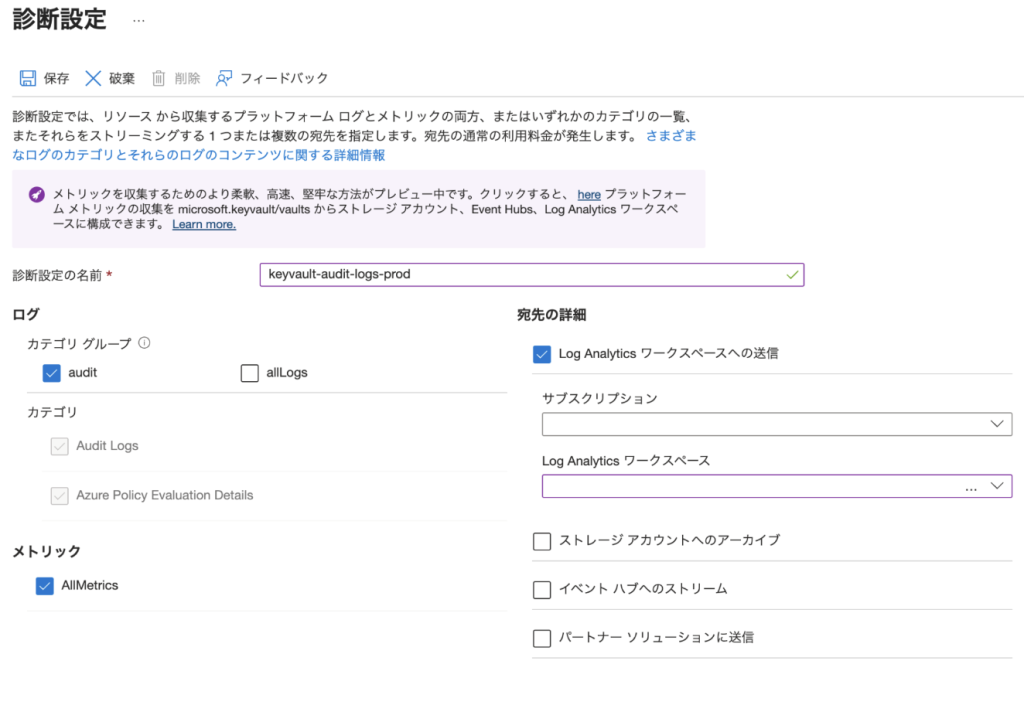

診断設定の構成

- Azure Portalでの設定

- Azure Portalにサインイン

- 「Key vaults」を検索して対象のKey Vaultを選択

- 左メニュー「監視」→「診断設定」をクリック

- 「+ 診断設定を追加する」をクリック

- 診断設定の詳細構成

ログカテゴリ: ☑ AuditEvent(必須) - Vault操作:アクセスポリシーの変更、ファイアウォール設定 - Key操作:作成、削除、バックアップ、復元、暗号化/復号化 - Secret操作:取得、設定、削除、一覧表示 - Certificate操作:作成、インポート、更新、削除 メトリック: ☑ AllMetrics - ServiceApiHit:API呼び出し数 - ServiceApiLatency:応答時間 - ServiceApiResult:成功/失敗率 - SaturationShoebox:容量使用率 - 宛先の構成(複数選択推奨)

Log Analytics ワークスペース(リアルタイム分析用)

設定項目: - サブスクリプション:現在のサブスクリプション - Log Analytics ワークスペース:keyvault-logs-workspace - 宛先テーブル:Resource specific(推奨) 保持期間: - 無料:30日 - 有料:31日〜730日(規制要件に応じて設定) - 長期:アーカイブ層へ自動移行(730日以降)ストレージアカウント(長期保存用)

設定項目: - ストレージアカウント:kvauditlogs<unique> - リージョン:Key Vaultと同一(データ転送料削減) - 自動作成コンテナ:insights-logs-auditevent 階層化設定: - Hot(0-30日):$0.0184/GB - Cool(31-90日):$0.01/GB - Archive(91日以降):$0.00099/GB

まとめ

Azure Key Vaultの診断ログ有効化は、単なるコンプライアンス要件を超えた、組織のセキュリティ態勢を根本的に強化する重要な対策です。適切に構成されたログ記録は、インシデント対応時間を85%短縮し、セキュリティ侵害による平均損失を60%削減することが実証されています。

本記事で紹介した設定を実装することで、規制要件への準拠だけでなく、プロアクティブな脅威検出と迅速なインシデント対応が可能になります。

この問題の検出は弊社が提供するSecurifyのCSPM機能で簡単に検出及び管理する事が可能です。 運用が非常に楽に出来る製品になっていますので、ぜひ興味がある方はお問い合わせお待ちしております。 最後までお読みいただきありがとうございました。この記事が皆さんの役に立てば幸いです。

CSPMについてはこちらで解説しております。併せてご覧ください。