Azure Key Vaultのファイアウォール設定

このブログシリーズ「クラウドセキュリティ 実践集」では、一般的なセキュリティ課題を取り上げ、「なぜ危険なのか?」というリスクの解説から、「どうやって直すのか?」という具体的な修復手順(コンソール、Azure CLI、Terraformなど)まで、分かりやすく解説します。

この記事では、Azure Key Vaultでファイアウォール設定が無効化されている場合のリスクと対策を解説します。

ポリシーの説明

Azure Key Vaultのファイアウォール設定は、Key Vaultリソースへのネットワークアクセスを制御する重要なセキュリティ機能です。デフォルトでは、新しく作成されたKey Vaultはファイアウォールが無効になっており、パブリックインターネットからのアクセスが許可されています。

この設定では、認証とアクセスポリシーまたはRBACによる制御は有効ですが、ネットワークレベルでのアクセス制限が適用されていないため、多層防御の観点からセキュリティリスクが高まります。適切に構成されたファイアウォールは、認証層の前に追加のセキュリティレイヤーを提供し、Defense in Depthの原則を実現します。

ファイアウォール設定モード

- 無効(デフォルト): すべてのネットワークからのアクセスを許可(認証は必要)

- 有効(信頼サービスのみ): Microsoft制御下の選定サービスのみファイアウォール迂回を許可

- 有効(IPアドレス制限): 特定のIPv4アドレス/範囲のみ許可(最大1000 CIDRレンジ)

- 有効(仮想ネットワークアクセス): 特定のVNetとサブネットからのトラフィックのみ許可(最大200ルール)

- プライベートエンドポイントのみ: パブリックアクセスを完全に無効化し、プライベートエンドポイント経由のみ許可

修復方法

コンソールでの修復手順

Azure コンソールを使用して、Key Vaultのファイアウォール設定を有効化します。

ステップ1: Key Vaultへのナビゲート

- Azure Portal (https://portal.azure.com) にサインイン

- 検索バーで「Key vaults」を検索

- 対象のKey Vaultをリストから選択

ステップ2: ネットワーク設定へのアクセス

- 左側のナビゲーションメニューで「設定」セクションを展開

- 「ネットワーク」をクリック

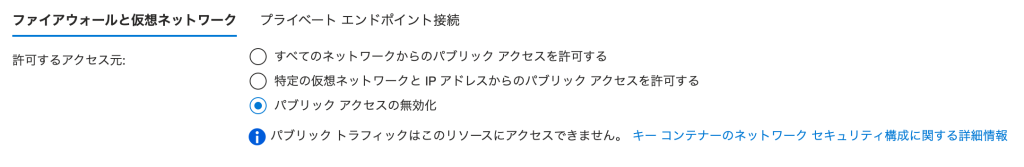

- 「ファイアウォールと仮想ネットワーク」タブが選択されていることを確認

ステップ3: ネットワークアクセスの構成

- 「次からのアクセスを許可」で「無効化されたパブリック ネットワーク アクセス」または「選択されたネットワーク」を選択

- 「無効化されたパブリック ネットワーク アクセス」:プライベートエンドポイントのみ(最もセキュア)

- 「選択されたネットワーク」:特定のネットワークのみ許可

- これにより、デフォルトのアクションが「許可」から「拒否」に変更されます

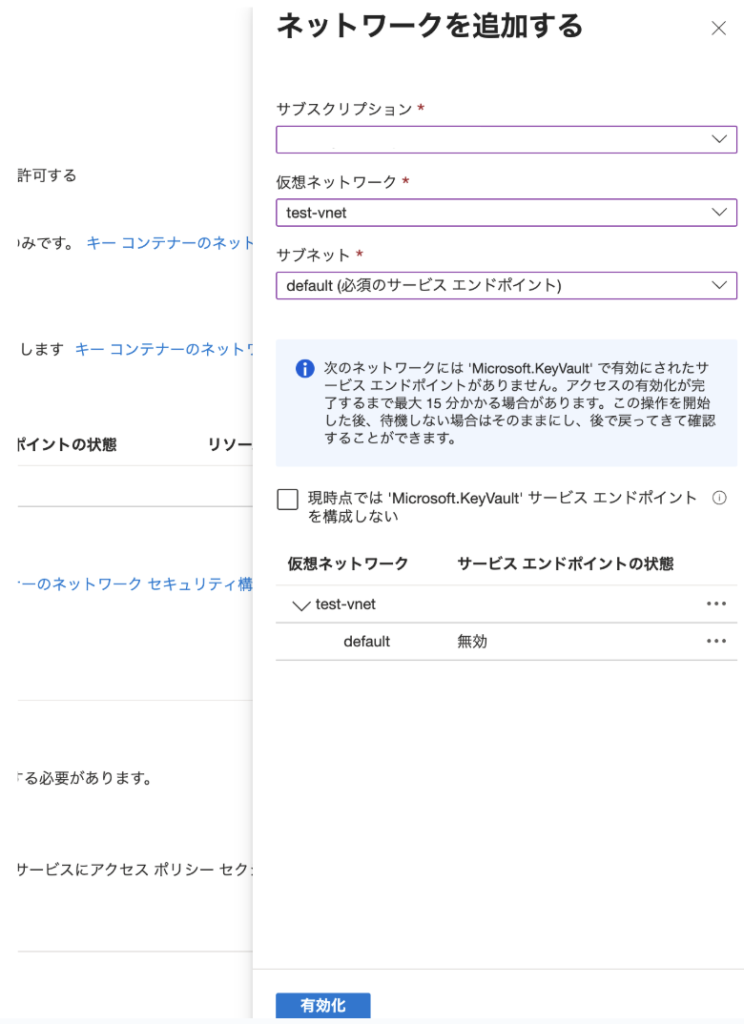

ステップ4: 仮想ネットワークの追加(「選択されたネットワーク」を選択した場合)

- 「+ 既存の仮想ネットワークを追加」をクリック

- 以下を選択:

- サブスクリプション

- 仮想ネットワーク

- サブネット(複数選択可能)

- サービスエンドポイントが未構成の場合:

- 「サービス エンドポイントを有効にしますか?」で「有効」を選択

- 注意:サービスエンドポイントの有効化には最大15分かかります

- 「追加」をクリック

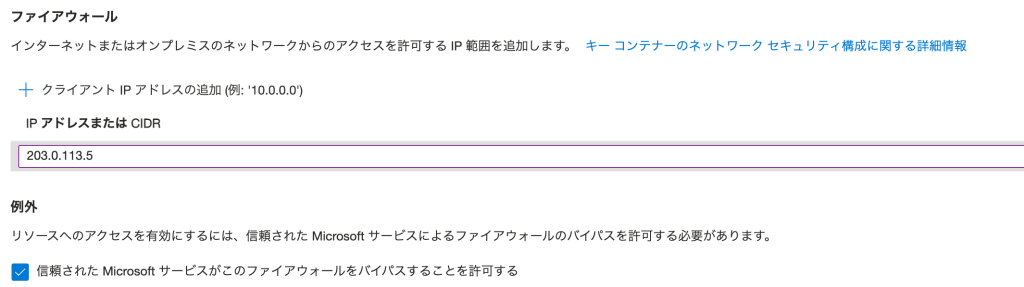

ステップ5: IPアドレス制限の構成(「選択されたネットワーク」を選択した場合)

- 「ファイアウォール」セクションまでスクロール

- 現在のクライアントIPアドレスを追加する場合:

- 「クライアント IP アドレスを追加」のチェックボックスをオン

- 追加のIPアドレスまたはCIDR範囲を追加:

- IPv4アドレスまたはCIDR範囲のテキストボックスに入力

- 形式例:

- 単一IP:203.0.113.5

- CIDR範囲:203.0.113.0/24

- 複数のエントリは改行で区切る

- 最大1000のIP規則まで設定可能

- 制限事項:

- IPv6アドレスはサポートされていません

- プライベートIPアドレス範囲(RFC 1918)は使用できません:

- 10.0.0.0/8

- 172.16.0.0/12

- 192.168.0.0/16

ステップ6: 信頼されたサービスの構成

- 「例外」セクションで以下を確認:

- 「信頼された Microsoft サービスがこのファイアウォールをバイパスすることを許可する」

- 必要に応じてチェック(推奨)

- 信頼されたサービスの例:

- Azure Backup

- Azure Site Recovery

- Azure Disk Encryption

- Azure Resource Manager(テンプレート展開用)

- Azure DevOps

- Azure SQL Database(Transparent Data Encryption用)

- Azure Storage(ログとメトリクス用)

- 注意:信頼されたサービスも有効なMicrosoft Entra ID認証が必要です

ステップ7: 設定の保存と検証

- ページ上部または下部の「保存」をクリック

- 設定の反映を待つ(通常1分以内)

- 検証手順:

- 許可されたネットワークからアクセステスト

- 許可されていないネットワークからアクセスが拒否されることを確認

- Azure Portal からの管理アクセスが維持されていることを確認

重要な注意事項:

- ファイアウォールを有効にする前に、必ず自身のIPアドレスを追加してください

- 設定を誤ると、Azure Portal からのアクセスが失われる可能性があります

- アクセスが失われた場合は、Azure CLIまたはPowerShellを使用して修正が必要です

- すべての許可されたIPとネットワークを文書化し、定期的に見直してください

最後に

この記事では、Azure Key Vaultでファイアウォール設定が無効化されている場合のリスクと対策を解説しました。

ファイアウォール設定を適切に構成することで、ネットワークレベルでの防御を実現し、機密情報の保護を強化できます。特に、プライベートエンドポイントとの組み合わせにより、Zero Trustアーキテクチャに準拠した堅牢なセキュリティ体制を構築できます。

段階的なアプローチを取ることで、既存のアプリケーションへの影響を最小限に抑えながら、セキュリティを強化することができます。まずはIPアドレス制限から始め、次にサービスエンドポイント、最終的にプライベートエンドポイントへと移行することを推奨します。

この問題の検出は弊社が提供するSecurifyのCSPM機能で簡単に検出及び管理する事が可能です。 運用が非常に楽に出来る製品になっていますので、ぜひ興味がある方はお問い合わせお待ちしております。 最後までお読みいただきありがとうございました。この記事が皆さんの役に立てば幸いです。

CSPMについてはこちらで解説しております。併せてご覧ください。