Microsoft Entra ID のセキュリティの既定値の有効化設定手順

このブログシリーズ 「クラウドセキュリティ 実践集」 では、一般的なセキュリティ課題を取り上げ、「なぜ危険なのか?」 というリスクの解説から、 「どうやって直すのか?」 という具体的な修復手順(コンソール、Azure CLI、PowerShell、Terraformなど)まで、分かりやすく解説します。

この記事では、Microsoft Entra IDで「セキュリティの既定値」が有効化されていないリスクと対策を解説します。

ポリシーの説明

Microsoft Entra ID のセキュリティの既定値(Security Defaults)は、組織を一般的な攻撃から保護するための事前設定されたセキュリティ設定のセットです。2019年10月以降に作成された新しいテナントでは自動的に有効になりますが、それ以前のテナントでは手動で有効化する必要があります。

セキュリティの既定値を有効にすると、以下の保護が自動的に適用されます:

- すべてのユーザーへの多要素認証(MFA)要求:14日間の猶予期間後、すべてのユーザーにMFA登録を要求

- 管理者への即時MFA要求:特権ロールを持つユーザーには即座にMFA実施を要求

- レガシー認証プロトコルのブロック:POP、SMTP、IMAP、EASなどの古い認証方式を完全にブロック

- Azure Portal、Azure PowerShell、Azure CLIへのMFA要求:管理ツールへのアクセス時に追加認証を要求

- リスクの高いサインインでのMFA要求:異常なサインインパターンが検出された場合に追加認証を要求

修復方法

コンソールでの修復手順

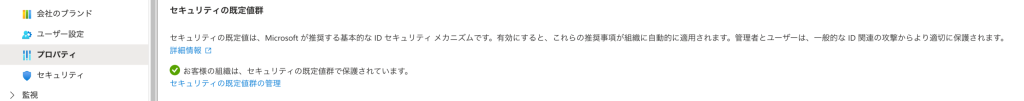

Step 1: 現在の状態確認

- Azure Portal にサインイン

- https://portal.azure.com にアクセス

- グローバル管理者またはセキュリティ管理者の権限でサインイン

- Microsoft Entra ID へ移動

- ポータルメニューまたは検索バーから「Microsoft Entra ID」を選択

- 現在の設定を確認

- 左側メニューの「プロパティ」を選択

- ページ下部の「セキュリティの既定値の管理」リンクをクリック

- 現在の状態を確認

Step 2: セキュリティの既定値の有効化

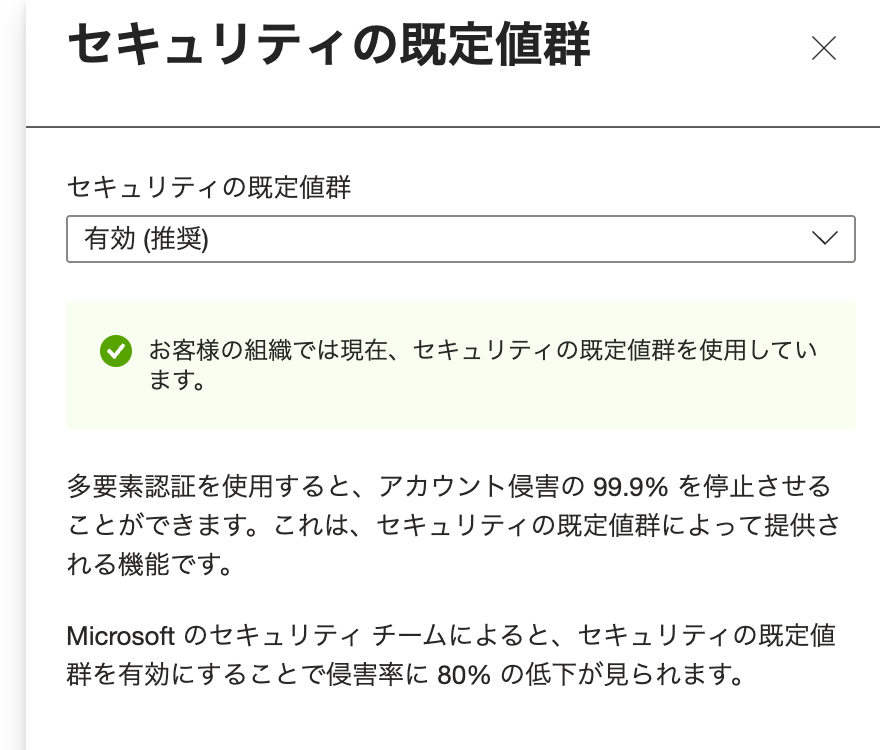

- 設定画面を開く

- Microsoft Entra ID > プロパティ > セキュリティの既定値の管理

- セキュリティの既定値を有効化

- 「セキュリティの既定値を有効にする」トグルを「はい」に変更

- 保存

- 「保存」ボタンをクリック

- 確認ダイアログが表示された場合は「はい」を選択

Step 3: 設定の確認

- 即座の効果確認

- 設定変更が正常に保存されたことを確認

- エラーメッセージが表示されていないことを確認

- 影響の確認

- 新しいサインインセッションでMFAプロンプトが表示されることを確認

- レガシー認証を使用するアプリケーションがブロックされることを確認

最後に

この記事では、Microsoft Entra IDで「セキュリティの既定値」が有効化されていないリスクと対策を解説しました。

セキュリティの既定値を有効にすることで、組織を一般的なサイバー攻撃から効果的に保護できます。特に、多要素認証の強制とレガシー認証のブロックは、アカウント侵害のリスクを99.9%以上削減することが実証されています。

小規模組織やセキュリティ専門家がいない組織には、セキュリティの既定値の使用を強く推奨します。一方、より細かい制御が必要な大規模組織では、条件付きアクセスポリシーの使用を検討してください。

この問題の検出は弊社が提供するSecurifyのCSPM機能で簡単に検出及び管理する事が可能です。 運用が非常に楽に出来る製品になっていますので、ぜひ興味がある方はお問い合わせお待ちしております。 最後までお読みいただきありがとうございました。この記事が皆さんの役に立てば幸いです。

CSPMについてはこちらで解説しております。併せてご覧ください。