Azure Entra ID (旧 Azure AD) 信頼されたロケーションの設定手順

このブログシリーズ 「クラウドセキュリティ 実践集」 では、一般的なセキュリティ課題を取り上げ、「なぜ危険なのか?」 というリスクの解説から、 「どうやって直すのか?」 という具体的な修復手順(コンソール、Azure CLI、Terraformなど)まで、分かりやすく解説します。

この記事では、Azure Entra ID テナントで信頼されたロケーションを設定し、条件付きアクセスポリシーのため、信頼できるIPアドレス範囲を定義する方法について、リスクと対策を解説します。

ポリシーの説明

Azure Entra ID の信頼されたロケーション(Trusted Locations / Named Location)は、組織が信頼できると判断した特定のIPアドレス範囲や国/地域を定義する機能です。これらのロケーションは、条件付きアクセスポリシーで使用され、信頼できる場所からのアクセスに対して緩和された認証要件を適用したり、リスク評価から除外したりすることができます。

重要:2025年9月30日以降、レガシーMFAおよびSSPRポリシーでの認証方法の管理ができなくなります。信頼されたIPから Named Locations への移行を計画してください。

修復方法

コンソールでの修復手順

Azure ポータルを使用して、信頼されたロケーションを設定します。

- Azure Portal にサインイン

- https://portal.azure.com にアクセスし、管理者権限を持つアカウントでサインインします

- Azure Entra ID に移動

- 左側のナビゲーションメニューから「Azure Active Directory」または「Microsoft Entra ID」を選択します

- セキュリティ設定に移動

- 「セキュリティ」→「条件付きアクセス」→「Named locations」の順に選択します

- 新しい場所を追加

- 「+ 新しい場所」をクリックします

- 場所の種類を選択します:

- 「IP範囲の場所」:特定のIPアドレス範囲を指定する場合

- 「国/地域の場所」:特定の国や地域を指定する場合

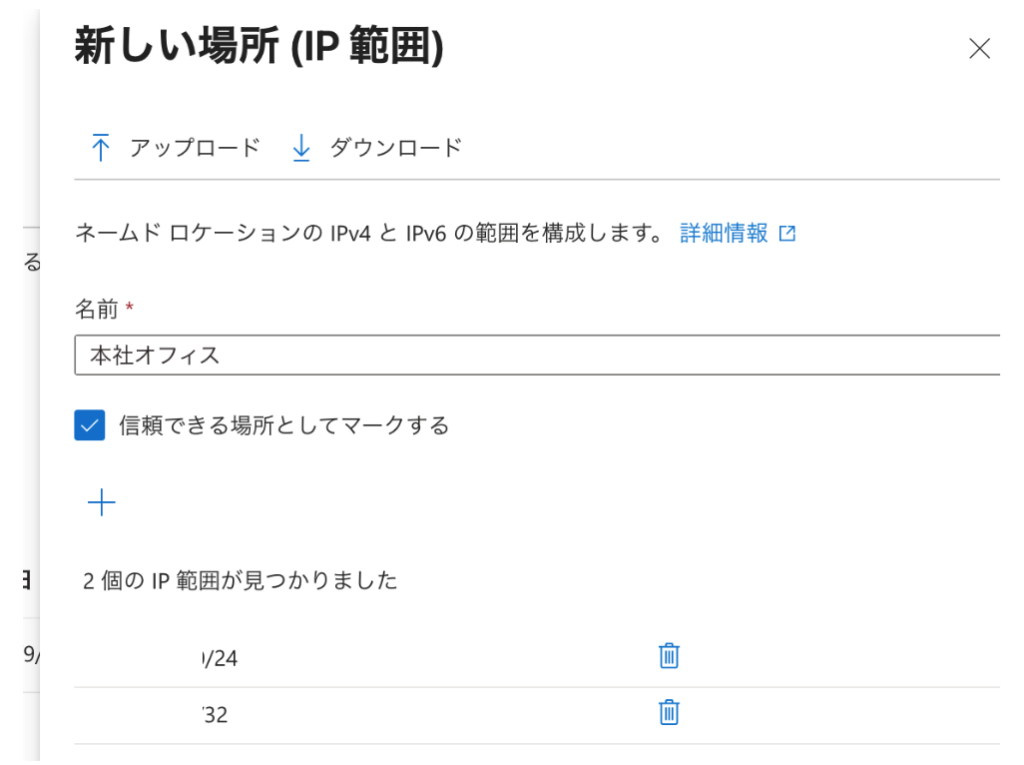

- IP範囲の場所を設定する場合

- 名前を入力(例:「本社オフィス」「東京データセンター」)

- 「信頼された場所としてマーク」にチェックを入れます(リスク計算の精度向上)

- IPアドレス範囲を追加します(CIDR形式):

- IPv4例:203.0.113.0/24

- IPv6例:2001:db8::/32

- 必要に応じて複数のIP範囲を追加(最大2,000範囲)

- 重要:/8より小さいCIDRマスク(/7、/6など)は使用できません

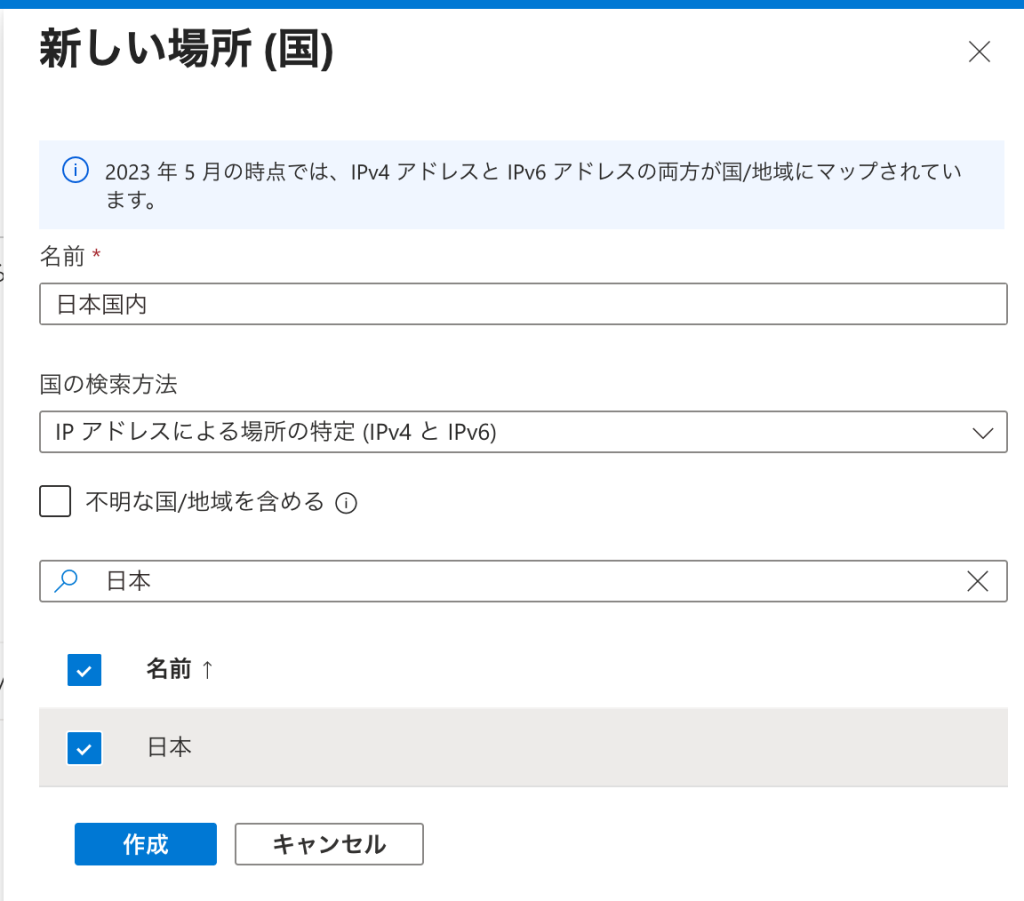

- 国/地域の場所を設定する場合

- 名前を入力(例:「日本国内」)

- 「場所の決定方法」を選択:

- IPアドレスベース(デフォルト、推奨)

- GPS座標(Microsoft Authenticatorアプリ連携、より高精度)

- 「不明な国/地域を含める」のオプションを確認(通常はオフ推奨)

- 対象となる国/地域を選択します(ISO 3166-1 alpha-2形式)

- 設定を保存

- 「作成」をクリックして保存します

- レガシー設定からの移行(必要な場合)

- 「セキュリティ」→「多要素認証」→「追加のクラウドベースのMFA設定」

- 「信頼されたIP」セクションの設定を確認

- これらの設定をNamed Locationsに移行

- 2025年9月30日までに移行を完了

- 条件付きアクセスポリシーでの使用

- 条件付きアクセスポリシーで、作成した信頼されたロケーションを条件として使用

- 信頼されたロケーションからのアクセスではMFAをスキップする設定など

- ただし、特権アカウントには常にMFAを要求することを推奨

- Protected Actions での保護(推奨)

- Named Locationsは Microsoft Entra Protected Actions 機能で追加認証を要求できます

- レガシーの信頼されたIPではこの機能は利用できません

- 管理操作時の追加セキュリティ層として活用

最後に

この記事では、Azure Entra ID テナントで信頼されたロケーションを設定する方法について、リスクと対策を解説しました。

信頼されたロケーションの適切な設定は、セキュリティとユーザビリティのバランスを取る上で重要な要素です。特に2025年9月30日のレガシー機能廃止に向けて、Named Locationsへの移行は必須となります。

実装の際は、以下の点が成功の鍵となります:

- CIDR制限(/8以上)の遵守

- 制限値の監視(195個の場所、2,000 IP範囲/場所)

- Protected Actions機能の活用

- ゼロトラストアーキテクチャとの統合

- 継続的な監視とレビュー体制の確立

信頼されたロケーションは、あくまでもセキュリティの一層に過ぎません。Identity Protection、デバイスコンプライアンス、継続的な認証評価と組み合わせることで、真のゼロトラストセキュリティを実現できます。

この問題の検出は弊社が提供するSecurifyのCSPM機能で簡単に検出及び管理する事が可能です。 運用が非常に楽に出来る製品になっていますので、ぜひ興味がある方はお問い合わせお待ちしております。 最後までお読みいただきありがとうございました。この記事が皆さんの役に立てば幸いです。

CSPMについてはこちらで解説しております。併せてご覧ください。

参考情報

- Microsoft Learn – 条件付きアクセス:ネットワークと場所

- Microsoft Learn – Named Locationの設定

- Microsoft Learn – MFA信頼されたIPからの移行

- Microsoft Learn – Protected Actions

- Azure AD Premium ライセンスの比較

- 条件付きアクセスのベストプラクティス

- Terraform azuread_named_location リソース

- Microsoft Graph API – Named Locations

- CIS Microsoft Azure Foundations Benchmark v2.0.0

- NIST Zero Trust Architecture (SP 800-207)