Azure Entra ID (旧 Azure AD) 地理的アクセス制限ポリシーの設定手順

このブログシリーズ 「クラウドセキュリティ 実践集」 では、一般的なセキュリティ課題を取り上げ、「なぜ危険なのか?」 というリスクの解説から、 「どうやって直すのか?」 という具体的な修復手順(コンソール、Azure CLI、Terraformなど)まで、分かりやすく解説します。

この記事では、Azure Entra ID テナントで地理的なアクセス制限ポリシーを設定し、承認された地域からのアクセスのみを許可する方法について、リスクと対策を解説します。

ポリシーの説明

Azure Entra ID の地理的アクセス制限ポリシーは、条件付きアクセスポリシーを使用して、特定の地理的な場所からのサインインを制御する機能です。これにより、承認された国や地域からのみリソースへのアクセスを許可し、不正アクセスのリスクを大幅に軽減できます。

前提条件

- ライセンス要件:Azure AD Premium P1以上(Microsoft 365 E3、E5、Business Premiumに含まれる)

- 管理者権限:条件付きアクセス管理者、セキュリティ管理者、またはグローバル管理者の権限

- 推奨事項:Identity Protection(Azure AD Premium P2)との併用で、より高度なリスクベース制御が可能

修復方法

コンソールでの修復手順

Azure ポータルを使用して、地理的アクセス制限ポリシーを設定します。

- Azure Portal にサインイン

- https://portal.azure.com にアクセスし、管理者権限を持つアカウントでサインインします

- Azure Entra ID に移動

- 左側のナビゲーションメニューから「Azure Active Directory」または「Microsoft Entra ID」を選択します

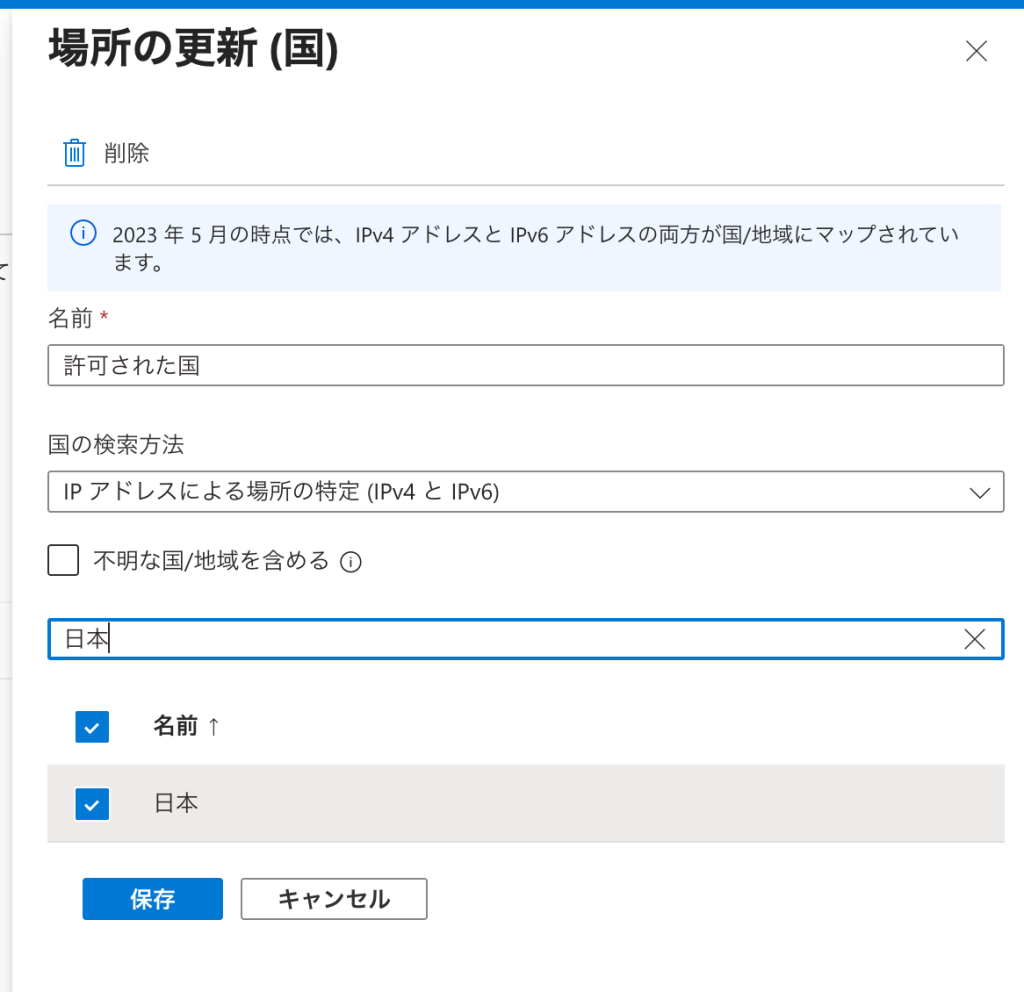

- Named Locationの作成(推奨)

- 「セキュリティ」→「条件付きアクセス」→「Named locations」の順に選択

- 「+ 国/地域の場所」または「+ IP範囲の場所」をクリック

国/地域の場所の設定:

- 名前を入力(例:「許可された国」)

- 許可する国を選択(例:日本、米国など)

- 「場所の決定方法」で「IPアドレス」または「GPS座標」を選択

- 「不明な国/地域を含む」のチェックボックスを検討(マップできないIPを含むかどうか)

IP範囲の場所の設定:

- 名前を入力(例:「企業ネットワーク」)

- IPv4またはIPv6アドレス範囲を追加(CIDR形式)

- 「信頼できる場所としてマーク」にチェック(リスク計算の精度向上)

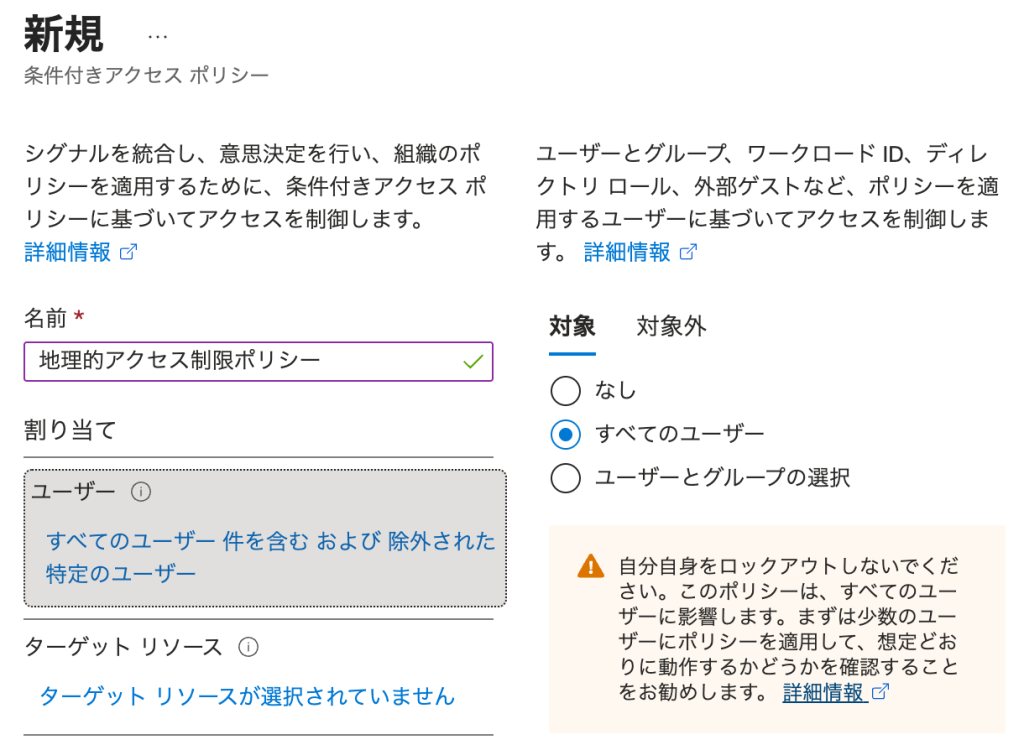

- 条件付きアクセスポリシーの作成

- 「セキュリティ」→「条件付きアクセス」→「ポリシー」の順に選択

- 「+ 新しいポリシー」をクリック

- ポリシー名を入力(例:「地理的アクセス制限ポリシー」)

- 割り当ての設定

- 「ユーザーとグループ」を選択

- 「含める」で「すべてのユーザー」を選択

- 「除外」で緊急アクセスアカウント(Break-glass accounts)を必ず除外

- ゲストユーザーにも適用する場合は「ゲストと外部ユーザー」を含める

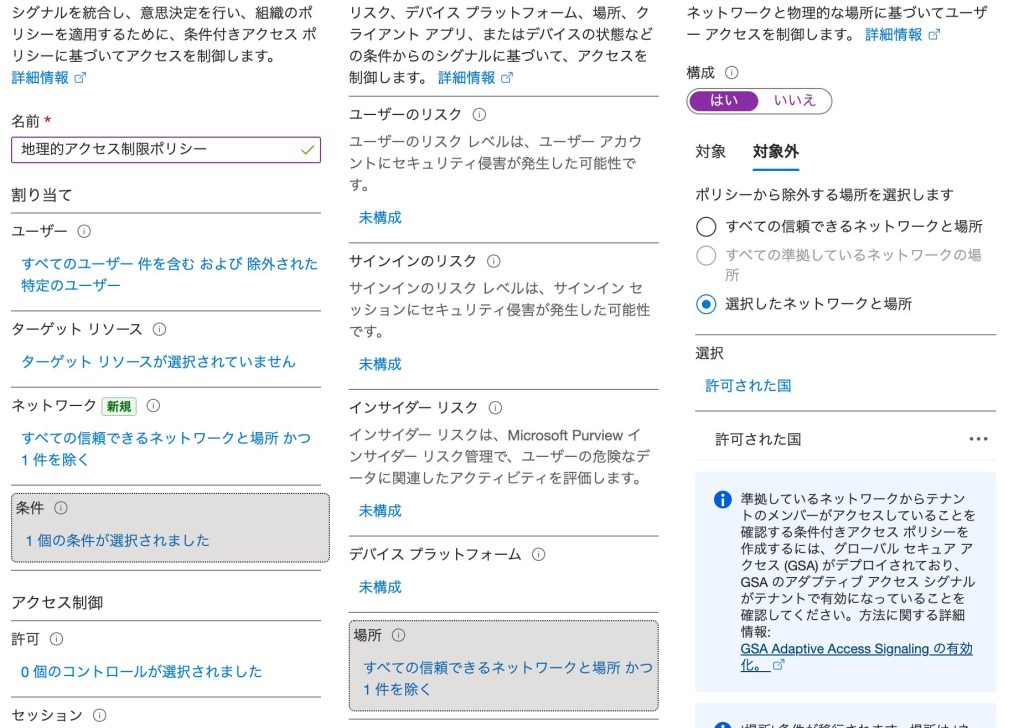

- 条件の設定 – 場所を構成

- 「条件」→「場所」を選択

- 「構成」を「はい」に設定

- 「含める」で「すべての場所」を選択

- 「除外」で「選択した場所」を選択し、作成したNamed Locationを追加

重要な制限事項:

- Named Locationは最大195個まで作成可能

- 1つの場所につき最大2,000のIP範囲を設定可能

- IPv4とIPv6両方のアドレス範囲をサポート

- GPS座標機能はMicrosoft Authenticatorアプリ使用時のみ有効

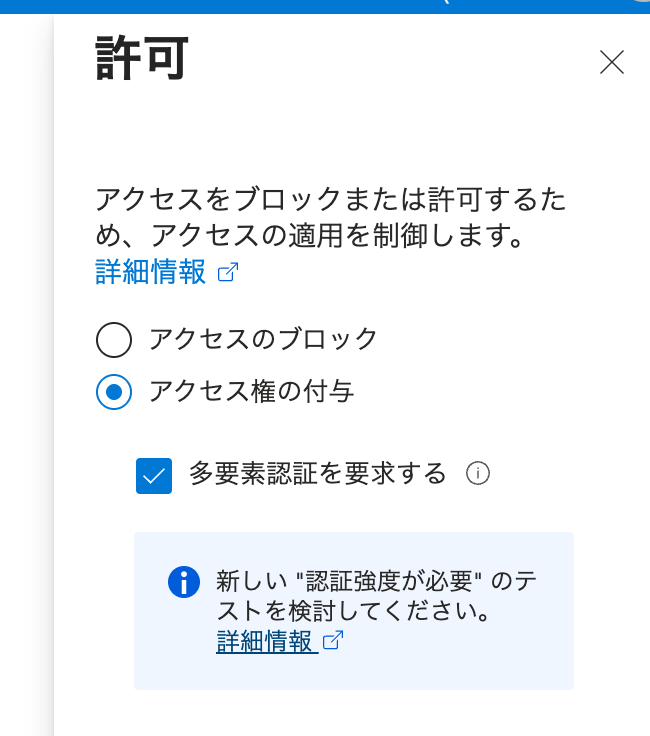

- アクセス制御の設定

- 「アクセス制御」→「許可」を選択

- 「アクセスをブロック」を選択(除外した場所以外からのアクセスをブロック)

- または「アクセスを許可」+「多要素認証を要求する」(リスクの高い地域でMFA必須)

- ポリシーの有効化

- 最初は「レポート専用」モードで影響を確認(強く推奨)

- 最低2週間のテスト期間を設ける

- 問題がなければ「オン」に設定

- 「作成」をクリックしてポリシーを保存

- What-Ifツールでのテスト

- 「条件付きアクセス」→「What If」を選択

- テストユーザーと条件を入力してポリシーの動作を確認

- 異なる地域のIPアドレスでシミュレーション

最後に

この記事では、Azure Entra ID テナントで地理的なアクセス制限ポリシーを設定する方法について、リスクと対策を解説しました。

地理的アクセス制限は、組織のセキュリティポスチャを大幅に改善する重要な対策です。特に、リモートワークが一般的になった現在、承認された地域からのみアクセスを許可することで、不正アクセスのリスクを効果的に軽減できます。

実装の際は、以下の点が成功の鍵となります:

- レポート専用モードでの十分なテスト(最低2週間、推奨4週間)

- 緊急アクセスアカウントの適切な管理(最低2つ、異なる認証方法)

- 段階的な展開とロールバック計画

- 継続的な監視とレビュー体制の確立

2025年の新機能(GPS座標、リアルタイム脅威検出)を活用することで、より精度の高い制御が可能になっています。

この問題の検出は弊社が提供するSecurifyのCSPM機能で簡単に検出及び管理する事が可能です。 運用が非常に楽に出来る製品になっていますので、ぜひ興味がある方はお問い合わせお待ちしております。 最後までお読みいただきありがとうございました。この記事が皆さんの役に立てば幸いです。

CSPMについてはこちらで解説しております。併せてご覧ください。