Azure Entra ID 条件付きアクセスで全ユーザーMFA必須化する設定方法

このブログシリーズ 「クラウドセキュリティ 実践集」 では、一般的なセキュリティ課題を取り上げ、「なぜ危険なのか?」 というリスクの解説から、 「どうやって直すのか?」 という具体的な修復手順(コンソール、Azure CLI、Terraformなど)まで、分かりやすく解説します。

この記事では、「ユーザーへのMFA強制適用ポリシーが適用されていない」というセキュリティ課題の修復方法を解説します。

ポリシーの説明

Azure Entra IDのすべてのユーザーに対して、多要素認証(MFA)を要求する条件付きアクセスポリシーが設定されていない場合、アカウントのセキュリティが大幅に低下します。MFAは、パスワードだけでなく、追加の認証要素(SMS、音声通話、Microsoft Authenticatorアプリ、FIDO2セキュリティキー、Windows Hello for Businessなど)を要求することで、不正アクセスのリスクを大幅に削減する重要なセキュリティ機能です。

修復方法

コンソールでの修復手順

Azure ポータルを使用して、すべてのユーザーに対してMFAを要求する条件付きアクセスポリシーを設定します。

- Azure ポータルにサインイン

- https://portal.azure.com にアクセスし、管理者権限を持つアカウントでサインインします

- Azure Entra ID に移動

- 左側のナビゲーションメニューから「Azure Entra ID」を選択します

- または、検索バーで「Azure Entra ID」を検索して選択します

- 条件付きアクセスを開く

- 左側のメニューから「セキュリティ」を選択します

- 「条件付きアクセス」を選択します

- 新しいポリシーを作成

- 「+ 新しいポリシー」をクリックします

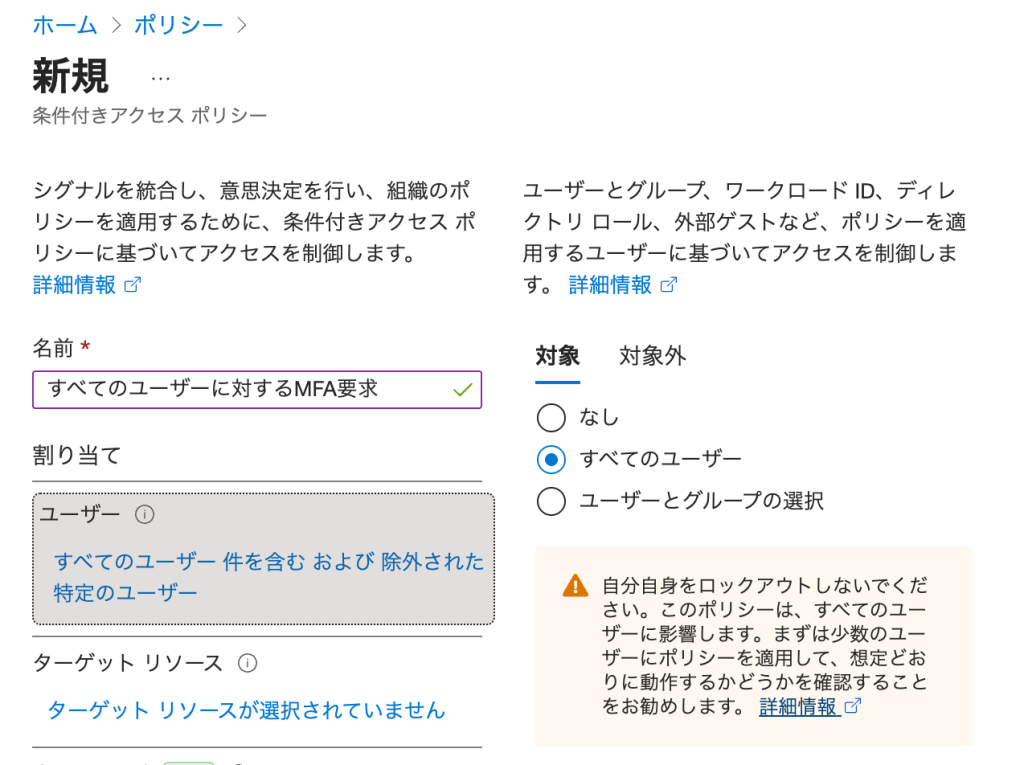

- ポリシーの基本設定

- 名前: 「すべてのユーザーに対するMFA要求」など、わかりやすい名前を設定します

- 説明: ポリシーの目的を記載します(例:「組織のすべてのユーザーに対してMFAを要求するポリシー」)

- 割り当て – ユーザーとグループ

- 「ユーザーとグループ」をクリックします

- 「含める」タブで「すべてのユーザー」を選択します

- 重要: 「除外」タブで必ず緊急アクセス用アカウント(Break Glass Account)を除外してください

- サービスプリンシパルや管理対象IDも必要に応じて除外します

- 「選択」をクリックします

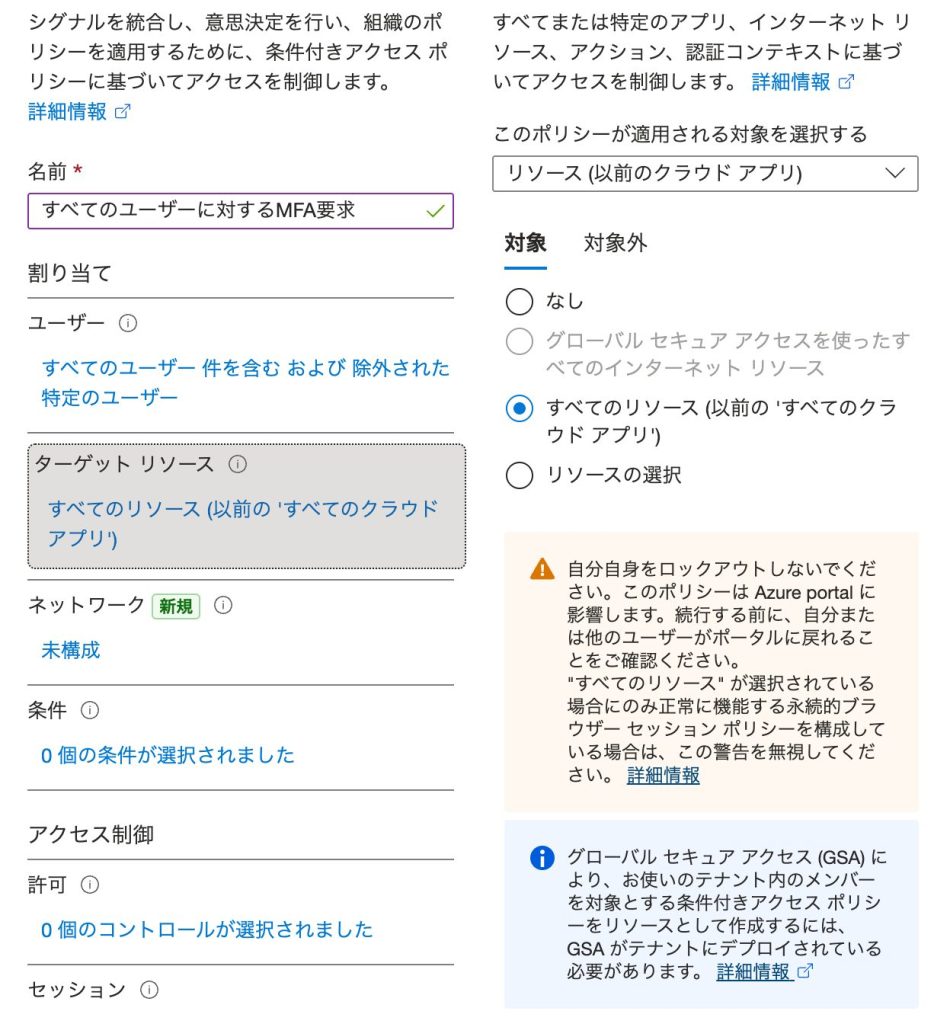

- 割り当て – クラウド アプリまたは操作

- 「クラウド アプリまたは操作」をクリックします

- 「含める」で「すべてのクラウド アプリ」を選択します

- 「選択」をクリックします

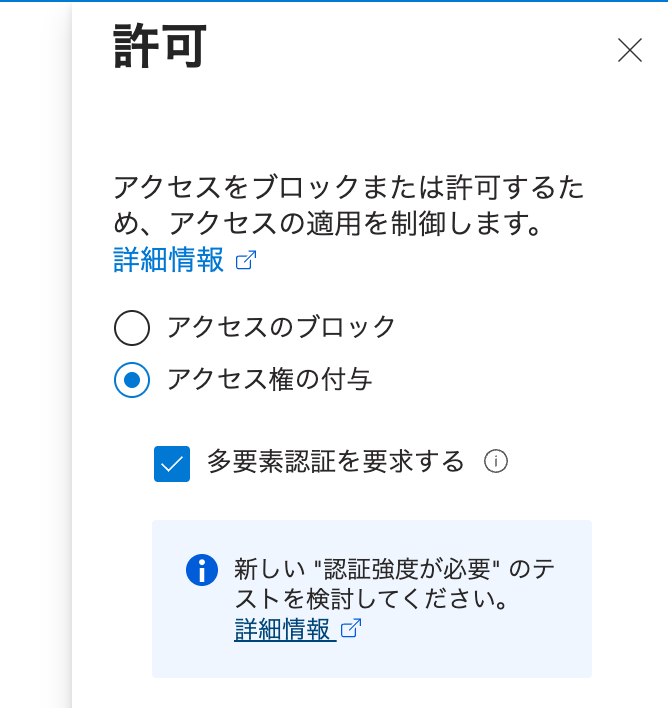

- アクセス制御 – 許可

- 「許可」をクリックします

- 「アクセス権の付与」を選択します

- 「多要素認証を要求する」にチェックを入れます

- 「選択」をクリックします

- ポリシーの有効化

- 推奨: 「ポリシーの有効化」を「レポート専用」に設定して、4-7日間影響を確認します

- Azure Portalの「サインインログ」でMFA要求の影響を確認します

- 影響を確認後、「オン」に変更します

- 作成

- 「作成」をクリックしてポリシーを保存します

最後に

この記事では、Azure Entra IDにおけるMFA強制適用ポリシーの設定について、リスクと対策を解説しました。

MFAは現代のセキュリティにおいて最も基本的かつ効果的な対策の一つです。すべてのユーザーに対してMFAを要求することで、パスワード漏洩による不正アクセスのリスクを大幅に削減できます。特に2025年現在、サイバー攻撃の高度化に伴い、MFAの実装は必須のセキュリティ対策となっています。

この問題の検出は弊社が提供するSecurifyのCSPM機能で簡単に検出及び管理する事が可能です。 運用が非常に楽に出来る製品になっていますので、ぜひ興味がある方はお問い合わせお待ちしております。 最後までお読みいただきありがとうございました。この記事が皆さんの役に立てば幸いです。

CSPMについてはこちらで解説しております。併せてご覧ください。