Azure Entra ID高リスクサインインMFA要求の有効化について

このブログシリーズ 「クラウドセキュリティ 実践集」 では、一般的なセキュリティ課題を取り上げ、「なぜ危険なのか?」 というリスクの解説から、「どうやって直すのか?」 という具体的な修復手順(コンソール、Azure CLI、PowerShell、Terraformなど)まで、分かりやすく解説します。

この記事では、高リスクサインインに対する多要素認証(MFA)要求が無効化されている問題について、リスクと対策を詳細に解説します。

ポリシーの説明

Azure Entra ID Identity Protectionは、機械学習、AI、およびMicrosoftの脅威インテリジェンスを活用してサインインリスクをリアルタイムで評価し、異常なログイン試行を検出します。高リスクサインインとは、以下のような状況を含みます:

- 地理的異常: 通常とは異なる国や地域からのアクセス

- 不可能な移動: 物理的に不可能な時間内での異なる地域からの連続アクセス

- 匿名IPアドレス: Tor、VPN、その他の匿名化サービス経由のアクセス

- マルウェア感染デバイス: 既知のボットネットやマルウェアに関連付けられたIPアドレスからのアクセス

- 資格情報の漏洩: ダークウェブ上で取引されている認証情報との一致

- 疑わしい受信トレイ操作: メールボックスへの異常なアクセスパターン

- パスワードスプレー攻撃: 複数のアカウントに対する低速かつ体系的な攻撃

このポリシーは、これらの高リスクサインインに対して条件付きアクセスポリシーによるMFA要求が構成されていない、または無効化されている状態を検出します。

修復方法

前提条件

- Azure Entra ID Premium P2ライセンス(Identity Protection機能に必要)

- 条件付きアクセス管理者の権限

- 緊急アクセス用アカウント(推奨:2つ以上)

コンソールでの修復手順

- Azure Portal (https://portal.azure.com) にサインイン

- 「Azure Entra ID」→「セキュリティ」→「条件付きアクセス」→「+ 新しいポリシー」

- 以下を設定:

- 名前: 高リスクサインインMFA要求

- ユーザー:

- 含める:「すべてのユーザー」

- 除外:緊急アクセスアカウント(グループまたは個別ユーザー)

- ターゲットリソース: 「すべてのクラウドアプリ」

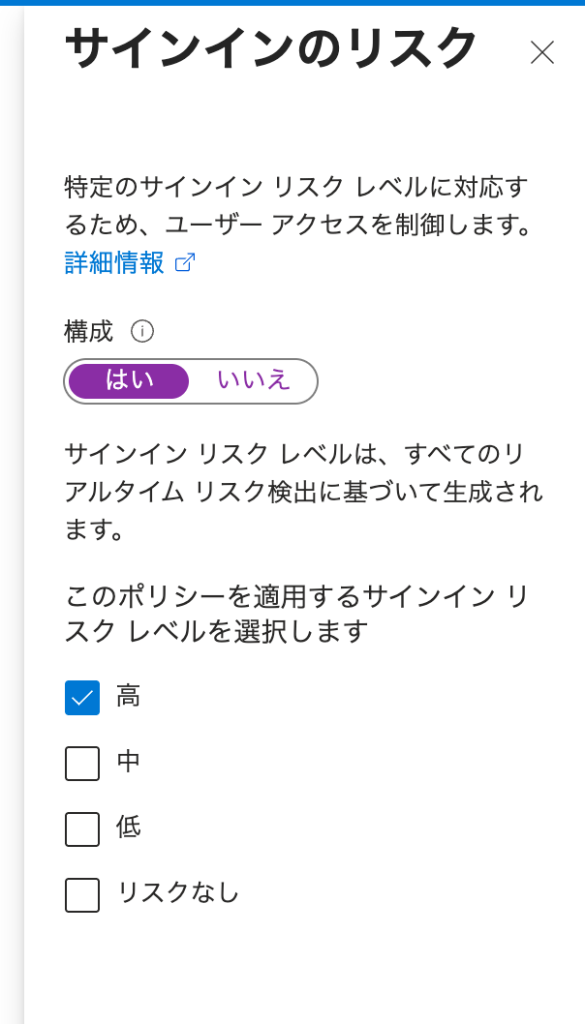

- 条件:

- サインインリスク → リスクレベル「高」を選択

- サインインリスク → リスクレベル「高」を選択

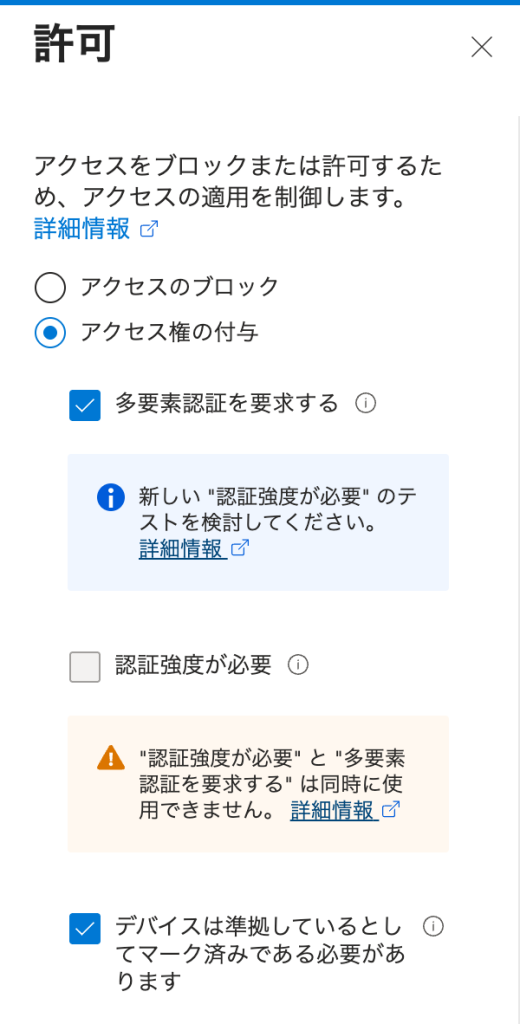

- アクセス制御:

- 許可 → 「アクセス権の付与」→「多要素認証を要求する」

- 許可 → 「アクセス権の付与」→「多要素認証を要求する」

- 「レポート専用」モードで有効化

- 数日間監視後、問題がなければ「オン」に変更

まとめ

高リスクサインインに対するMFA要求は、Identity Protectionの基本的かつ重要な設定です。AIベースのリスク検出と条件付きアクセスを組み合わせることで、不正アクセスを効果的に防止できます。レポート専用モードから始めて段階的に展開することで、ユーザーへの影響を最小限に抑えながらセキュリティを強化できます。

この問題の検出は弊社が提供するSecurifyのCSPM機能で簡単に検出及び管理する事が可能です。 運用が非常に楽に出来る製品になっていますので、ぜひ興味がある方はお問い合わせお待ちしております。 最後までお読みいただきありがとうございました。この記事が皆さんの役に立てば幸いです。

CSPMについてはこちらで解説しております。併せてご覧ください。