RDSインスタンスの自動マイナーバージョンアップグレード手順について

このブログシリーズ 「クラウドセキュリティ 実践集」 では、一般的なセキュリティ課題を取り上げ、「なぜ危険なのか?」 というリスクの解説から、 「どうやって直すのか?」 という具体的な修復手順(コンソール、AWS CLI、Terraformなど)まで、分かりやすく解説します。

この記事では、RDSインスタンスの自動マイナーバージョンアップグレードの重要性と、セキュリティパッチの自動適用による継続的なセキュリティ強化の実装方法を解説します。

ポリシーの説明

すべてのRDSインスタンスで自動マイナーバージョンアップグレードを有効化し、セキュリティパッチとバグ修正を自動的に適用する必要があります。マイナーバージョンアップグレードは後方互換性が保証されており、データベースエンジンのセキュリティ、安定性、パフォーマンスを向上させる重要な更新を含んでいます。AWSは定期的にこれらの更新をリリースし、既知の脆弱性に対する修正を提供しています。要件に合わせて自動マイナーバージョンアップグレードは有効化しておきましょう。

修復方法

重要な考慮事項

- マイナーバージョンアップグレードはメンテナンスウィンドウ中に実行されます

- アップグレード中は短時間のダウンタイム(通常数分)が発生します

- 本番環境では必ず開発/検証環境でテストしてから適用してください

コンソールでの修復手順

- 事前準備

- 現在のエンジンバージョンを確認

- メンテナンスウィンドウを適切に設定

- バックアップが最新であることを確認

- 自動アップグレードの有効化

- AWSマネジメントコンソールにログイン

- RDSコンソールへ移動

- 「データベース」から対象インスタンスを選択

- 「変更」をクリック

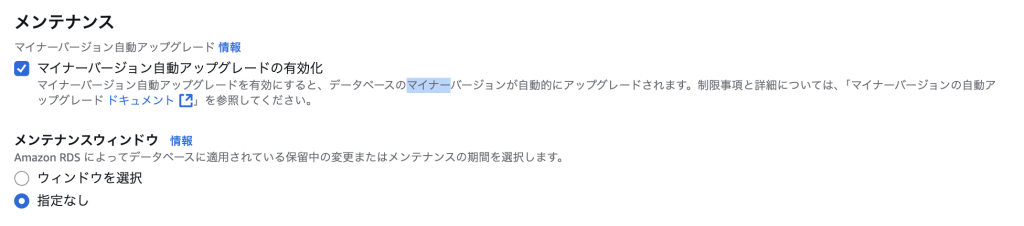

- 「メンテナンス」セクションまでスクロール

- 「マイナーバージョン自動アップグレードの有効化」にチェック

- 「DBインスタンスを変更」をクリック

- 適用タイミングの選択

- 「すぐに適用」: 即座に設定変更(ダウンタイムなし)

- 「次のメンテナンスウィンドウで適用」: スケジュール適用

Terraformでの修復手順

包括的なRDS設定例

# RDSインスタンスの設定

resource "aws_db_instance" "production" {

identifier = "${var.environment}-db-instance"

allocated_storage = 100

storage_type = "gp3"

storage_encrypted = true

engine = "mysql"

engine_version = "8.0.35" # 特定のマイナーバージョンを指定

instance_class = "db.t3.medium"

db_name = var.database_name

username = var.master_username

password = random_password.db_password.result

# 自動アップグレード設定

auto_minor_version_upgrade = true # 重要: これを有効化

# メンテナンスウィンドウ設定(アップグレードが実行される時間帯)

maintenance_window = "sun:04:00-sun:05:00" # 業務影響の少ない時間帯を設定

# バックアップ設定(アップグレード前の安全対策)

backup_retention_period = 30

backup_window = "03:00-04:00"

# その他のセキュリティ設定

deletion_protection = true

skip_final_snapshot = false

# 監視設定

enabled_cloudwatch_logs_exports = ["error", "general", "slowquery"]

performance_insights_enabled = true

tags = {

Name = "${var.environment}-production-db"

AutoMinorUpgrade = "enabled"

MaintenanceWindow = "sun:04:00-sun:05:00"

Environment = var.environment

}

}

# Auroraクラスターの設定

resource "aws_rds_cluster" "aurora" {

cluster_identifier = "${var.environment}-aurora-cluster"

engine = "aurora-mysql"

engine_version = "8.0.mysql_aurora.3.04.0"

engine_mode = "provisioned"

database_name = var.database_name

master_username = var.master_username

master_password = random_password.db_password.result

# バックアップとメンテナンス設定

backup_retention_period = 35

preferred_backup_window = "03:00-04:00"

preferred_maintenance_window = "sun:04:00-sun:05:00"

# セキュリティ設定

storage_encrypted = true

kms_key_id = aws_kms_key.aurora.arn

deletion_protection = true

# ログ設定

enabled_cloudwatch_logs_exports = ["audit", "error", "general", "slowquery"]

tags = {

Name = "${var.environment}-aurora-cluster"

Environment = var.environment

}

}

# Auroraインスタンス(自動アップグレード設定付き)

resource "aws_rds_cluster_instance" "aurora_instances" {

count = var.instance_count

identifier = "${var.environment}-aurora-${count.index + 1}"

cluster_identifier = aws_rds_cluster.aurora.id

instance_class = "db.r6g.large"

engine = aws_rds_cluster.aurora.engine

engine_version = aws_rds_cluster.aurora.engine_version

# 自動マイナーバージョンアップグレード

auto_minor_version_upgrade = true # 各インスタンスで有効化

performance_insights_enabled = true

monitoring_interval = 60

monitoring_role_arn = aws_iam_role.rds_enhanced_monitoring.arn

tags = {

Name = "${var.environment}-aurora-instance-${count.index + 1}"

AutoMinorUpgrade = "enabled"

}

}

最後に

この記事では、RDS自動マイナーバージョンアップグレードの重要性と実装方法を詳細に解説しました。セキュリティパッチの自動適用は、データベースセキュリティの基本中の基本です。手動管理による人的エラーやパッチ適用の遅延を防ぎ、継続的なセキュリティ態勢の維持を実現してください。

この問題の検出は弊社が提供するSecurifyのCSPM機能で簡単に検出及び管理する事が可能です。 運用が非常に楽に出来る製品になっていますので、ぜひ興味がある方はお問い合わせお待ちしております。 最後までお読みいただきありがとうございました。この記事が皆さんの役に立てば幸いです。

CSPMについてはこちらで解説しております。併せてご覧ください。