Amazon OpenSearchのきめ細やかなアクセスコントロールの設定について

このブログシリーズ 「クラウドセキュリティ 実践集」 では、一般的なセキュリティ課題を取り上げ、「なぜ危険なのか?」 というリスクの解説から、 「どうやって直すのか?」 という具体的な修復手順(コンソール、AWS CLI、Terraformなど)まで、分かりやすく解説します。

この記事では、Amazon OpenSearch Serviceのファイングレインドアクセスコントロール(Fine-grained Access Control)が無効になっている問題について、リスクと対策を解説します。

ポリシーの説明

Amazon OpenSearch Serviceのファイングレインドアクセスコントロールは、インデックス、ドキュメント、フィールドレベルでのきめ細かいアクセス制御を提供します。この機能を有効にすることで、ロールベースのアクセス制御(RBAC)を実装し、ユーザーやグループ単位で精密な権限管理が可能になります。

修復方法

コンソールでの修復手順

新規ドメイン作成時の設定

- AWSマネジメントコンソールにログインします

- Amazon OpenSearch Serviceに移動します(https://console.aws.amazon.com/aos/)

- *「ドメインの作成」**をクリックします

- セキュリティ設定セクションで:

- 「ファイングレインドアクセスコントロールを有効化」にチェック

- 「匿名認証を有効化」のチェックを外す(セキュリティ強化)

既存ドメインの修正

- AWSマネジメントコンソールにログインします

- Amazon OpenSearch Serviceに移動します

- 対象のドメインを選択します

- 「アクション」 → **「セキュリティ設定の編集」**を選択します

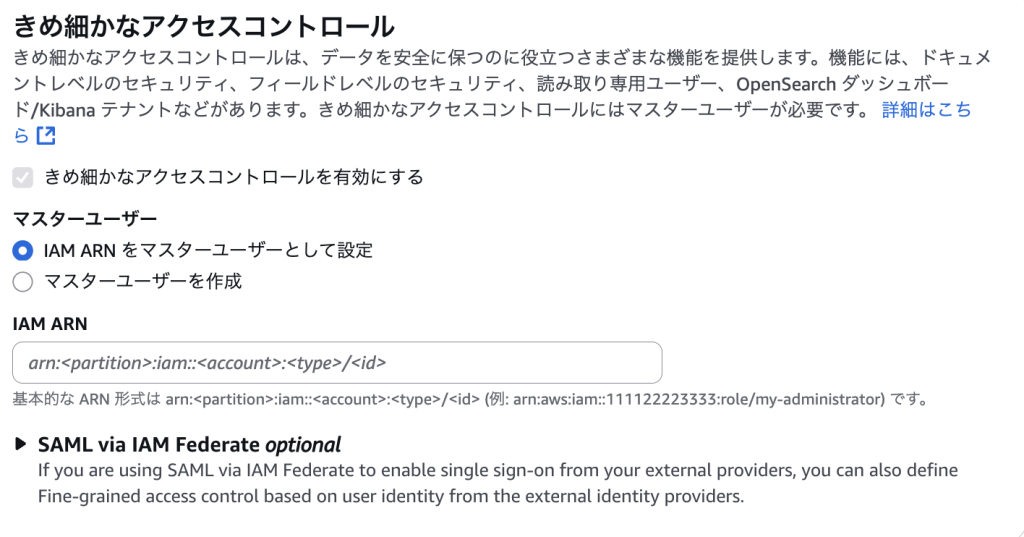

- 詳細セキュリティオプションセクションで:

- 「ファイングレインドアクセスコントロールを有効化」をチェック

- 「匿名アクセスを有効化」のチェックを外す

- マスターユーザーの設定:

- IAM ARNを使用(推奨):

arn:aws:iam::123456789012:role/opensearch-master-user - 内部ユーザーデータベースを使用:

- ユーザー名:

admin - パスワード: 強固なパスワードを設定(AWS Secrets Managerで管理推奨)

- ユーザー名:

- IAM ARNを使用(推奨):

- 変更の保存をクリックします

※ ブルー/グリーンデプロイメントが実行され、完了までに約15-30分かかります

Terraformでの修復手順

OpenSearchドメインのファイングレインドアクセスコントロールを有効にするTerraformコードの完全な例を示します。

# IAMロールの作成(アプリケーション用)

resource "aws_iam_role" "opensearch_app_role" {

name = "opensearch-app-role"

assume_role_policy = jsonencode({

Version = "2012-10-17"

Statement = [

{

Action = "sts:AssumeRole"

Effect = "Allow"

Principal = {

Service = "ec2.amazonaws.com"

}

}

]

})

}

# KMSキー(暗号化用)

resource "aws_kms_key" "opensearch" {

description = "KMS key for OpenSearch domain encryption"

deletion_window_in_days = 10

enable_key_rotation = true

tags = {

Name = "opensearch-kms-key"

}

}

resource "aws_kms_alias" "opensearch" {

name = "alias/opensearch"

target_key_id = aws_kms_key.opensearch.key_id

}

# OpenSearchドメインの設定

resource "aws_opensearch_domain" "example" {

domain_name = "example-domain"

engine_version = "OpenSearch_2.11" # 最新バージョンを使用

cluster_config {

instance_type = "t3.small.search"

instance_count = 2 # 高可用性のため複数インスタンス

zone_awareness_enabled = true

zone_awareness_config {

availability_zone_count = 2

}

}

ebs_options {

ebs_enabled = true

volume_size = 20

volume_type = "gp3"

}

# ファイングレインドアクセスコントロールの有効化

advanced_security_options {

enabled = true

anonymous_auth_enabled = false # 匿名アクセスを無効化

internal_user_database_enabled = true # 内部ユーザーDBを有効化

master_user_options {

master_user_arn = aws_iam_role.opensearch_master_user.arn

# または内部ユーザーを使用する場合

# master_user_name = "admin"

# master_user_password = var.master_password # セキュアに管理

}

}

# ノード間通信の暗号化

node_to_node_encryption {

enabled = true

}

# 保存時の暗号化

encrypt_at_rest {

enabled = true

kms_key_id = aws_kms_key.opensearch.arn

}

# HTTPSの強制

domain_endpoint_options {

enforce_https = true

tls_security_policy = "Policy-Min-TLS-1-2-2019-07"

}

# アクセスポリシー(ファイングレインドと組み合わせて使用)

access_policies = jsonencode({

Version = "2012-10-17"

Statement = [

{

Effect = "Allow"

Principal = {

AWS = [

aws_iam_role.opensearch_app_role.arn,

aws_iam_role.opensearch_master_user.arn

]

}

Action = [

"es:*"

]

Resource = "arn:aws:es:${data.aws_region.current.name}:${data.aws_caller_identity.current.account_id}:domain/example-domain/*"

}

]

})

tags = {

Name = "example-domain"

Environment = "production"

Security = "Fine-grained-enabled"

}

}

# マスターユーザー用IAMロール

resource "aws_iam_role" "opensearch_master_user" {

name = "opensearch-master-user-role"

assume_role_policy = jsonencode({

Version = "2012-10-17"

Statement = [

{

Action = "sts:AssumeRole"

Effect = "Allow"

Principal = {

AWS = "arn:aws:iam::${data.aws_caller_identity.current.account_id}:root"

}

}

]

})

}

# データソース

data "aws_region" "current" {}

data "aws_caller_identity" "current" {}

主要な修正ポイント:

- advanced_security_optionsブロック: Fine-grained Access Controlを有効化

- master_user_options: マスターユーザーをIAMロールまたは内部ユーザーで設定

- 暗号化設定: ノード間通信と保存時の暗号化を有効化

- HTTPS強制: TLS 1.2以上を要求

- 高可用性: マルチAZ構成で耐障害性を向上

最後に

この記事では、Amazon OpenSearch Serviceのファイングレインドアクセスコントロールが無効になっている問題について、リスクと対策を解説しました。

ファイングレインドアクセスコントロールを有効にすることで、インデックス、ドキュメント、フィールドレベルでのきめ細かいアクセス制御が可能になり、セキュリティポスチャが大幅に向上します。すべてのOpenSearchドメインでこの機能を有効化し、最小特権の原則に基づいたアクセス管理を実施することを強く推奨します。

この問題の検出は弊社が提供するSecurifyのCSPM機能で簡単に検出及び管理する事が可能です。 運用が非常に楽に出来る製品になっていますので、ぜひ興味がある方はお問い合わせお待ちしております。 最後までお読みいただきありがとうございました。この記事が皆さんの役に立てば幸いです。

CSPMについてはこちらで解説しております。併せてご覧ください。