AWS Network Firewallにおけるサブネット変更保護を有効化について

このブログシリーズ 「クラウドセキュリティ 実践集」 では、一般的なセキュリティ課題を取り上げ、「なぜ危険なのか?」 というリスクの解説から、「どうやって直すのか?」 という具体的な修復手順(コンソール、AWS CLI、Terraformなど)まで、分かりやすく解説します。

この記事では、AWS Network Firewallのサブネット変更保護を有効にすることの重要性について、リスクと対策を解説します。

問題の概要

AWS Network Firewallは、VPC境界でのステートフルなトラフィック検査とフィルタリングを提供するマネージドファイアウォールサービスです。サブネット変更保護は、ファイアウォールエンドポイントが関連付けられているサブネットが誤って削除されることを防ぐ重要なセキュリティ機能です。

Network Firewallの主要なコンポーネント:

- ファイアウォールエンドポイント: 各アベイラビリティーゾーンのサブネットに配置され、トラフィックを検査

- ファイアウォールポリシー: ステートレス・ステートフルルールグループを定義

- ルールグループ: ファイアウォールルールのコレクション(5タプル、Suricataルールなど)

- ロギング設定: フローログ、アラートログを出力

サブネット変更保護は、これらのコンポーネントが依存するネットワーク基盤を保護し、セキュリティ境界の継続的な運用を保証します。

修復方法

AWSマネジメントコンソールでの修復手順

AWSのコンソールを使用して、Network Firewallのサブネット変更保護を有効にします。

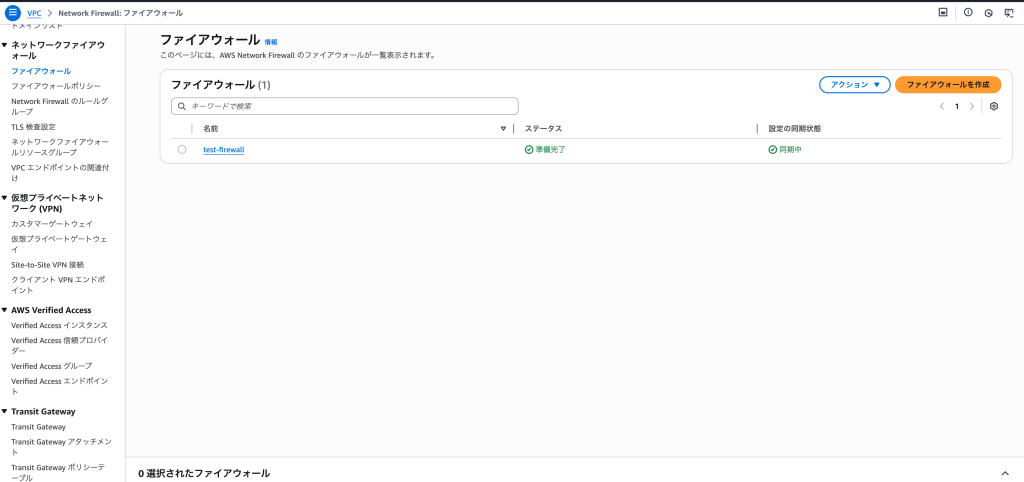

ステップ1: Network Firewallコンソールへのアクセス

- AWS管理コンソールにログインします

- サービス検索で「VPC」と入力し、「VPC」を選択します

- 左側のナビゲーションペインから「Network Firewall」→「Firewalls」を選択します

ステップ2: ファイアウォールの選択

- サブネット変更保護を有効にしたいファイアウォールの名前をクリックします

- ファイアウォールの詳細ページが表示されます

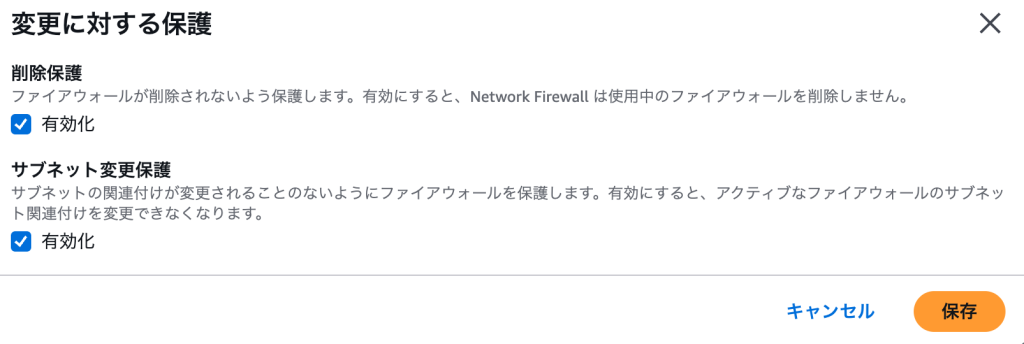

ステップ3: 設定の編集

- 「Details」タブで「Edit」ボタンをクリックします

- 「Advanced settings」セクションを展開します

ステップ4: サブネット変更保護の有効化

- Subnet change protectionセクションで:

- 「Enable subnet change protection」のチェックボックスをオンにします

- この設定により、ファイアウォールエンドポイントが関連付けられているサブネットの削除が防止されます

- 重要な考慮事項:

- この保護を有効にすると、サブネットを削除する前にファイアウォールの設定変更が必要になります

- 計画的なメンテナンス時には一時的に無効化が必要な場合があります

ステップ5: 設定の保存

- 「Save changes」をクリックして設定を保存します

- ファイアウォールのステータスが「Updating」から「Available」に戻るまで待ちます(通常1-2分)

Terraformでの修復手順

Network Firewallのサブネット変更保護を有効にするTerraformの変更箇所です。

subnet_change_protection を true にすることで削除保護が有効化されます。

# Network Firewall本体の設定

resource "aws_networkfirewall_firewall" "main" {

>>>> Skip

# サブネット変更保護を有効化(重要)

subnet_change_protection = true

}

まとめ

AWS Network Firewallのサブネット変更保護を有効にすることで、ネットワークセキュリティ境界の継続的な運用を保証し、ビジネスクリティカルなシステムを保護できます。

主なポイント:

- サブネット変更保護が無効な場合、誤操作でセキュリティ境界が完全に失われるリスク

- ファイアウォール機能の停止により、数百万円規模のビジネス損失が発生する可能性

- PCI-DSS、HIPAA、GDPRなどの規制違反で多額の制裁金リスク

- 削除保護・ポリシー変更保護と組み合わせて多層防御を実現

- CloudTrailとCloudWatchによる継続的な監視が重要

特に、ゼロトラストアーキテクチャの中核となるNetwork Firewallでは、この設定は必須のセキュリティコントロールです。

この問題の検出は弊社が提供するSecurifyのCSPM機能で簡単に検出及び管理する事が可能です。 運用が非常に楽に出来る製品になっていますので、ぜひ興味がある方はお問い合わせお待ちしております。

最後までお読みいただきありがとうございました。この記事が皆さんの役に立てば幸いです。

CSPMについてはこちらで解説しております。併せてご覧ください。