AWS Network Firewall 断片化パケットのデフォルトアクション設定手順

このブログシリーズ 「クラウドセキュリティ 実践集」 では、一般的なセキュリティ課題を取り上げ、「なぜ危険なのか?」 というリスクの解説から、 「どうやって直すのか?」 という具体的な修復手順(コンソール、AWS CLI、Terraformなど)まで、分かりやすく解説します。

この記事では、AWS Network Firewall ポリシーにおける断片化されたパケットのデフォルトステートレスアクションの適切な設定について、リスクと対策を解説します。

ポリシーの説明

AWS Network Firewallは、VPCに対する高度なネットワークセキュリティを提供するマネージドサービスです。このポリシーは、断片化されたパケット(フラグメント)に対するデフォルトのステートレスアクションが適切に設定されていない場合に検出されます。

Network Firewallでは、UDP パケットフラグメントに対して設定可能なデフォルトアクションを指定できます。その他のプロトコルのパケットフラグメントは自動的にドロップされます。適切な設定がない場合、意図しないトラフィックが通過する可能性があります。

リスク

断片化されたパケットのデフォルトアクションが「Pass」に設定されている、または適切に設定されていない場合、以下のリスクが存在します:

- セキュリティ回避攻撃: 攻撃者は意図的にパケットを断片化することで、セキュリティルールを回避しようとする可能性があります。IPフラグメンテーション攻撃は、古典的な回避技術の一つです。

- DoS攻撃の可能性: 大量の断片化パケットを送信することで、ファイアウォールのリソースを消費させるDoS攻撃に利用される可能性があります。

修復方法

コンソールでの修復手順

AWSのコンソールを使用して、Network Firewallポリシーの断片化パケットのデフォルトアクションを設定します。

- AWS Management Consoleにログイン

- VPC コンソール (https://console.aws.amazon.com/vpc/) を開きます

- Network Firewallsセクションに移動

- 左側のナビゲーションペインで「Network Firewall」を展開

- 「Firewall policies」を選択

- 対象のファイアウォールポリシーを選択

- 修正が必要なポリシー名をクリック

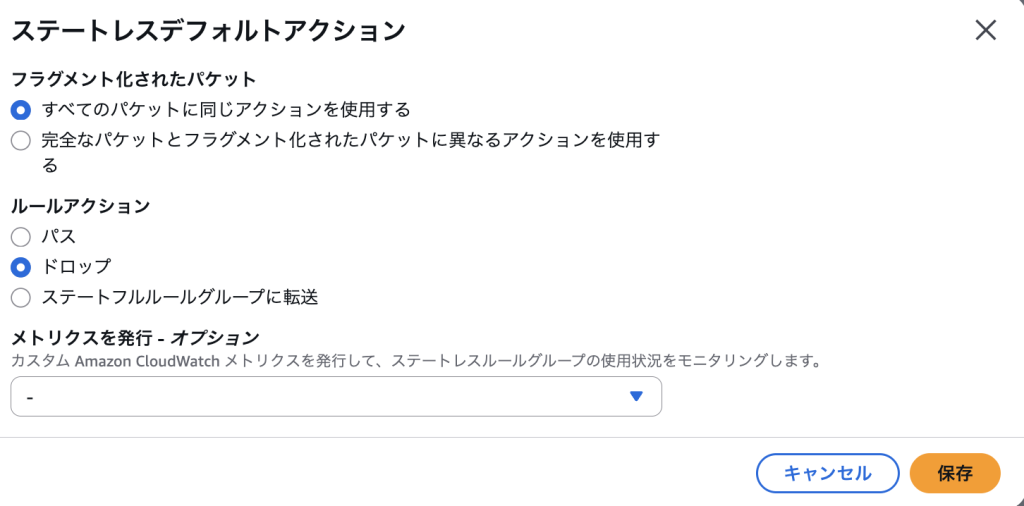

- ステートレスルールセクションの編集

- 「Stateless rule evaluation」セクションを確認

- 「Edit」ボタンをクリック

- デフォルトアクションの設定

- 「Stateless default actions」セクションまでスクロール

- 「Fragmented packets」の設定を確認

- 以下のいずれかのオプションを選択:

- Drop – 断片化パケットをドロップ(推奨)

- Forward to stateful rule groups – ステートフルルールグループに転送して詳細検査(推奨)

- Pass – 通過を許可(非推奨)

- 推奨設定の選択

- セキュリティベストプラクティスに従い、「Forward to stateful rule groups」を選択

- これにより、断片化パケットもステートフル検査を受けることができます

- 設定の保存

- 「Save」ボタンをクリック

- 変更内容を確認し、「Save changes」をクリック

- 設定の確認

- ポリシーの詳細画面に戻り、断片化パケットのデフォルトアクションが正しく設定されていることを確認

Terraformでの修復手順

AWS Network Firewallポリシーの断片化パケットに対するデフォルトアクションを設定するTerraformコードと、主要な修正ポイントを説明します。

resource "aws_networkfirewall_firewall_policy" "example" {

name = "example-firewall-policy"

firewall_policy {

# ステートレスデフォルトアクションの設定

stateless_default_actions = ["aws:forward_to_sfe"]

# 断片化パケットに対するデフォルトアクションの設定(重要)

stateless_fragment_default_actions = ["aws:forward_to_sfe"]

# カスタムアクションの定義(オプション)

stateless_custom_action {

action_name = "CustomDropAction"

action_definition {

publish_metric_action {

dimension {

value = "1"

}

}

}

}

# ステートレスルールグループの参照

stateless_rule_group_reference {

priority = 1

resource_arn = aws_networkfirewall_rule_group.stateless.arn

}

# ステートフルルールグループの参照

stateful_rule_group_reference {

resource_arn = aws_networkfirewall_rule_group.stateful.arn

}

}

tags = {

Name = "example-firewall-policy"

Environment = "Production"

Security = "High"

}

}

# ステートレスルールグループの例

resource "aws_networkfirewall_rule_group" "stateless" {

capacity = 100

name = "example-stateless-rule-group"

type = "STATELESS"

rule_group {

rules_source {

stateless_rules_and_custom_actions {

stateless_rule {

priority = 10

rule_definition {

actions = ["aws:pass"]

match_attributes {

source {

address_definition = "10.0.0.0/8"

}

destination {

address_definition = "10.0.0.0/8"

}

}

}

}

}

}

}

}

# ステートフルルールグループの例

resource "aws_networkfirewall_rule_group" "stateful" {

capacity = 100

name = "example-stateful-rule-group"

type = "STATEFUL"

rule_group {

rules_source {

stateful_rule {

action = "PASS"

header {

protocol = "TCP"

source = "ANY"

source_port = "ANY"

destination = "ANY"

destination_port = "443"

direction = "ANY"

}

rule_option {

keyword = "sid"

settings = ["1"]

}

}

}

}

}

主要な修正ポイント:

- stateless_fragment_default_actions: この属性が最も重要です。断片化パケットに対するデフォルトアクションを指定します。

["aws:forward_to_sfe"]– ステートフルエンジンに転送(推奨)["aws:drop"]– パケットをドロップ["aws:pass"]– パケットを通過(非推奨)

- stateless_default_actions: 通常のパケットに対するデフォルトアクションも同様に設定することを推奨します。

- 優先度の管理: ルールグループの優先度を適切に設定し、断片化パケットが意図したとおりに処理されるようにします。

- 監視とログ: CloudWatch LogsやS3へのログ記録を有効にして、断片化パケットの処理を監視することも重要です。

# ログ設定の追加例

resource "aws_networkfirewall_firewall" "example" {

name = "example-firewall"

firewall_policy_arn = aws_networkfirewall_firewall_policy.example.arn

vpc_id = aws_vpc.example.id

subnet_mapping {

subnet_id = aws_subnet.example.id

}

# ログ設定

firewall_policy_change_protection = true

dynamic "logging_configuration" {

for_each = [1]

content {

log_destination_config {

log_destination = {

logGroup = aws_cloudwatch_log_group.firewall.name

}

log_destination_type = "CloudWatchLogs"

log_type = "ALERT"

}

log_destination_config {

log_destination = {

logGroup = aws_cloudwatch_log_group.firewall_flow.name

}

log_destination_type = "CloudWatchLogs"

log_type = "FLOW"

}

}

}

}

最後に

この記事では、AWS Network Firewall ポリシーにおける断片化されたパケットのデフォルトステートレスアクションの適切な設定について、リスクと対策を解説しました。

断片化パケットに対する適切なデフォルトアクションを設定することで、セキュリティ回避攻撃やDoS攻撃のリスクを大幅に軽減できます。特に、「Forward to stateful rule groups」オプションを使用することで、断片化パケットも詳細な検査を受けることができ、より高度なセキュリティを実現できます。

この問題の検出は弊社が提供するSecurifyのCSPM機能で簡単に検出及び管理する事が可能です。 運用が非常に楽に出来る製品になっていますので、ぜひ興味がある方はお問い合わせお待ちしております。 最後までお読みいただきありがとうございました。この記事が皆さんの役に立てば幸いです。

CSPMについてはこちらで解説しております。併せてご覧ください。