Macie 自動機密データ検出の有効化について

このブログシリーズ 「クラウドセキュリティ 実践集」 では、一般的なセキュリティ課題を取り上げ、「なぜ危険なのか?」 というリスクの解説から、「どうやって直すのか?」 という具体的な修復手順(コンソール、AWS CLI、Terraformなど)まで、分かりやすく解説します。

この記事では、Macie 自動機密データ検出を有効にする必要があります について、リスクと対策を解説します。

ポリシーの説明

Amazon Macieは、機械学習とパターンマッチングを利用してS3バケット内の機密データを自動的に発見、分類、保護するためのフルマネージドなデータセキュリティ及びデータプライバシーサービスです。

自動機密データ検出機能(Automated Sensitive Data Discovery)は、有効化することでS3バケット全体を継続的かつインテリジェントにスキャンし、個人情報(PII)、財務情報(クレジットカード番号、銀行口座情報等)、認証情報(APIキー、パスワード等)、PHI(Protected Health Information)などの機密データを自動的に識別します。この機能は機械学習を活用して最もリスクの高いバケットを優先的にスキャンし、組織は新たに作成されたバケットや追加されたオブジェクトも含めて、常に最新の機密データの所在を把握できます。

修復方法

コンソールでの修復手順

AWSのコンソールを使用して、Macieの自動機密データ検出を有効にします。

- AWS Management Consoleにサインインし、Amazon Macieコンソールに移動します

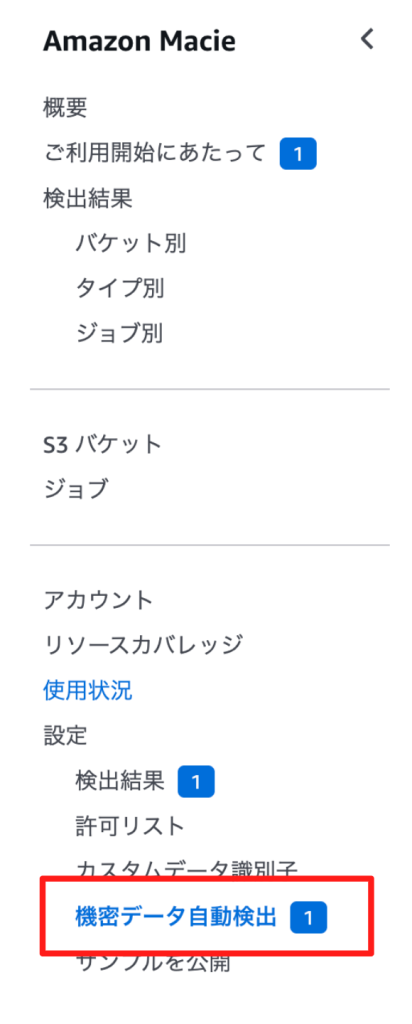

- Settings(設定)を選択します

- Automated sensitive data discovery(自動機密データ検出)セクションで、Enable(有効化)をクリックします

- 設定オプションが表示されます:

- Sampling depth(サンプリング深度): 各バケットでスキャンするオブジェクトの割合を設定します(推奨:最小でも5%、重要なバケットは100%)

- Managed data identifiers(マネージドデータ識別子): AWSが提供する事前定義された機密データタイプ(200種類以上)から検出対象を選択します

- Custom data identifiers(カスタムデータ識別子): 正規表現やキーワードを使用して組織固有の機密データパターン(社員番号、プロジェクトコード等)を追加できます

- S3 buckets to analyze(分析対象のS3バケット)セクションで:

- すべてのバケットを対象にする場合はAll S3 bucketsを選択

- 特定のバケットのみを対象にする場合はSelected S3 bucketsを選択し、対象バケットを指定

- Review and confirm(確認)画面で設定内容を確認し、Enableをクリックして有効化を完了します 重要: 自動検出を有効化すると、初回のスキャンには時間がかかる場合があります(バケット数とデータ量に依存)。また、月額料金が発生します(スキャンされたデータ量に基づく従量課金)

- 有効化後、Discovery results(検出結果)ページで機密データの検出状況を確認できます

最後に

この記事では、Macie 自動機密データ検出を有効にする必要があります について、リスクと対策を解説しました。

自動機密データ検出を有効にすることで、S3バケット内の機密データを継続的かつプロアクティブに特定し、データ漏洩リスクの低減とコンプライアンス要件への準拠を実現できます。特に、組織の成長とともにデータ量が増加する環境では、この自動化機能は不可欠です。

この問題の検出は弊社が提供するSecurifyのCSPM機能で簡単に検出及び管理する事が可能です。 運用が非常に楽に出来る製品になっていますので、ぜひ興味がある方はお問い合わせお待ちしております。 最後までお読みいただきありがとうございました。この記事が皆さんの役に立てば幸いです。

CSPMについてはこちらで解説しております。併せてご覧ください。