Amazon Macie の有効化手順について

このブログシリーズ 「クラウドセキュリティ 実践集」 では、一般璄的なセキュリティ課題を取り上げ、「なぜ危険なのか?」 というリスクの解説から、 「どうやって直すのか?」 という具体的な修復手順(コンソール、AWS CLI、Terraformなど)まで、分かりやすく解説します。

この記事では、Amazon Macieを有効にしてS3バケット内の機密データを保護する方法について、リスクと対策を解説します。

問題の概要

Amazon Macieは、機械学習とパターンマッチングを使用してAWS環境内の機密データを自動的に発見、分類、保護するためのフルマネージドサービスです。

Macieが無効な状態では、組織はS3バケット内に保存されている機密データの所在やリスクを把握できず、データ漏洩やコンプライアンス違反のリスクが高まります。

Macieの主要機能:

- 機密データの自動検出: 200種類以上のデータタイプ(PII、財務情報、認証情報等)を識別

- S3バケットのセキュリティ評価: パブリックアクセス、暗号化状態、共有設定を継続的に監視

- 異常アクセスの検出: 通常と異なるデータアクセスパターンや大量ダウンロードを検知

- コンプライアンス支援: GDPR、HIPAA、PCI-DSS、個人情報保護法等の規制要件への準拠を支援

修復方法

AWSマネジメントコンソールでの修復手順

ステップ1: Amazon Macieコンソールへのアクセス

- AWS管理コンソールにログイン

- https://console.aws.amazon.com にアクセス

- 適切なIAM権限(macie:EnableMacie)を持つユーザーでログイン

- Macieサービスに移動

- サービス検索バーで「Macie」と入力

- 「Amazon Macie」を選択

- 初回アクセス時はウェルカムページが表示されます

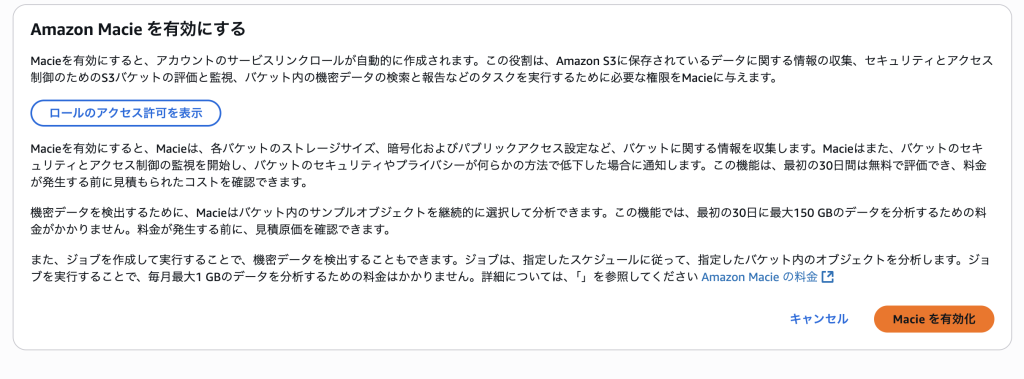

ステップ2: Macieの有効化

- サービスの有効化

- 「Get started」または「Macieを有効化」ボタンをクリック

- サービスリンクロール(AWSServiceRoleForAmazonMacie)の作成を確認

- 「Macieを有効化」をクリックして有効化を完了

- 有効化の確認

- Macieダッシュボードが表示されることを確認

- ステータスが「ENABLED」になっていることを確認

ステップ3: 初期設定

- リージョンの確認と設定:

- Macieはリージョンサービスのため、各リージョンで個別に有効化が必要

- 主要リージョン(us-east-1、ap-northeast-1等)で優先的に有効化

- Organizations使用時は、委任管理者アカウントから一括有効化が可能

- 検出結果の公開頻度設定:

- 「Settings」→「検出結果の公開」に移動「Edit」をクリック検出結果の更新頻度を選択:

- 15分(推奨): 本番環境や機密データを扱う環境1時間: 標準的な環境6時間: 開発環境やコスト最適化が必要な場合

- 「Settings」→「検出結果の公開」に移動「Edit」をクリック検出結果の更新頻度を選択:

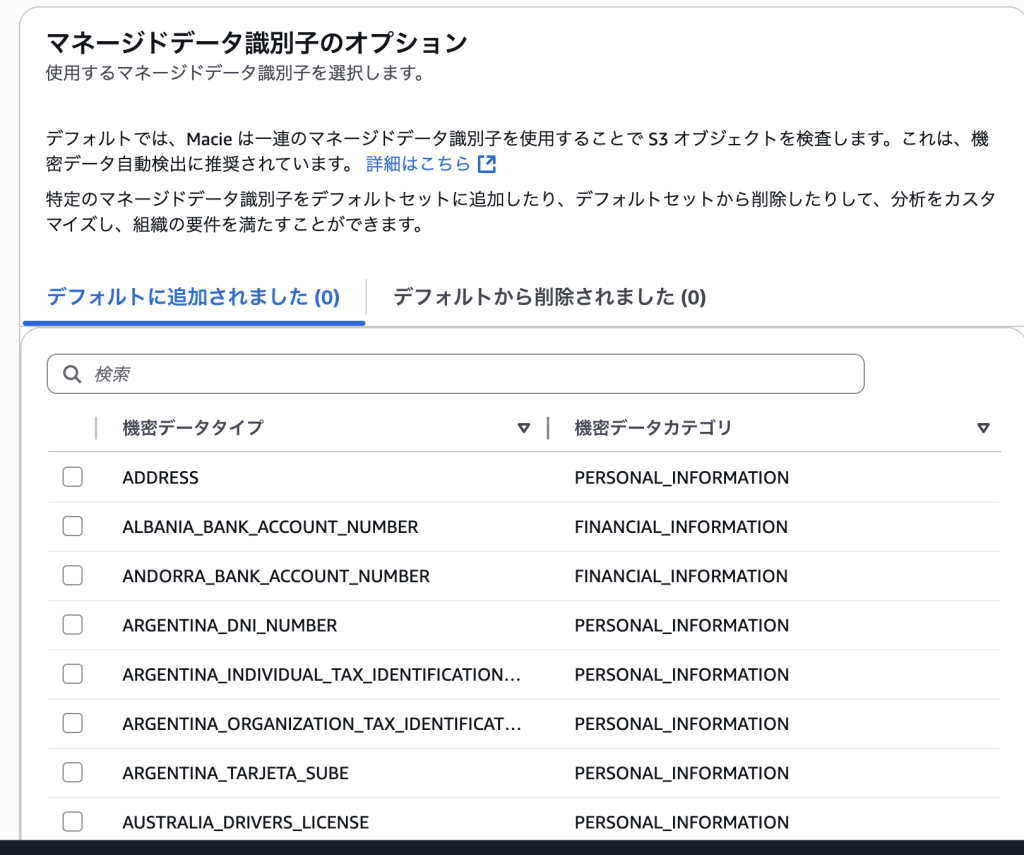

ステップ4: 基本的な検出設定

- 管理データ識別子の確認:

- 「Settings」→「Managed data identifiers」に移動

- デフォルトで有効な主要識別子:

- 財務情報: クレジットカード番号、銀行口座番号

- 個人情報: 氏名、住所、電話番号、メールアドレス

- 認証情報: AWSアクセスキー、パスワード

- 医療情報: HIPAA関連データ

- 必要に応じて追加の識別子を有効化

- 必要に応じてカスタムデータ識別子を追加してください。

まとめ

Amazon Macieを有効化することで、S3バケット内の機密データを自動的に発見・分類し、データセキュリティとプライバシー保護を大幅に強化できます。

主なポイント:

- 機密データの所在不明は重大なセキュリティリスク

- コンプライアンス違反は多額の制裁金や信用失墜につながる

- Macieは機械学習で200種類以上の機密データを自動検出

- 日本固有のデータ(マイナンバー等)はカスタム識別子で対応

- コスト管理と段階的展開が重要

特に、データ量が増加し続ける現代のビジネス環境では、Macieのような自動化されたデータ保護ソリューションは不可欠です。

この問題の検出は弊社が提供するSecurifyのCSPM機能で簡単に検出及び管理する事が可能です。 運用が非常に楽に出来る製品になっていますので、ぜひ興味がある方はお問い合わせお待ちしております。 最後までお読みいただきありがとうございました。この記事が皆さんの役に立てば幸いです。

CSPMについてはこちらで解説しております。併せてご覧ください。