EFS マウントターゲットをサブネット配置における最適化について

このブログシリーズ 「クラウドセキュリティ 実践集」 では、一般的なセキュリティ課題を取り上げ、「なぜ危険なのか?」 というリスクの解説から、「どうやって直すのか?」 という具体的な修復手順(コンソール、AWS CLI、Terraformなど)まで、分かりやすく解説します。

この記事では、EFS マウントターゲットをプライベートサブネットに配置する方法について、リスクと対策を解説します。

ポリシーの説明

Amazon Elastic File System (EFS) は、AWSクラウドサービスとオンプレミスリソースで使用するための、シンプルでスケーラブルな完全マネージド型のNFSファイルシステムです。EFSマウントターゲットは、VPC内のEC2インスタンスがEFSファイルシステムにアクセスするためのネットワークインターフェースです。

セキュリティのベストプラクティスとして、これらのマウントターゲットはプライベートサブネットにのみ配置し、パブリックサブネットへの配置は避けるべきです。パブリックサブネットに配置されたマウントターゲットは、インターネットからの攻撃リスクを増大させ、NFSプロトコルの既知の脆弱性を悪用される可能性があります。

修復方法

コンソールでの修復手順

AWSのコンソールを使用して、EFSマウントターゲットをプライベートサブネットに安全に移行します。

ステップ1: 現状の確認と影響評価

- AWSマネジメントコンソールにログイン

- EFSサービスに移動します

- リージョンが正しいことを確認します

- パブリックサブネットのマウントターゲット特定

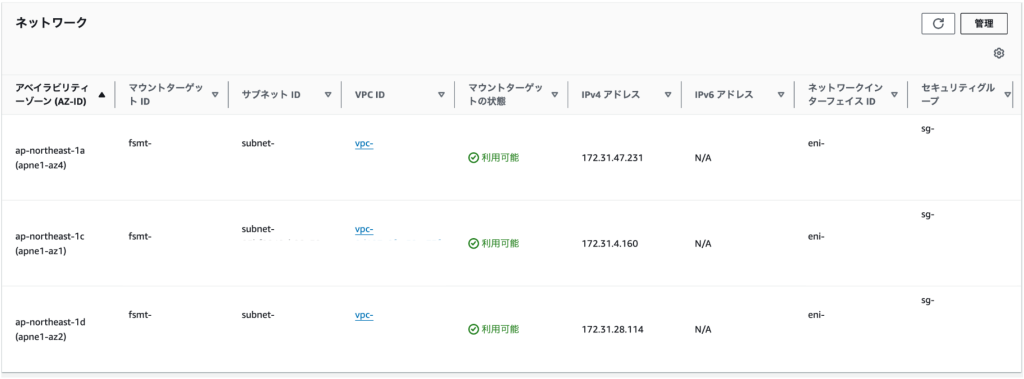

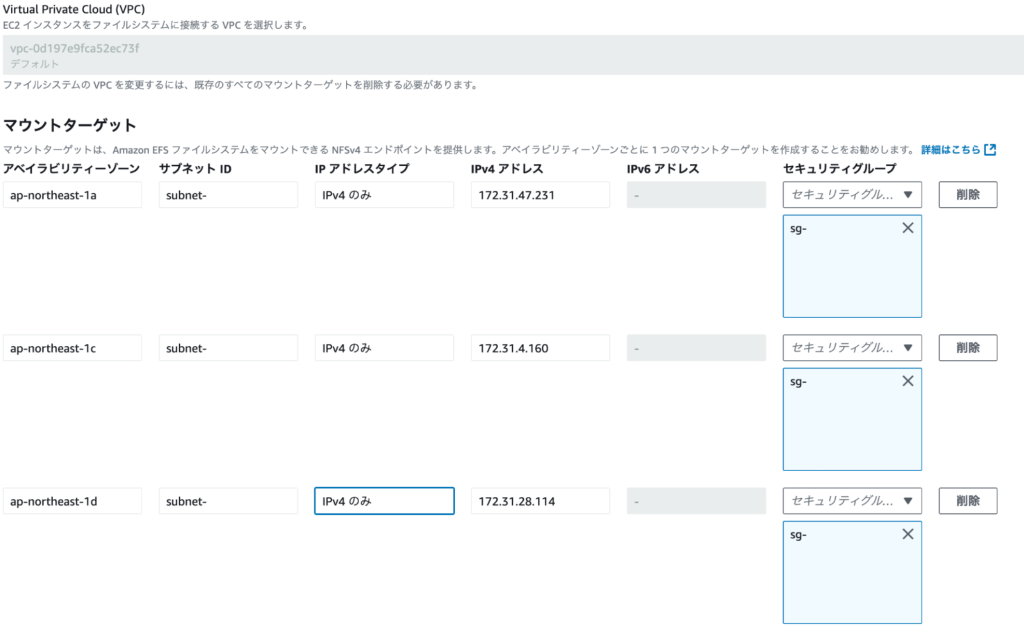

- 「ファイルシステム」から対象のEFSを選択「ネットワーク」タブで現在のマウントターゲットを確認EC2コンソールで各サブネットのルートテーブルを確認し、インターネットゲートウェイへのルート(0.0.0.0/0 -> igw-xxx)があるものをパブリックサブネットとして識別

- 最適なSubnetとセキュリティグループを選択する

- 使用状況の確認

最後に

この記事では、EFS マウントターゲットをプライベートサブネットに配置する方法について、包括的なリスク分析と実践的な対策を解説しました。

重要なポイントのまとめ:

- EFSマウントターゲットのパブリックサブネット配置は、NFSプロトコルの脆弱性により重大なセキュリティリスクをもたらす

- そのため、特別な要件がない限りにおいてはプライベートサブネットへの配置する

この問題の検出は弊社が提供するSecurifyのCSPM機能で自動的に検出・管理することが可能です。

運用負荷を大幅に軽減しながら、セキュリティレベルを向上させる製品となっていますので、ぜひ興味がある方はお問い合わせください。

最後までお読みいただきありがとうございました。この記事が皆さんのEFSセキュリティ強化の一助となれば幸いです。

CSPMについてはこちらで解説しております。併せてご覧ください。