VPCにSystems Manager Incident Manager用インターフェイスエンドポイントを設定する手順

このブログシリーズ 「クラウドセキュリティ 実践集」 では、一般的なセキュリティ課題を取り上げ、「なぜ危険なのか?」 というリスクの解説から、 「どうやって直すのか?」 という具体的な修復手順(コンソール、AWS CLI、Terraformなど)まで、分かりやすく解説します。

この記事では、VPCにSystems Manager Incident Manager用インターフェイスエンドポイントを設定する手順について、リスクと対策を解説します。

ポリシーの説明

AWS Systems Manager Incident Manager の機能全般へのアクセスを、インターネットを経由せずVPC内のプライベートなインターフェイスエンドポイントを通じて行うことで、インシデント管理プロセスの通信セキュリティを確保します。Incident Managerは、IT運用やセキュリティインシデントの検知、エスカレーション、解決を自動化・効率化するサービスです。

Incident Managerの主要機能:

- レスポンスプラン: インシデント対応手順の事前定義と自動化

- インシデント記録: インシデントの詳細情報、影響範囲、対応履歴の一元管理

- ランブック: 対応手順の文書化と実行の自動化

- エスカレーション: 連絡先への自動通知とエスカレーションルール

- チャット統合: Slack/Chimeとの連携によるリアルタイムコラボレーション

- メトリクス分析: MTTR(平均復旧時間)などのKPI追跡

修復方法

前提条件

修復を開始する前に、以下の前提条件を確認してください:

ネットワーク要件:

- VPCでDNSホスト名とDNS解決が有効化されている

- プライベートサブネットが複数のアベイラビリティーゾーンに配置されている

- インターフェイスエンドポイント用のセキュリティグループが作成可能

必要な権限:

ec2:CreateVpcEndpointec2:ModifyVpcEndpointec2:DescribeVpcEndpointsiam:CreateServiceLinkedRole(初回作成時)

コスト見積もり:

- インターフェイスエンドポイント: $0.01/時間/AZ(月額約$7.30/AZ)

- 必要なエンドポイント数: 最小3つ(ssm-incidents、ssm、ssm-contacts)

- 3AZ構成の場合: 約$66/月(3エンドポイント × 3AZ)

コンソールでの修復手順

AWSのコンソールを使用して、VPCにIncident Manager用のインターフェイスエンドポイントを設定します。

- VPCコンソールにアクセス

- AWSマネジメントコンソールにログインし、VPCサービスを選択します

- エンドポイントセクションに移動

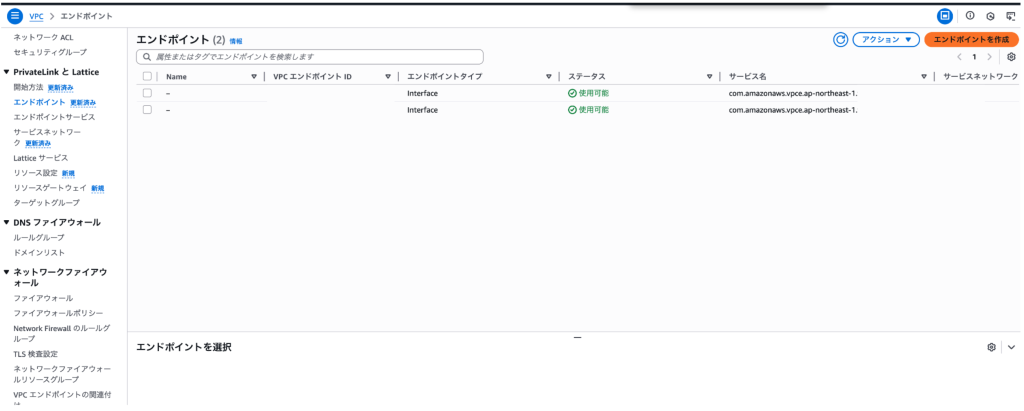

- 左側のナビゲーションペインから「エンドポイント」を選択します

- エンドポイントの作成

- 「エンドポイントの作成」ボタンをクリックします

- Incident Manager用エンドポイントの設定

- サービス名:「com.amazonaws.region.ssm-incidents」を検索して選択(regionは使用するリージョンに置き換え)VPC:エンドポイントを作成するVPCを選択サブネット:エンドポイントを配置するプライベートサブネットを選択(高可用性のため複数のAZのサブネットを選択推奨)

- プライベートDNS名を有効化:チェックを入れます

- セキュリティグループ:Incident Managerへのアクセスを許可するセキュリティグループを選択または作成

- セキュリティグループの設定

- インバウンドルール:

- タイプ:HTTPS

- プロトコル:TCP

- ポート範囲:443

- ソース:VPC CIDR(例:10.0.0.0/16)または特定のサブネットCIDR

- インバウンドルール:

- 関連するエンドポイントの作成

- Incident ManagerはSystems Managerと密接に連携するため、以下のエンドポイントも作成することを推奨:

- com.amazonaws.region.ssm(Systems Manager用)

- com.amazonaws.region.ssm-contacts(Incident Manager Contacts用)

- com.amazonaws.region.monitoring(CloudWatch用、メトリクス送信に必要)

- Incident ManagerはSystems Managerと密接に連携するため、以下のエンドポイントも作成することを推奨:

- エンドポイントポリシーの設定(オプション)

- より厳格なアクセス制御が必要な場合は、エンドポイントポリシーを設定

- 特定のIAMロールやユーザーのみがエンドポイントを使用できるように制限可能

- 作成の確認と動作確認

- 設定内容を確認し、「エンドポイントの作成」をクリックします

- エンドポイントのステータスが「Available」になるまで数分待ちます

- AWS CLIやSDKを使用してテスト(例:

aws ssm-incidents list-incident-records)

Terraformでの修復手順

VPCにIncident Manager用のインターフェイスエンドポイントを設定するTerraformコードのサンプルです。

※ あくまで実装サンプルとして変数やID指定については適当な値を注入しているため、適切な値に修正してください。

# ========================================

# Incident Manager用のVPCエンドポイント(必須)

# ========================================

resource "aws_vpc_endpoint" "ssm_incidents" {

vpc_id = data.aws_vpc.main.id

service_name = local.endpoint_services.ssm_incidents

vpc_endpoint_type = "Interface"

subnet_ids = var.private_subnet_ids

security_group_ids = [aws_security_group.ssm_incidents_endpoint.id]

private_dns_enabled = true

# 高可用性のための設定

lifecycle {

create_before_destroy = true

}

tags = merge(local.common_tags, {

Name = "ssm-incidents-endpoint"

Critical = "true"

})

}

最後に

この記事では、VPCにSystems Manager Incident Manager用インターフェイスエンドポイントを設定する手順について、包括的なリスク分析と実践的な対策を解説しました。

重要なポイントのまとめ:

- Incident Manager の完全な動作には最低3つのエンドポイント(ssm-incidents、ssm、ssm-contacts)が必要

- インシデント情報には機密性の高いデータが含まれるため、プライベート通信の確保が重要

- 月額コストは約$66(3エンドポイント × 3AZ)〜$110(5エンドポイント × 3AZ)かかってしまうため、環境に合わせて設定有無を決めるべきである。

- NAT Gatewayのコスト削減効果により、実質的なコスト増加は限定的

VPCエンドポイントを使用することで、インシデント管理プロセスの機密性を保護し、規制要件への準拠を確保できます。

この問題の検出は弊社が提供するSecurifyのCSPM機能で簡単に検出及び管理する事が可能です。 運用が非常に楽に出来る製品になっていますので、ぜひ興味がある方はお問い合わせお待ちしております。 最後までお読みいただきありがとうございました。この記事が皆さんの役に立てば幸いです。

CSPMについてはこちらで解説しております。併せてご覧ください。