Azure管理操作のMFA必須化設定

このブログシリーズ 「クラウドセキュリティ 実践集」 では、一般的なセキュリティ課題を取り上げ、「なぜ危険なのか?」 というリスクの解説から、 「どうやって直すのか?」 という具体的な修復手順(コンソール、Azure CLI、Terraformなど)まで、分かりやすく解説します。

この記事では、「Azure管理操作に対するMFA要求が有効化されていない」というセキュリティ課題の修復方法を解説します。

ポリシーの説明

2025年MFA強制適用タイムライン

Microsoftは2025年にかけてAzure管理操作に対するMFAを段階的に強制化しています:

フェーズ1(2024年10月開始、延期可能:2025年9月30日まで)

- Azure Portal、Microsoft Entra管理センター、Intune管理センターでMFA必須

- 延期申請:https://aka.ms/managemfaforazure

フェーズ2(2025年9月15日開始、延期可能:2026年7月1日まで)

- Azure CLI、Azure PowerShell、Azureモバイルアプリ、IaCツール、REST APIでMFA必須

- 延期申請:https://aka.ms/postponePhase2MFA

Windows Azure Service Management APIへのアクセスは、Azureリソースの管理操作を行うための重要なインターフェースで、仮想マシンの起動/停止、ストレージアカウントの管理、ネットワーク設定の変更など、組織のクラウドインフラストラクチャに対する強力な操作が含まれます。

修復方法

コンソールでの修復手順

Azure ポータルを使用して、Windows Azure Service Management APIへのアクセスに多要素認証を必須化します。

- Azure ポータルにサインイン

- https://portal.azure.com にアクセスし、グローバル管理者権限を持つアカウントでサインインします

- Azure Entra ID に移動

- 左側のナビゲーションメニューから「Azure Entra ID」を選択します

- または、検索バーで「Azure Entra ID」を検索して選択します

- 条件付きアクセスポリシーに移動

- 左側のメニューから「セキュリティ」を選択します

- 「条件付きアクセス」をクリックします

- 「ポリシー」を選択します

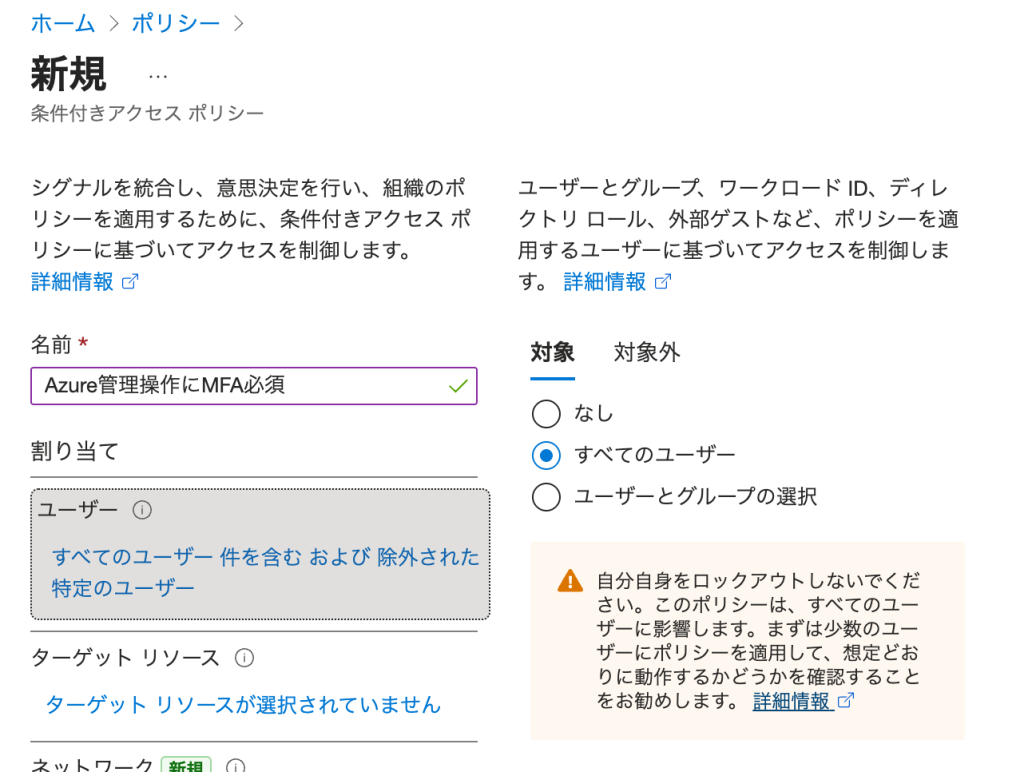

- 新しいポリシーを作成

- 「+ 新しいポリシー」をクリックします

- ポリシー名を入力します(例:「Azure管理操作にMFA必須」)

- 割り当てを設定

- 「ユーザーまたはワークロードID」セクションで「0個のユーザーとグループが選択されました」をクリック

- 「含める」タブで「すべてのユーザー」を選択

- 必要に応じて「除外」タブで緊急アクセスアカウントを除外

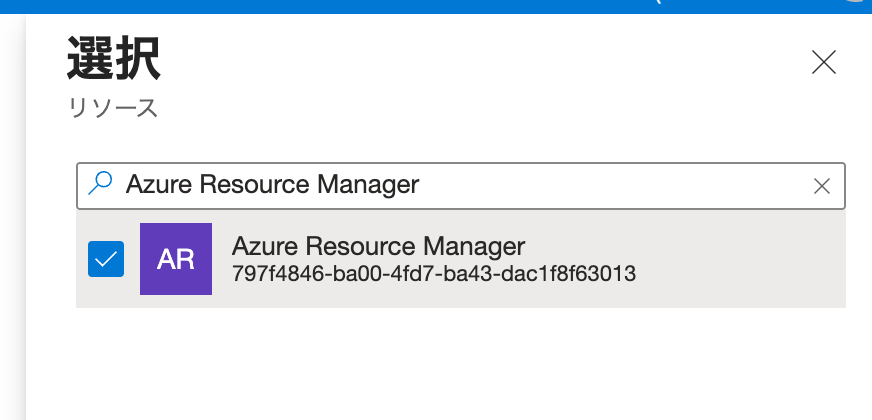

- 対象のクラウドアプリを設定

- 「クラウドアプリまたは操作」セクションで「アプリが選択されていません」をクリック

- 「アプリを選択」を選択

- 検索ボックスで「Azure Resource Manager」を検索

- 「Azure Resource Manager」を選択

- 「選択」をクリック

- 条件を設定(オプション)

- 「条件」セクションで追加の条件を設定できます:

- デバイスプラットフォーム:すべてのプラットフォームに適用

- 場所:信頼できる場所からのアクセスも含める

- クライアントアプリ:すべてのクライアントアプリに適用

- 「条件」セクションで追加の条件を設定できます:

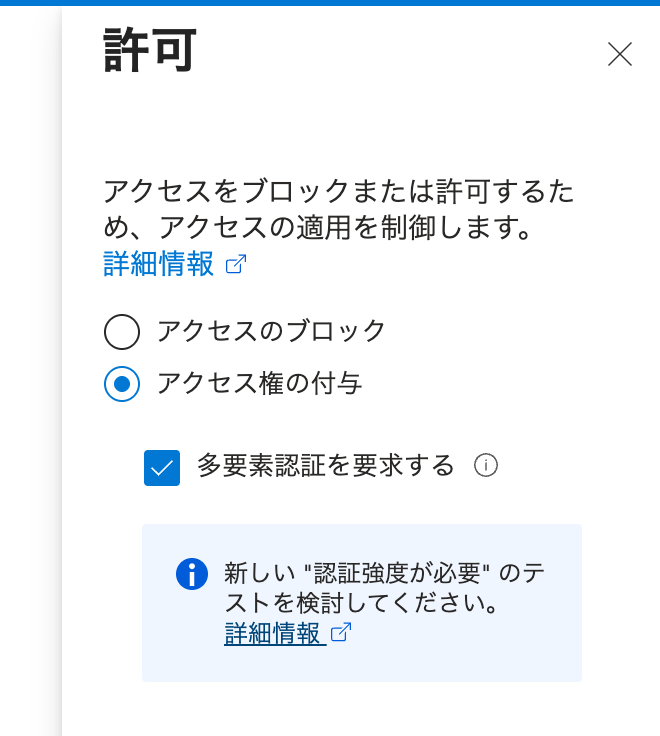

- アクセス制御を設定

- 「許可」セクションで「0個のコントロールが選択されました」をクリック

- 「アクセス権の付与」を選択

- 「多要素認証を要求する」にチェックを入れる

- 必要に応じて他の要件も追加(準拠デバイスの要求など)

- 「選択」をクリック

- セッション制御を設定(オプション)

- 「セッション」セクションで追加のセキュリティ設定が可能:

- サインイン頻度:定期的な再認証を要求

- 永続的ブラウザーセッション:無効化を推奨

- 「セッション」セクションで追加のセキュリティ設定が可能:

- ポリシーを有効化

- 「ポリシーの有効化」を「オン」に設定

- 「レポート専用」モードで先にテストすることも可能

- 「作成」をクリック

- 既存の管理者に通知

- すべての管理者にMFA登録を完了するよう通知

- MFA登録ポータル:https://aka.ms/mfasetup

- 動作確認

- 別のブラウザまたはプライベートモードで Azure ポータルにサインイン

- MFAが要求されることを確認

最後に

この記事では、Azure管理操作に対する多要素認証(MFA)の有効化について、2025年の強制適用タイムラインを踏まえた対策を解説しました。

2025年9月にはフェーズ1の強制適用が開始され、フェーズ2も同月中旬から開始されるため、早急な対応が必要です。特にIaCツールやAPIを使用した自動化処理を実装している組織では、サービスプリンシパルのMFA対応や、認証フローの見直しが不可欠です。

MFAの実装においては、以下の3つの原則を常に意識してください:

- フェーズアプローチ:レポートモードで十分にテストしてから本番適用

- 緊急アクセスの確保:MFA障害時のバックアップ手段を必ず用意

- 強力な認証方法の優先:SMSや音声認証ではなく、FIDO2やAuthenticatorアプリを推奨

この問題の検出は弊社が提供するSecurifyのCSPM機能で簡単に検出及び管理する事が可能です。 運用が非常に楽に出来る製品になっていますので、ぜひ興味がある方はお問い合わせお待ちしております。 最後までお読みいただきありがとうございました。この記事が皆さんの役に立てば幸いです。

CSPMについてはこちらで解説しております。併せてご覧ください。